Le défi de la détection

Comme nous le savons tous, une sécurité parfaite n’existe pas … Les professionnels de la sécurité ne doivent pas partir du principe qu’ils seront en mesure de contrecarrer toutes les tentatives de violation et devront donc accepter le fait que certaines compromissions se produiront bel et bien. L’objectif principal d’un professionnel de la sécurité devrait plutôt être d’essayer de détecter et de restaurer un système le plus rapidement possible après une faille de sécurité afin de minimiser l’impact.

Pour ce faire, nous devons utiliser les principes de la défense en profondeur et mettre en œuvre des contrôles redondants afin de minimiser les points de défaillance uniques (single points of failure). Nous devons adopter une approche basée sur les risques pour comprendre en premier lieu où se trouvent nos actifs les plus critiques, où se situe le plus grand risque, et affecter nos ressources en conséquence pour mieux les protéger. Les contrôles préventifs doivent être exploités dans la mesure du possible, mais des contrôles de détection doivent être utilisés lorsque la prévention n’est pas possible.

Le fait que les ressources numériques soient basées sur des logiciels signifie que les données de log sont souvent facilement disponibles. De plus, l’ajout d’un SIEM nous permettra essentiellement de mettre en place un contrôle de détection sur chaque appareil ou application qui pourra ensuite produire un log.

Nous pouvons exploiter l’intelligence sur les menaces au niveau des listes des IOC connus (indicateurs de compromission) pour aider à la détection des menaces. Cette approche a été utilisée avec succès pendant des décennies avec des outils tels que l’AV, l’IDS, les filtres anti-spam, etc., mais cette dernière comporte certains défis :

Premièrement, l’univers des menaces est en constante expansion, signifiant ainsi que nous aurons toujours de nouveaux IOC à rechercher en plus des anciens, ce qui représente des défis liés au maintien de listes IOC de plus en plus longues. De plus, les adversaires peuvent facilement modifier certains attributs d’une attaque tels que l’adresse IP source des attaques réseau ou même juste un seul bit dans le code du malware afin que son hachage ne corresponde plus aux IOC existants.

Plus important encore, bien que cette approche soit assez efficace pour les menaces connues, elle repose sur le fait qu’un individu ait déjà vu et créé une signature pour ces dernières, elle ne fonctionne donc pas pour les exploits zero-day ou les menaces inconnues.

Lorsque nous réfléchissons à une stratégie de détection, nous voulons prendre en compte les menaces connues et inconnues. Sachant que nous devons nous fier aux contrôles de détection, comment détecter les menaces inconnues ?

Repérer l’arbre qui cache la forêt

Une analyse comportementale dans le domaine de la sécurité utilise la détection des menaces et impose de se concentrer sur la compréhension des comportements des utilisateurs et des entités (serveurs, partage de fichiers, etc.) au sein de votre environnement ainsi que des comportements de vos adversaires, notamment leurs motivations et leurs méthodes. Grâce à cette compréhension, vous pourrez détecter une activité potentiellement malveillante non seulement en étant capable d’identifier le comportement de l’adversaire connu, mais aussi en pouvant détecter des changements subtils dans les comportements connus des utilisateurs et des entités au sein de votre environnement qui pourraient être le signe avant-coureur d’une activité malveillante.

Une analyse comportementale diffère de la détection IOC traditionnelle car elle vous oblige à utiliser une vision d’ensemble de votre environnement plutôt qu’une vue rapprochée lorsque vous vous concentrez uniquement sur la détection de signature. Cette approche atténue l’une des principales difficultés en matière de détection de signature traditionnelle qui est la gestion de la liste sans cesse croissante d’éléments connus comme défectueux que vous devez rechercher. Avec une analyse comportementale vous pouvez vous concentrer sur un nombre fini de comportements adverses connus par rapport à un nombre infini de signatures avec les méthodes traditionnelles basées sur les signatures.

L’autre avantage clé d’une analyse comportementale en matière de sécurité par rapport aux méthodes de détection traditionnelles basées sur les signatures est qu’elle est efficace pour les menaces inconnues en plus de celles connues, car les changements de comportement peuvent indiquer que quelque chose ne va pas même si ce dernier n’a jamais été observé auparavant.

Il est difficile de suivre le comportement de l’adversaire

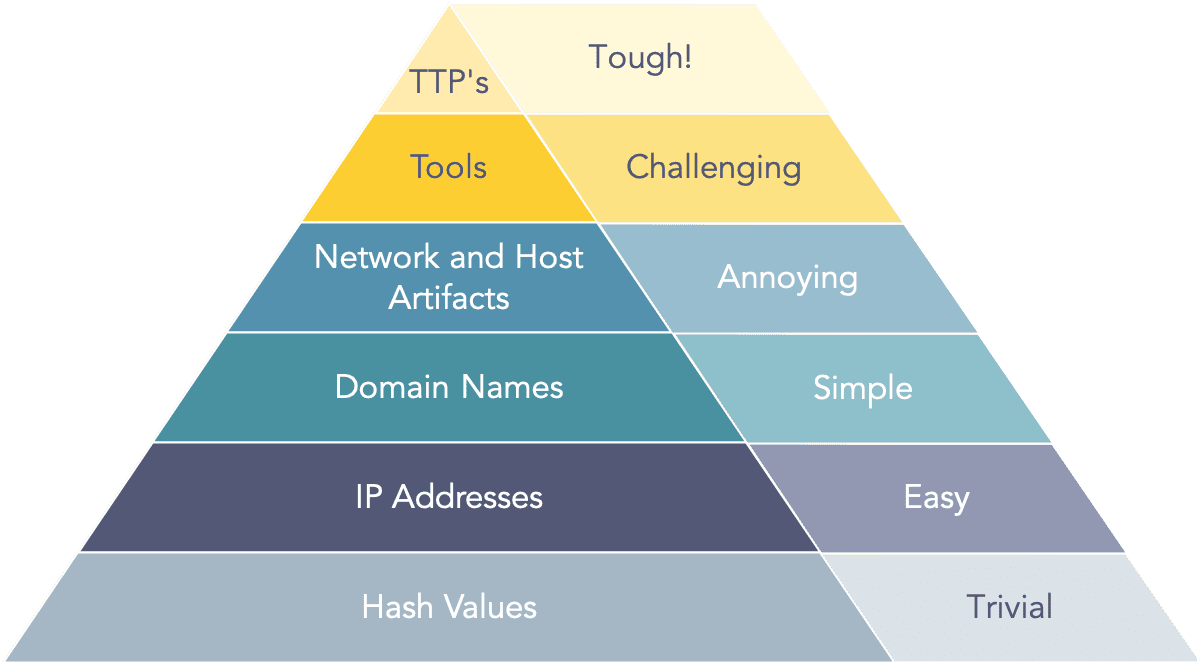

Examiner votre environnement via une analyse comportementale est, à certains égards, plus difficile que de simplement rechercher les signatures de malwares connus, mais cette dernière peut s’avérer beaucoup plus fructueuse. Cette idée a été proposée pour la première fois par David Bianco, un gestionnaire d’incidents chez FireEye en 2014 qui a décrit ce qu’il a appelé la «Pyramide de la douleur» (Pyramid of Pain).

La pyramide compare les avantages et les inconvénients de l’utilisation de divers ICO au niveau de deux dimensions : 1) un classement par pile de divers types de ICO en fonction de leur facilité de mise en œuvre et 2) la taille relative de l’univers de chaque type de ICO. Au bas de la pyramide se trouvaient des valeurs de hachage qui étaient plutôt abondantes et faciles à détecter et au sommet de la pyramide se trouvaient les TTP (tactiques, techniques et procédures, c’est-à-dire les comportements) beaucoup moins abondantes et aussi plus difficiles à détecter et à suivre.

Source: Pyramid of pain, David J. Bianco

Bien qu’il soit très facile de détecter les hachages de fichiers d’échantillons de malwares connus, il est également très simple pour un adversaire de modifier la valeur de hachage d’un élément au sein d’un malware simplement en modifiant un seul bit du code. Cette technique permet aux adversaires de déplacer très facilement les malwares au-delà des défenses qui reposent sur des signatures.

Heureusement, la corrélation entre la difficulté de mettre en œuvre la détection et la difficulté pour un adversaire de modifier un ICO se vérifie lorsque nous montons au sommet de la pyramide. Ce constat signifie que bien qu’il soit difficile de suivre les comportements des adversaires, il est également très difficile pour les adversaires de changer ces comportements et il y en a beaucoup moins à suivre par rapport aux hachages de fichiers.

Nous pouvons en déduire que si une stratégie de défense en profondeur est une bonne pratique, les contrôles qui sont mis en œuvre au sommet de la pyramide devraient être plus efficaces que ceux déployer en bas. Ainsi, nous devrions essayer de les utiliser là où c’est possible. Cette observation soulève bien sûr la question suivante : comment pouvons-nous commencer à appliquer des méthodes comportementales dans notre programme de sécurité ?

Ci-dessous, nous allons présenter les deux outils utilisés par LogPoint pour vous aider à mettre en œuvre une analyse comportementale dans votre programme de sécurité : le framework MITRE ATT&CK et l’UEBA (User and Entity Behavior Analytics).

MITRE ATT&CK

MITRE ATT&CK® est une base de connaissances communautaire sur les tactiques et techniques de l’adversaire basée sur des observations faites dans le monde réel et proposée par la société MITRE, une organisation privée à but non lucratif financée par le gouvernement américain afin de mener des recherches sur la cybersécurité. La base de connaissances ATT&CK est utilisée comme point de départ pour le développement de modèles et de méthodologies spécifiques en matière de menaces dans le secteur privé, au sein du gouvernement et dans le secteur des produits et services de cybersécurité.

Le framework ATT&CK permet aux équipes de sécurité d’exploiter une mine de connaissances sur les adversaires qui ont été collectées par des milliers de chercheurs en sécurité à travers le monde et les aide à la fois à se préparer mais aussi à réagir face aux menaces de cybersécurité. L’intégration d’ATT&CK dans les programmes de détection et de réponse permet aux équipes de sécurité de voir les modèles de comportement de l’adversaire au niveau d’une activité apparemment inoffensive.

En alignant ses produits sur le framework ATT&CK, LogPoint profite de toutes les méthodes connues de détection et de suivi des diverses tactiques, techniques et procédures utilisées par les adversaires. LogPoint peut exploiter les signatures de comportement à partir de projets open source tels que le projet Sigma SIEM. Les utilisateurs de LogPoint peuvent superposer des détections au niveau du framework pour mieux comprendre les vulnérabilités potentielles au niveau de leur défense et mieux anticiper les prochaines étapes envisager par leurs adversaires.

Comprendre votre environnement

Alors que le framework MITRE ATT&CK permet une approche de type outside-in concernant la compréhension du comportement de vos adversaires, LogPoint UEBA fournit une approche de type inside-out en matière de sécurité comportementale. Cette méthode consiste à avoir une compréhension très fine de votre environnement pour vous permettre de détecter des changements subtils qui pourraient provenir du comportement de l’adversaire.

L’UEBA utilise l’apprentissage automatique (ML) non supervisé pour compléter les capacités de détection traditionnelles basées sur des règles et des signatures du SIEM. L’UEBA modélise le comportement de chaque utilisateur et entité au sein de votre environnement en faisant varier les moments de la journée, jours de la semaine et semaines du mois. Il utilise ensuite ces références comme base pour détecter des anomalies auxquelles il pourra appliquer des algorithmes heuristiques afin de déterminer la probabilité que les différences de comportement observées soient des signes annonciateurs d’une menace.

L’apprentissage automatique non supervisé peut également être utilisé pour regrouper des utilisateurs et des entités ayant un comportement similaire. Ces groupes de pairs peuvent être très importants pour améliorer la précision de la détection, car en plus de comparer le comportement d’une entité individuelle à sa propre référence, vous pourrez également comparer le comportement actuel d’une entité à la référence de son groupe. Cette comparaison réduit le risque de faux positifs dans les situations où un utilisateur entreprend une nouvelle action, ce qui est à priori un évènement plutôt courant au sein d’un groupe de pairs.

Transformer les données brutes en informations exploitables

À la base, l’UEBA est basé sur l’utilisation de la science des données pour tirer parti des approches statistiques afin de détecter les anomalies, cependant nous ne pouvons pas considérer que nos analystes en sécurité soient également des scientifiques des données. Le défi consiste alors à donner un sens à ces anomalies et à fournir pour celles-ci une expertise, en matière de contexte et de domaine, sur laquelle un analyste de sécurité pourra agir. Plutôt que de simplement alerter l’analyste concernant un événement anormal sans aucun contexte, LogPoint est en mesure de fournir des informations exploitables en des termes très clairs et dépourvus d’ambiguïté.

Affinez les alertes avec les scores de risque

L’UEBA de LogPoint offre deux avantages : tout d’abord, il détecte les comportements anormaux et détermine s’ils sont suspects ou légitimes avec un degré élevé de fiabilité. Cette analyse est basée sur la compréhension du contexte et elle est difficile, voire impossible, à automatiser à l’aide de méthodes non comportementales.

Le deuxième avantage de l’UEBA est qu’il attribue un score de risque à chaque utilisateur et entité au sein de l’organisation qui correspond au nombre et à la gravité des événements anormaux auxquels cet utilisateur/entité a été associé.

Ces scores de risque donnent une dimension supplémentaire à l’analyse basée sur des règles au niveau de l’ensemble du SIEM. Ainsi, au lieu d’être alerté chaque fois qu’un utilisateur mène une action qui pourrait être inoffensive ou malveillante, comme accéder à un site Web de partage de fichiers par exemple, une alerte plus intelligente peut être configurée afin d’alerter uniquement lorsque les utilisateurs avec des scores à haut risque accèdent au site Web de partage de fichiers. Cette capacité se traduit finalement par une augmentation de la fiabilité des alertes avec moins de faux positifs et de faux négatifs.

Une analyse comportementale réduit la durée de séjour de l’attaquant

En raison des principes de base d’une défense en profondeur, il sera toujours utile de profiter des contrôles redondants, signifiant ainsi que l’utilisation des méthodes de détection de signature traditionnelles telles que l’IDS, les blacklists et l’antivirus, reste intéressante, car elles pourront être encore très utiles et efficaces pour filtrer les problèmes connus et seront relativement faciles à mettre en œuvre.

Cependant, avec les contrôles de détection, nous devons être conscients du fait que trop d’alertes provenant d’un trop grand nombre de contrôles peuvent distraire et submerger les ressources limitées de nos équipes de sécurité. Afin de réduire la durée de séjour d’un adversaire, nous avons besoin de moyens pour filtrer le bruit et attirer l’attention de nos équipes de sécurité sur l’urgence du moment. Les méthodes de détection traditionnelles basées sur les signatures ne sont pas suffisantes à elles seules. Une analyse comportementale en matière de sécurité peut compléter ces approches et combler les nombreuses lacunes générées par ces dernières.

LogPoint propose deux façons pour mettre en œuvre des techniques comportementales : Premièrement, avec son alignement sur MITRE ATT&CK, LogPoint permet de mieux comprendre et détecter les comportements des adversaires. Deuxièmement, l’UEBA fournit une autre technique de sécurité d’analyse comportementale complémentaire en aidant les équipes de sécurité à mieux comprendre si un évènement qui sort de l’ordinaire peut être le signe avant-coureur d’une compromission.

Ensemble, ces deux approches, associées à une collecte de logs et à des analyses de premier ordre, permettent aux entreprises de traiter des milliards d’événements de sécurité et des milliers d’alertes dans le but d’obtenir au final une liste hiérarchisée et gérable comprenant seulement une poignée d’incidents de sécurité. La mission de LogPoint est de permettre aux équipes de sécurité de détecter et de réagir rapidement aux menaces afin de minimiser le temps passé par les adversaires dans l’environnement et les dommages qu’ils pourraient alors causer.

![[🇫🇷 WEBINAIRE A LA DEMANDE] – Logpoint pour les centres hospitaliers](https://www.logpoint.com/wp-content/uploads/2025/05/logpoint-santexpo-2025-500x383.webp)

![[🇫🇷 WEBINAIRE] – Je découvre Logpoint après Forum InCyber 2025](https://www.logpoint.com/wp-content/uploads/2025/03/webinaire-forum-incyber-2025-500x383.jpg)