Cybersécurité pour les infrastructures critiques

Les cyberattaques ciblant les infrastructures critiques peuvent avoir des effets dévastateurs et perturber les principales fonctionnalités d’une société moderne. Pour garantir la robustesse, le SCADA (Supervisory Control and Data Acquisition), un système de contrôle et d’acquisition de données est conçu pour protéger l’infrastructure contre toute compromission. Toutefois, ces réseaux sont susceptibles de subir des perturbations de services, des redirections et des manipulations de données opérationnelles.

Se conformer à la directive NIS2 avec Logpoint

La directive NIS2 entre en vigueur et vise à renforcer la protection des infrastructures critiques de l’UE contre les cybermenaces. Elle introduit des exigences en matière de sécurité plus strictes, des obligations de déclaration et une nécessité de mise en œuvre pour un plus grand nombre de secteurs. L’incapacité à se conformer à la directive pourra entraîner des amendes allant jusqu’à 2 % du chiffre d’affaires global.

POURQUOI LOGPOINT :

Sécurité holistique de votre infrastructure critique

Les attaques hautement ciblées au sein des réseaux SCADA complexes nécessitent une surveillance avancée des événements, aussi bien au niveau du système SCADA que de l’infrastructure informatique générale. Cette dernière inclut les systèmes ERP, tels que SAP, qui sont souvent en place dans les environnements d’infrastructures critiques.

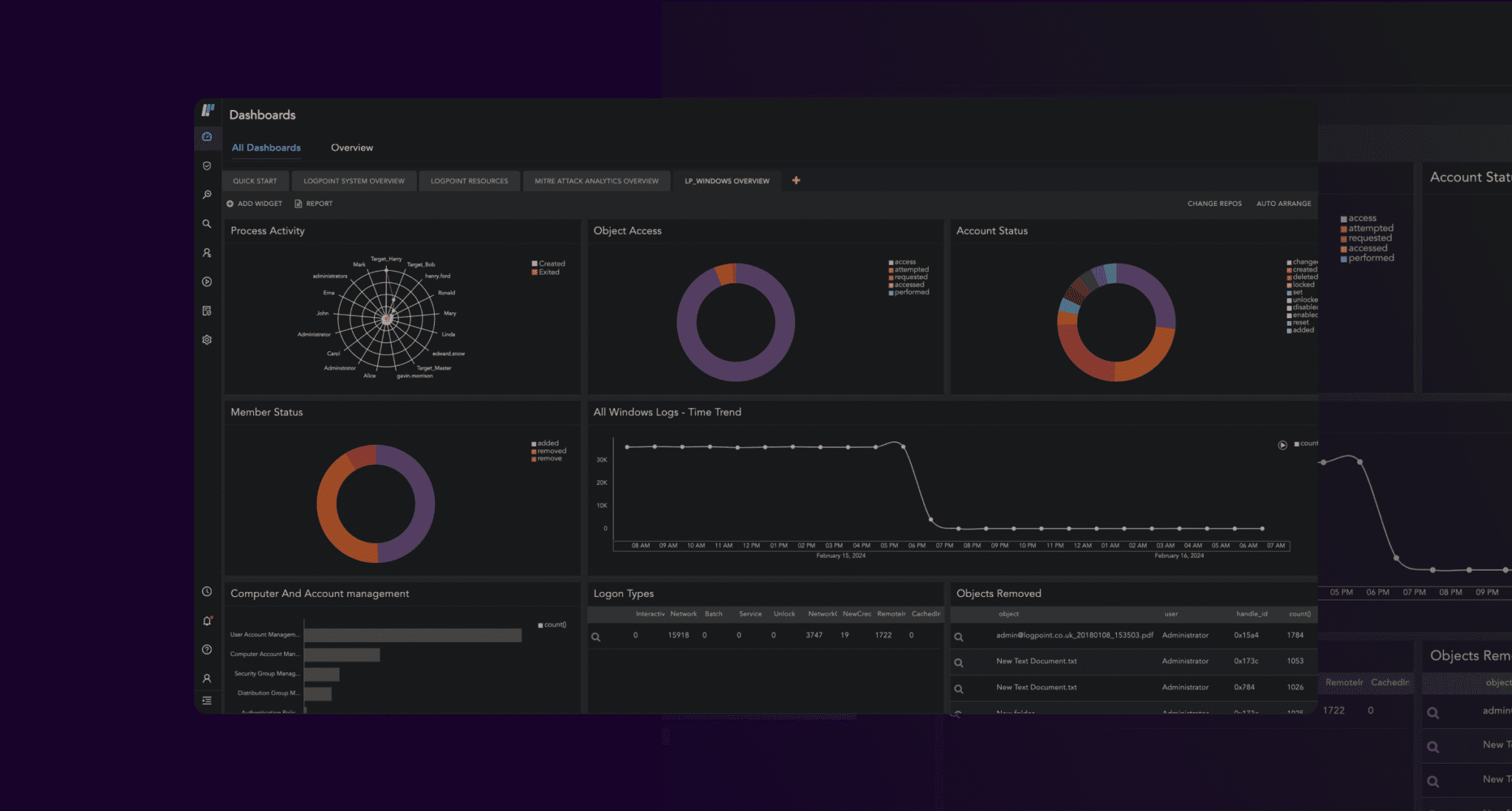

Grâce à une solution unifiée de sécurité et d’observabilité, Logpoint offre une surveillance holistique en temps réel au niveau de l’ensemble de votre infrastructure. Soyez alerté lorsqu’un schéma suspect apparaît et gardez la trace de tous les incidents via une console unique grâce à des tableaux de bord intuitifs. Logpoint est idéal pour investiguer les menaces, permettre une réponse proactive en matière de cybersécurité et fournir une plateforme pour être en conformité avec les normes du secteur.

POURQUOI LOGPOINT :

Identifier et répondre aux incidents plus rapidement

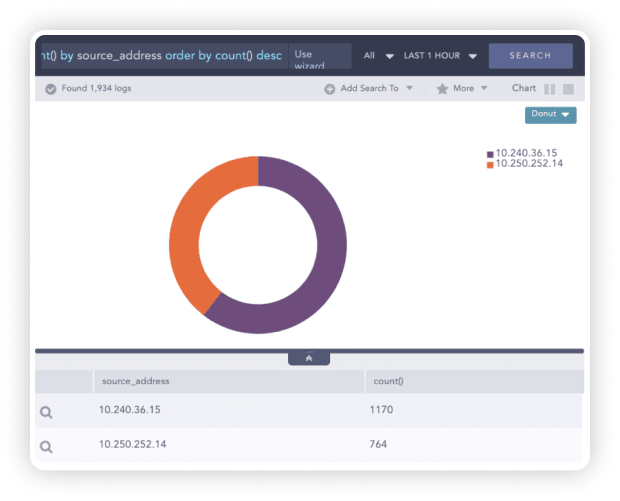

Les listes dynamiques collectent et stockent des valeurs spécifiques à un événement et permettent des mises à jour dynamiques. En permettant aux analystes de définir des listes et des tableaux dynamiques, les entreprises peuvent réduire le temps de détection et répondre plus rapidement aux incidents. En combinant des listes dynamiques avec un enrichissement statique, nous donnons à nos clients les moyens de construire des analyses auto-configurables pour réagir automatiquement aux nouvelles observations, accélérant ainsi la réponse et réduisant le MTTR.

POURQUOI LOGPOINT :

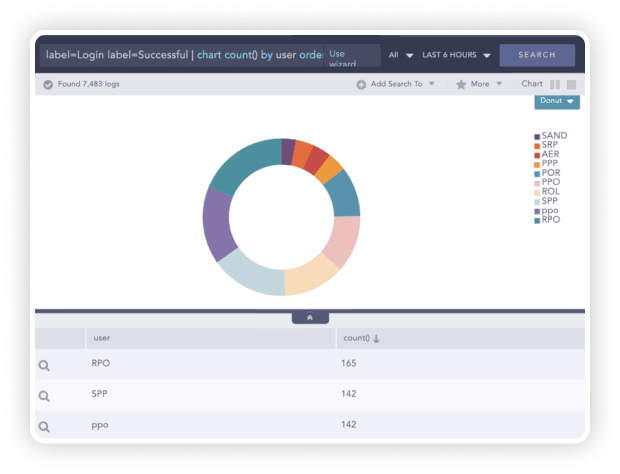

Contrôle d’authentification et de transmission

Pour faciliter l’audit des contrôles de transmission, Logpoint peut détecter des activités telles que les communications par email, HTTPS et VPN. Les contrôles d’authentification et de transmission pour la sécurité des données sont appliqués pour garantir un mécanisme d’authentification approprié au niveau de l’identité de l’utilisateur. De même, pour les contrôles de transmission, Logpoint utilise des canaux de communication sécurisés pour l’interaction entre un objet externe et une instance Logpoint ou bien entre plusieurs instances Logpoint.

POURQUOI LOGPOINT :

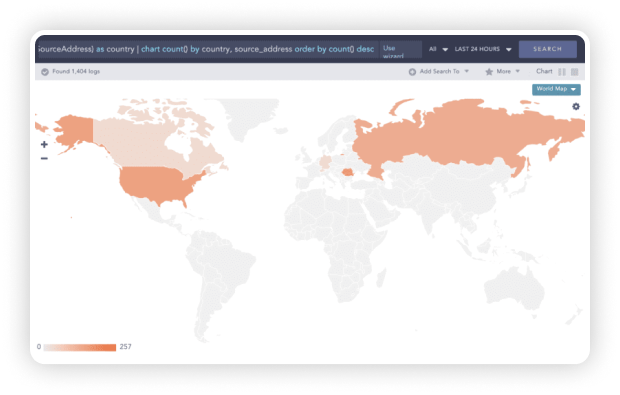

Découvrir les IoC (Indicateurs de Compromission)

Les systèmes impliqués dans tout comportement anormal peuvent facilement être enrichis avec des flux de renseignements sur les menaces (Threat Intelligence Feeds) pour vérifier les indicateurs associés à une compromission. De plus, Logpoint vous fournit l’emplacement géographique exact de la source de l’attaque.

Cas d’usage :

Logpoint pour Computerome

Computerome est l’un des plus grands clusters de calcul haute performance (HPC : High-Performance Computing) de Scandinavie dédié à la recherche en sciences de la vie. Contrôler étroitement le Big Data et documenter méticuleusement la manière avec laquelle les utilisateurs accèdent aux informations est une exigence réglementaire. Pour garantir le plus haut niveau de sécurité et de conformité, Computerome a choisi la solution Logpoint SIEM.

Logpoint permet aux administrateurs de Computerome de détecter rapidement les comportements inhabituels au niveau du système et de prévenir les abus et les violations de données. Il fournit cette couche supplémentaire de sécurité en plus des contrôles de sécurité établis, ce qui est nécessaire lors de la manipulation de grandes quantités de données. Cette solution nous permet également de fournir à nos utilisateurs un aperçu complet et une transparence totale.

Tenez-vous au courant de l’actualité

Le blog de Logpoint !