Sécurité des systèmes critiques d’une entreprise

Ayez la garantie que vos données les plus importantes soient correctement sécurisées

Sécurité des systèmes critiques d’une entreprise

Ayez la garantie que vos données les plus importantes soient correctement sécurisées

Reconnu par des milliers d’entreprises. Nous en protégeons des millions.

Reconnu par des milliers d’entreprises. Nous en protégeons des millions.

Améliorer la sécurité de vos systèmes critiques

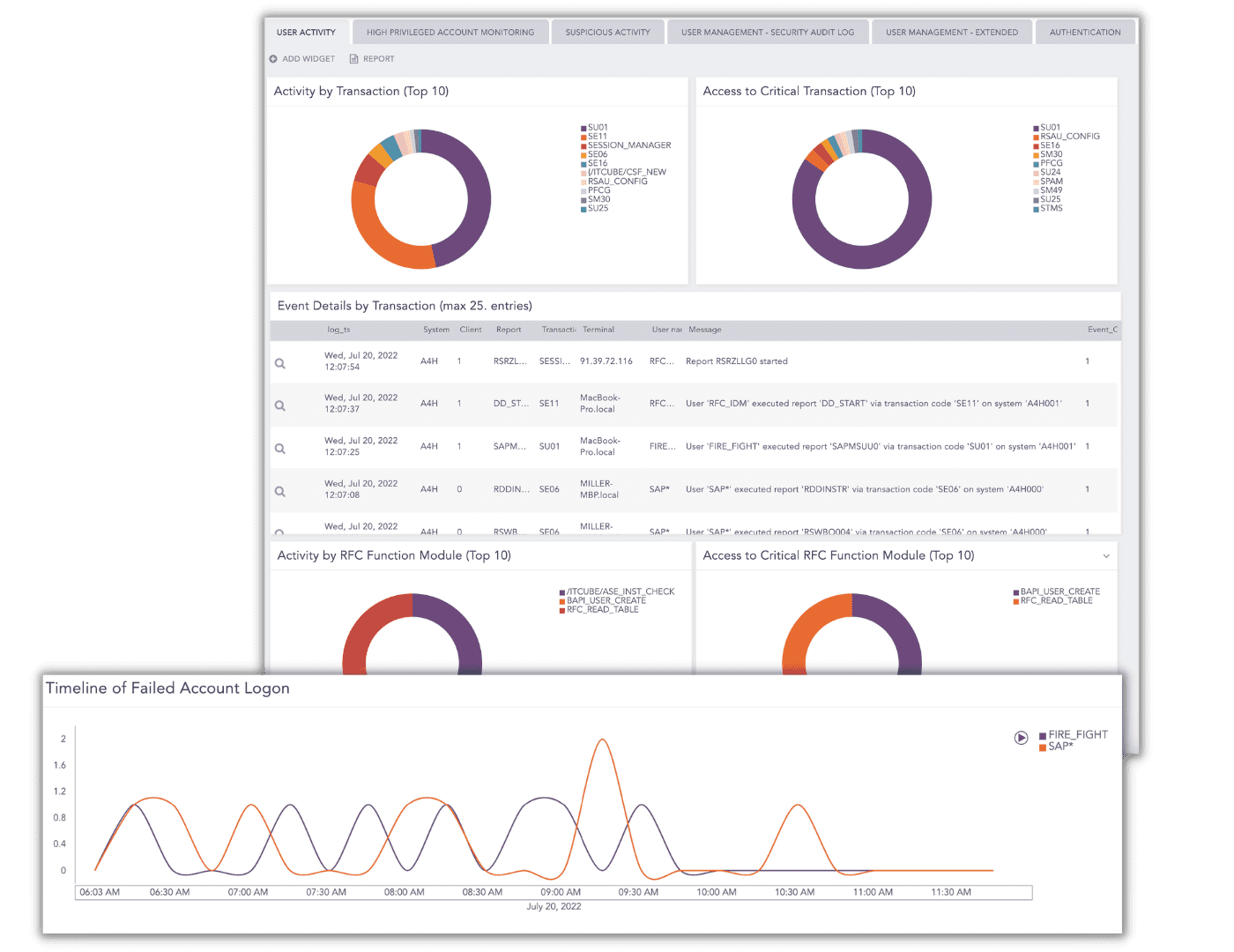

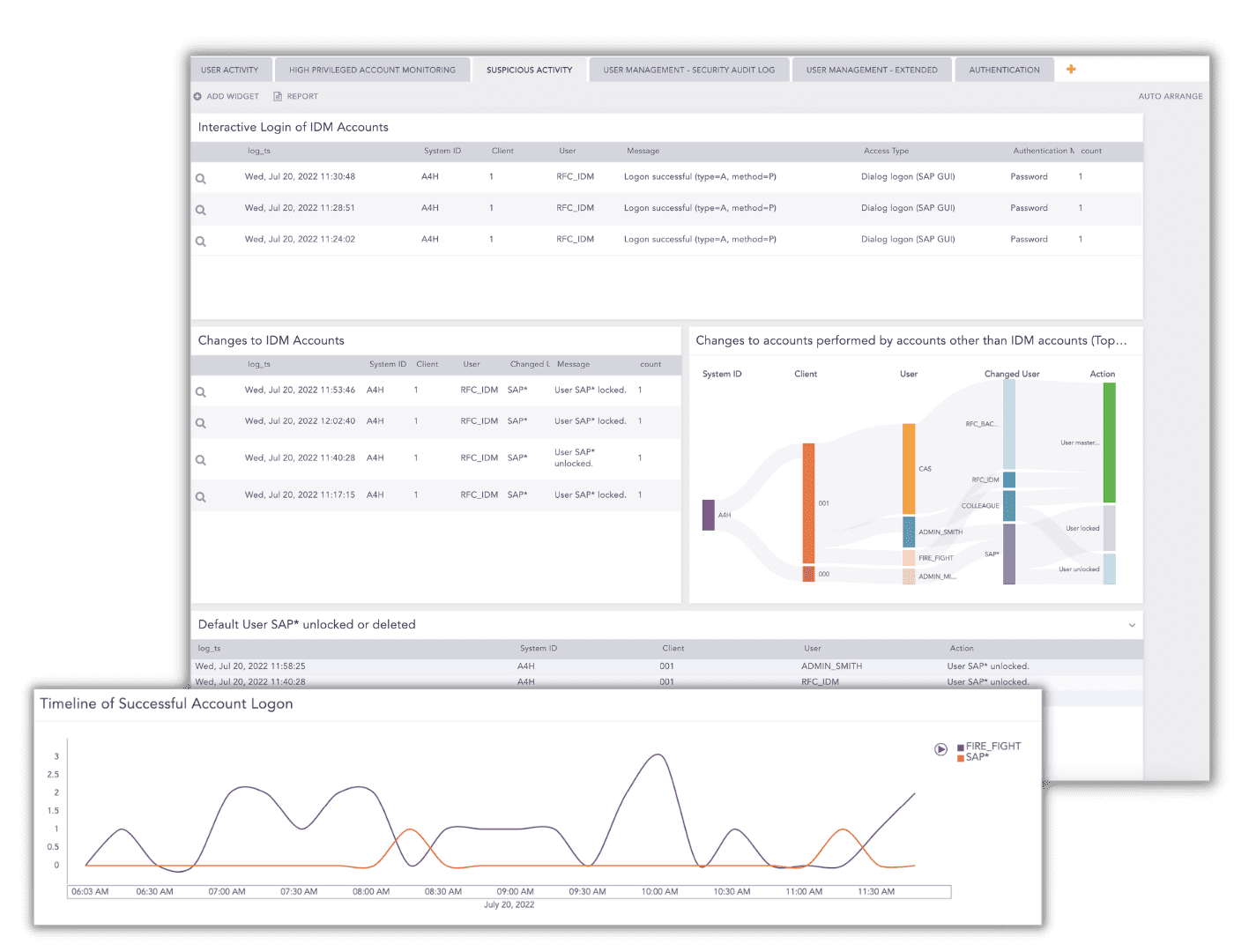

L’intégration de vos données critiques dans une solution SIEM offre une visibilité globale au niveau des menaces avec une surveillance, une détection et une réponse aux menaces en temps réel, ainsi que le respect des exigences en matière de conformité.

Augmentez la transparence et bénéficiez d’un meilleur contexte concernant les événements qui ont lieu au sein de vos systèmes critiques.

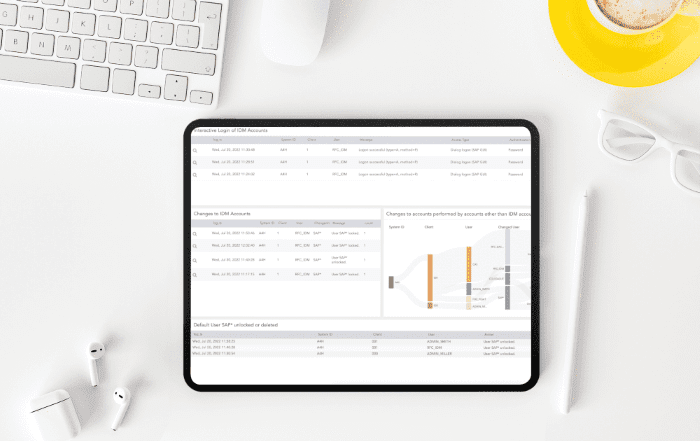

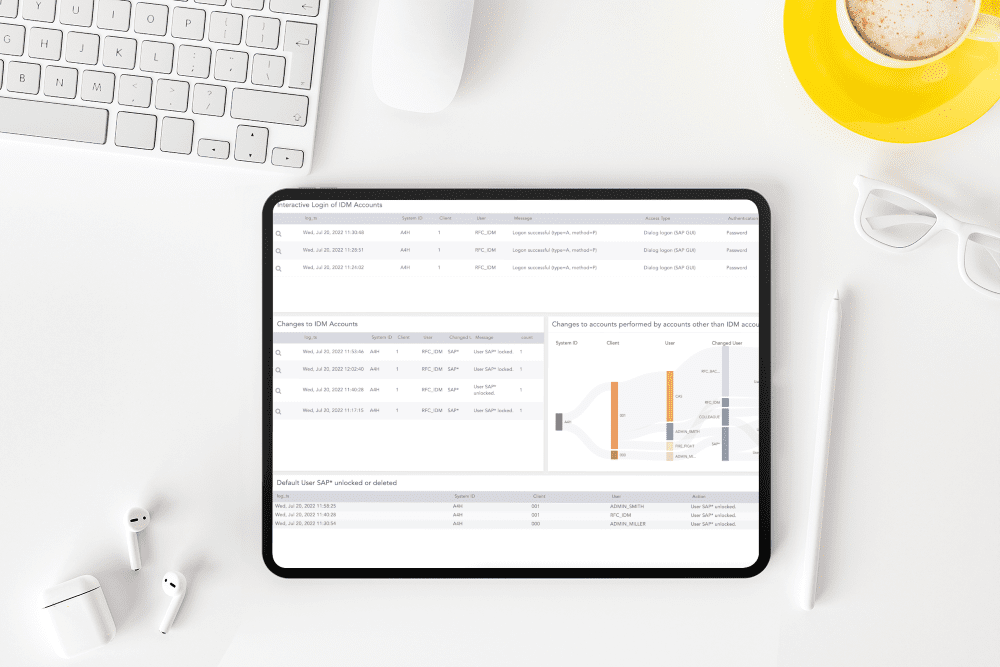

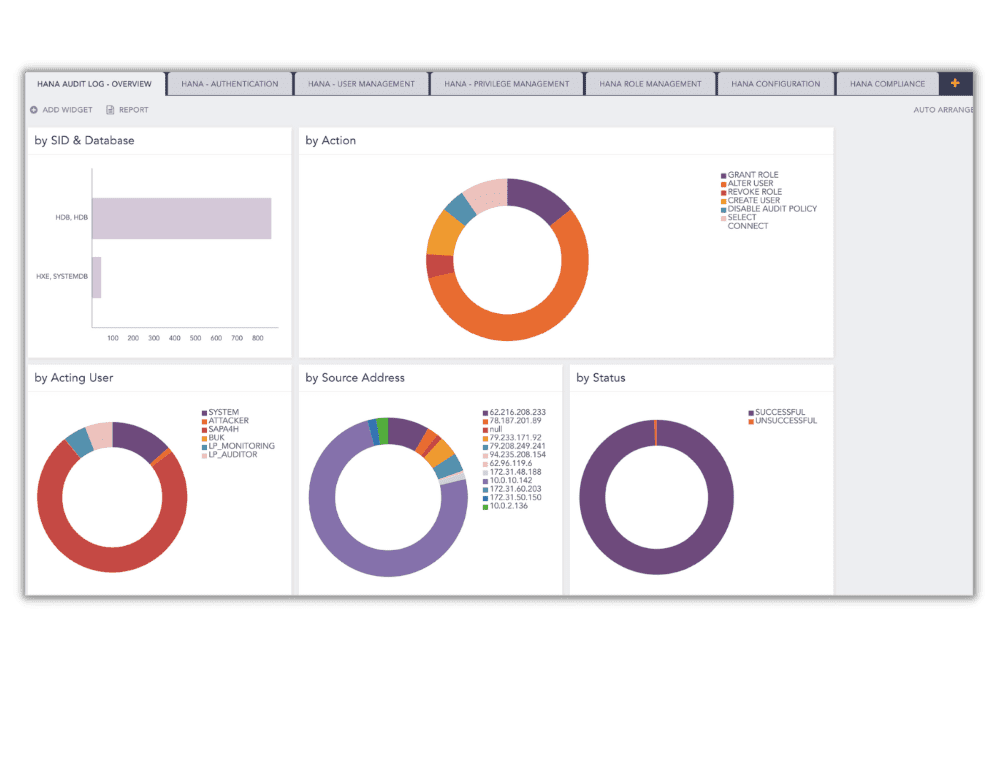

Notre solution ‘SAP Security and Compliance’ extrait les logs et les données de diverses sources au sein de SAP, vous offrant ainsi des opérations de sécurité, de bout en bout, pour vos systèmes critiques.

Accédez à un aperçu de vos données, facile à comprendre, que vous pourrez consulter via des tableaux de bord, explorez des événements spécifiques avec des modèles de recherche avancés et enfin soyez le premier à savoir quand un évènement particulier a eu lieu au sein de votre système avec des alertes prêtes à l’emploi.

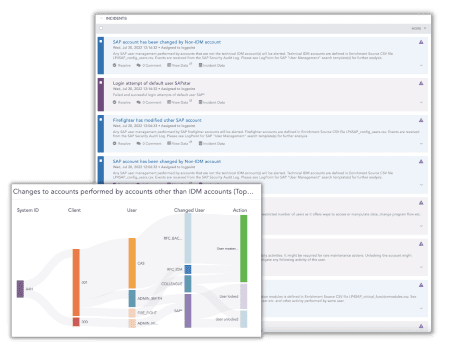

Ayez la garantie de pouvoir détecter les cybermenaces en temps réel, répondre aux incidents dans votre système SAP et gagner du temps en automatisant les tâches.

Minimisez les pertes financières et celles liées à la réputation au sein de votre entreprise en identifiant les failles et les écarts par rapport aux normes en matière de business process qui vous exposent à d’éventuelles fraudes.

Notre solution ‘SAP Business Process Monitoring’ offre une gestion plus facile et moins coûteuse des erreurs et des fraudes avec des contrôles de processus automatisés au niveau de l’ensemble de votre contexte commercial.

Des cas d’usage prédéfinis et une analyse en temps réel, qui s’alignent sur les besoins de l’entreprise en matière de réactivité, vous aident à détecter les écarts par rapport aux normes avant qu’une activité frauduleuse ne puisse causer d’éventuels dégâts.

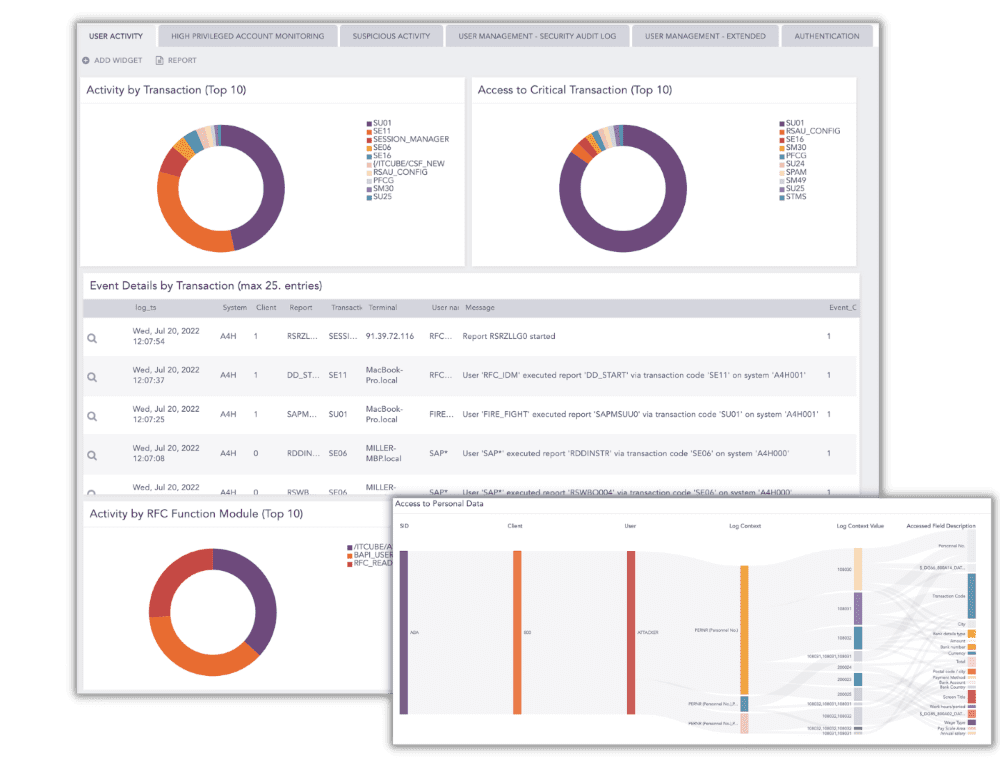

Évitez les coûts générés par une non-conformité et respectez les réglementations en matière de conformité avec notre solution de contrôle de l’accès aux informations personnelles identifiables (PII), y compris les données PII sensibles.

SAP contient des données personnelles sensibles qui peuvent révéler des informations sur les salaires, des données sur la santé et des informations personnelles identifiables (PII) des clients, fournisseurs et partenaires commerciaux. Les entreprises risquent d’être confrontées à des lacunes en termes de conformité réglementaire en raison de fuites de données, d’accès non autorisés et d’une mauvaise utilisation des données personnelles.

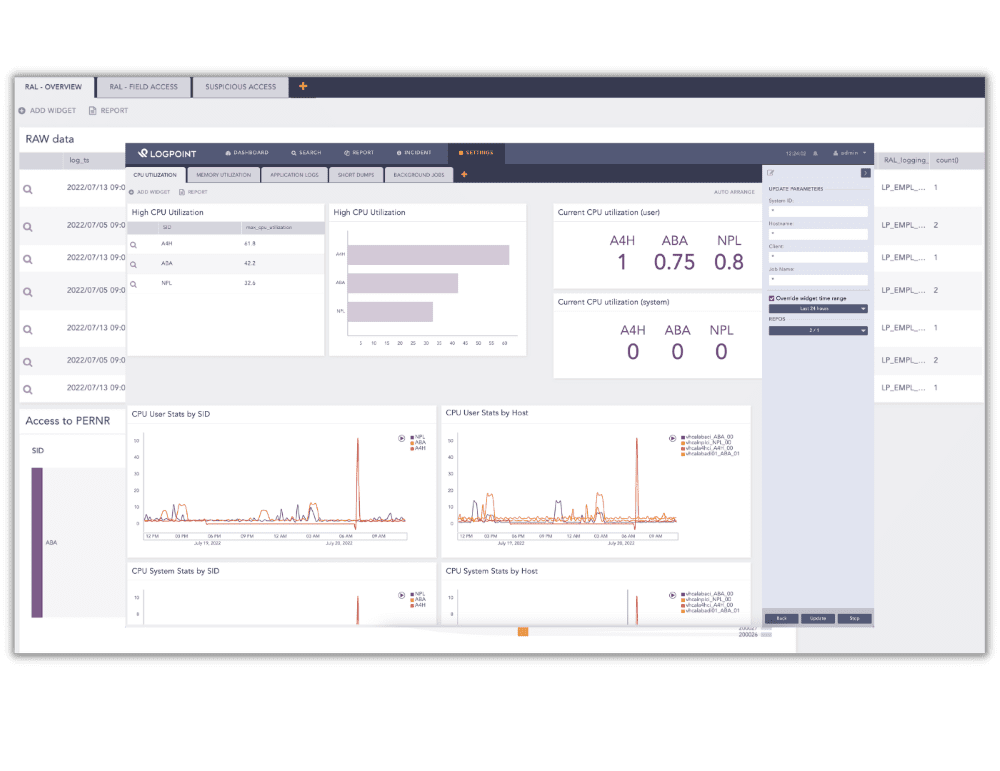

Notre solution ‘PII Access Monitoring’ (Contrôle de l’accès aux PII) pour SAP configure la journalisation d’accès en lecture (RAL : Read Access Log) de SAP pour permettre l’accès aux données personnelles par la journalisation (logging) du système SAP, puis l’extraction des événements dans un SIEM. Centralisez le contrôle des PII au sein d’une seule et même plateforme, respectez les réglementations en matière de conformité telles que le RGPD et CCPA, et passez avec succès les audits SAP.

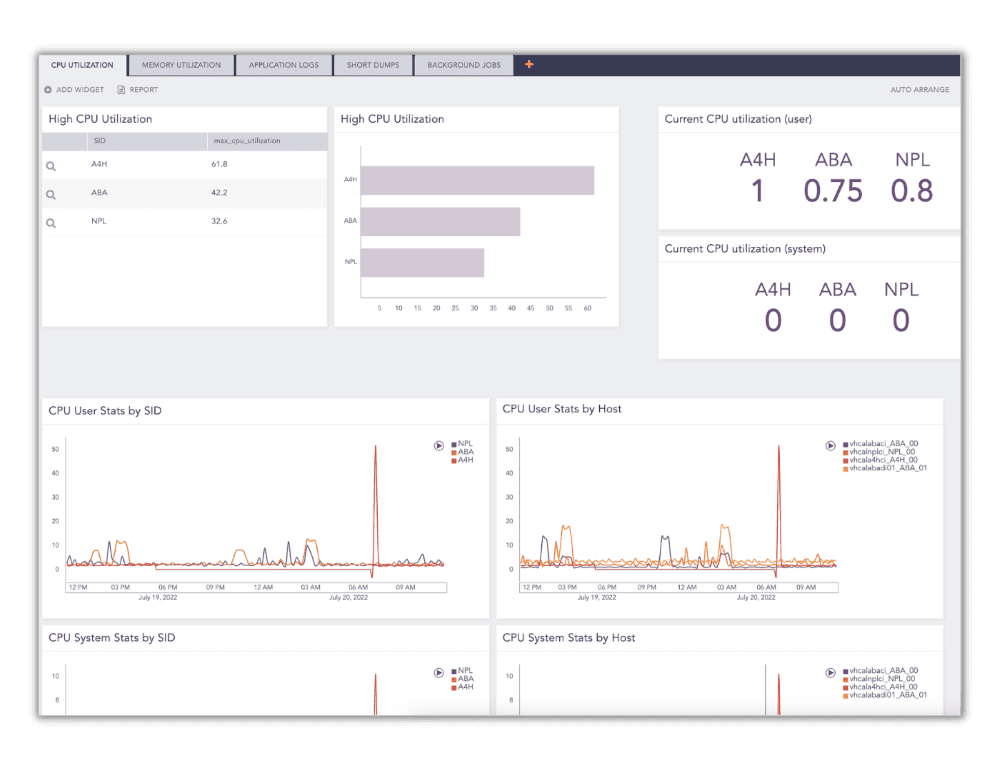

IT-SI identifie les problèmes d’exploitation au niveau de l’ensemble de votre paysage SAP en temps quasi réel. Détectez efficacement les causes racines de tout problème au sein de votre système et répondez avec précision aux problèmes menaçant votre environnement SAP.

La visibilité sur l’application, l’intégration et la couche technique vous donne un aperçu des capacités opérationnelles de votre système, de tout problème dans les processus opérationnels et des alertes précoces pour contourner les problèmes de manière proactive.

Combiner les capacités de sécurité au sein d’une seule et même plateforme

Bénéficiez d’une détection des menaces en temps réel, traitez les menaces efficacement grâce à des capacités d’automatisation et de réponse aux incidents, et surveillez l’ensemble de l’infrastructure système critique de l’entreprise, le tout avec la même solution centralisée en matière d’opérations de sécurité.all in the same central security operations solution.

Gérer les limites des systèmes critiques de l’entreprise en matière de sécurité

Les menaces internes et les attaques avancées peuvent être difficiles à identifier avec les capacités de sécurité des systèmes critiques : en effet, la journalisation (logging), l’analyse avancée et la réponse aux incidents sont limitées ou inexistantes dans ces applications.

Discover and respond to errors, fraudulent activity, and access violations before it’s too late to secure your most critical data.

Gartner Magic Qaudrant 2021

G2 peer-to-peer reviews

Gartner Peer Insights 2021