TOP 10 des cas d’usage SIEM à implémenter

Logpoint est une solution SIEM (Security Information and Event Management) qui collecte, stocke et analyse les données de logau niveau de l’ensemble de l’infrastructure IT pour détecter les activités suspectes et répondre aux menaces. Bien que les outils SIEM soient principalement utilisés à des fins de sécurité, il existe plusieurs autres cas d’usage que chaque entreprise doit connaître, tels que la gestion automatisée de la conformité, la surveillance des performances opérationnelles ou la gestion des logs.

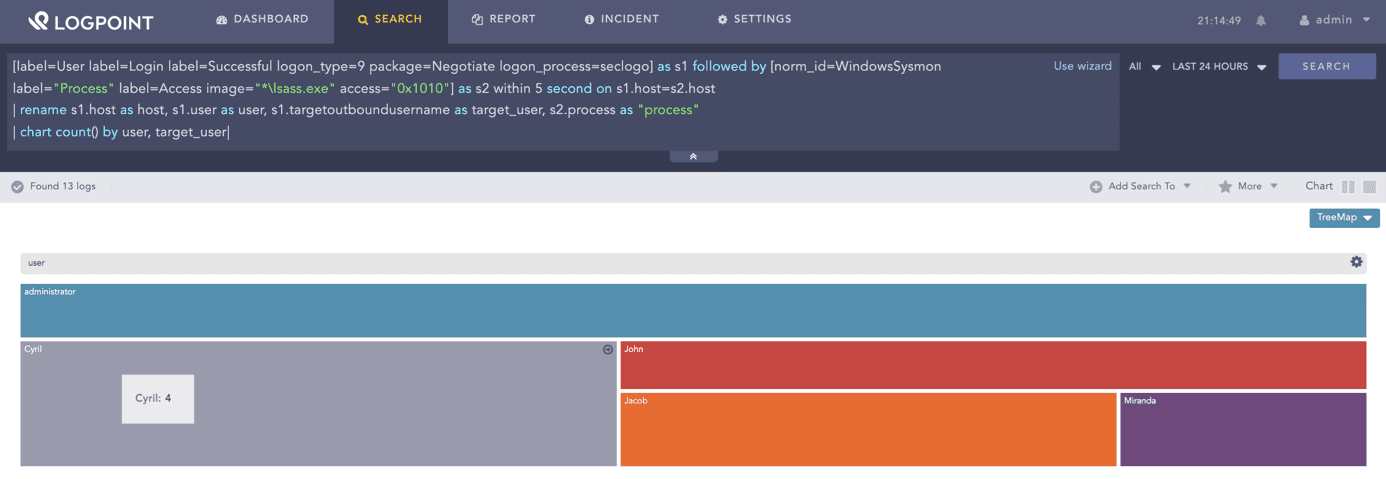

01Détection des identifiants utilisateur compromis

Assurez-vous d’avoir un cas d’usage et un flux de travail en place pour détecter toute tentative de compromission des identifiants d’un utilisateur via des techniques de type Force Brute, Pass the Hash, Golden Ticket ou bien via d’autres méthodes. En cas de compromission réussie, il est crucial d’identifier les utilisateurs et les entités concernés pour investiguer l’impact et prévenir d’autres dommages.

[label=User label=Login label=Successful logon_type=9 package=Negotiate logon_process=seclogo] as s1 followed by [norm_id=WindowsSysmon label="Process" label=Access image="*\lsass.exe" access="0x1010"] as s2 within 5 second on s1.host=s2.host

| rename s1.host as host, s1.user as user, s1.targetoutboundusername as target_user, s2.process as "process"

| chart count() by user, target_user

02Modifications du système de suivi

Définissez des règles appropriées pour signaler les événements critiques, tels que les modifications non autorisées des configurations ou la suppression des pistes d’audit. Ces changements doivent être signalés immédiatement afin de stopper les dommages et minimiser les risques supplémentaires, car l’altération des logs d’audit constitue toujours un signal d’alerte.

label=Log label=Clear

| chart count() by log_ts, host, user, target_channel03Détecter les comportements inhabituels au niveau des comptes privilégiés

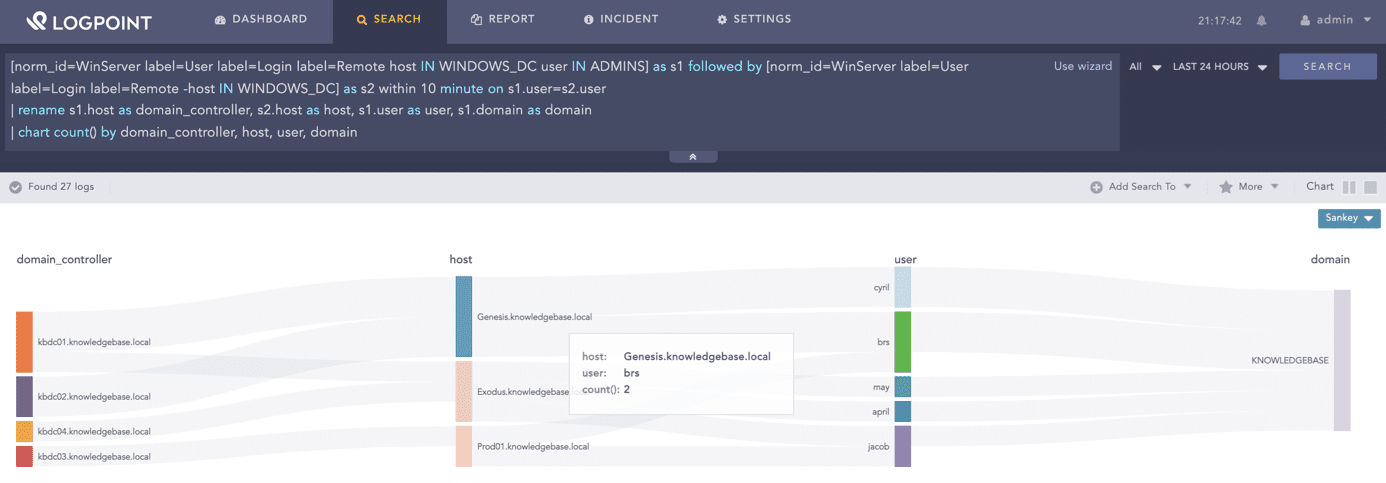

Les utilisateurs privilégiés, tels que les administrateurs système ou de base de données, disposent de droits d’accès étendus, ce qui en fait une cible attrayante pour les cybercriminels. Avec un SIEM, les analystes peuvent surveiller de près toutes les actions effectuées par ces utilisateurs privilégiés et rechercher un comportement inhabituel qui pourrait indiquer une menace ou une compromission.

Connexion RDP à un contrôleur de domaine suivie d’une connexion RDP à un autre poste de travail

[norm_id=WinServer label=User label=Login label=Remote host IN WINDOWS_DC user IN ADMINS] as s1 followed by [norm_id=WinServer label=User label=Login label=Remote -host IN WINDOWS_DC] as s2 within 10 minute on s1.user=s2.user

| rename s1.host as domain_controller, s2.host as host, s1.user as user, s1.domain as domain

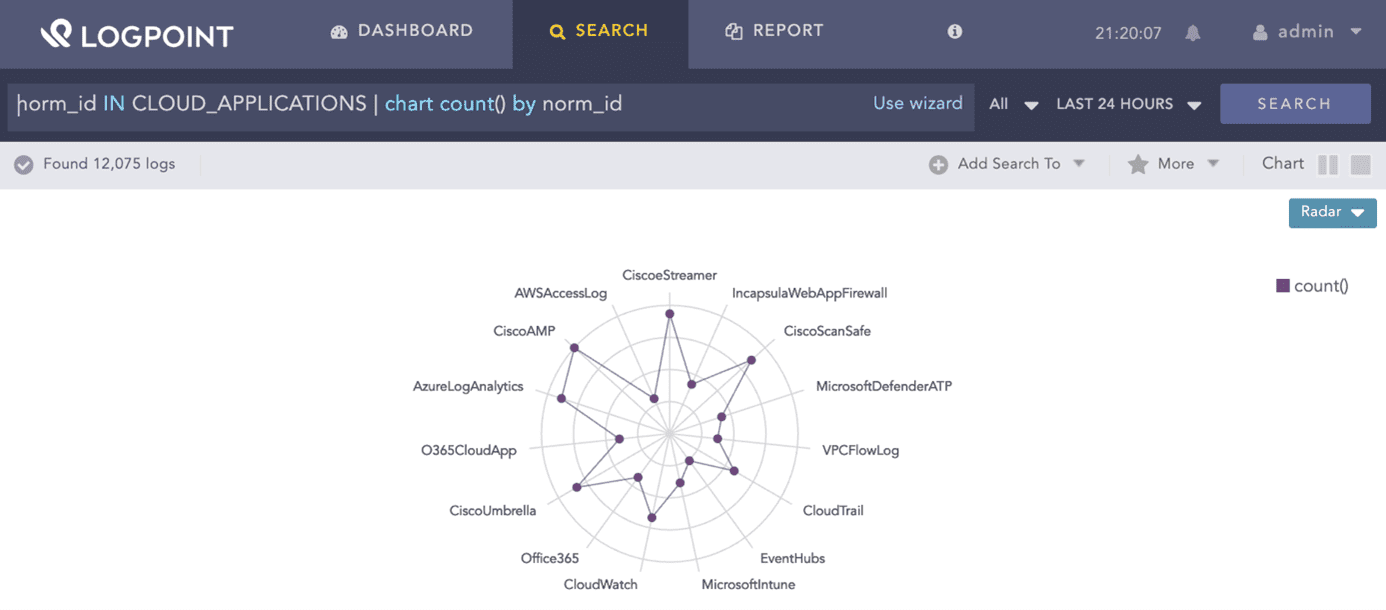

| chart count() by domain_controller, host, user, domain04Applications sécurisées basées dans le Cloud

Le Cloud Computing présente de nombreux avantages, mais il comporte également plusieurs défis : répondre aux nouvelles exigences en matière de conformité, améliorer la surveillance des utilisateurs et le contrôle d’accès, ou encore se préparer à faire face à d’éventuelles infections propagées par des malwares ou violations de données. Un SIEM doit prendre en charge les applications basées dans le Cloud en tant que sources de log, telles que Salesforce, Office365 ou AWS, afin d’étendre la surveillance de la conformité et la détection des menaces au niveau du Cloud.

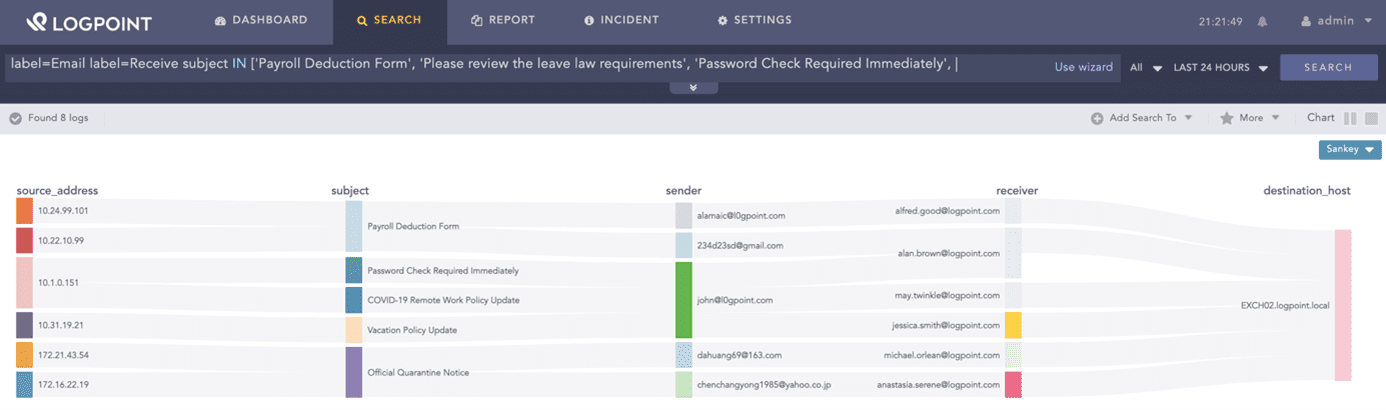

norm_id IN CLOUD_APPLICATIONS | chart count() by norm_id05Détection des attaques de phishing

Le phishing tente d’obtenir des données sensibles qui seront utilisées ensuite dans des fraudes et des usurpations d’identité. Ce type d’attaque inclut les tentatives d’acquisition d’informations personnelles, telles que les numéros de sécurité sociale, les numéros de compte bancaire ou encore les codes PIN et les mots de passe. Il est crucial de s’assurer que ces types de données soient bien protégés au niveau de l’ensemble de l’entreprise. Le phishing, en particulier le spear-phishing, est souvent utilisé pour obtenir un accès initial au sein d’un réseau. Lorsqu’ils reçoivent un email de phishing, les analystes peuvent utiliser le SIEMpour savoir qui l’a reçu, qui a cliqué sur les liens qu’il contenait ou encore qui y a répondu, leur permettant ainsi de prendre des mesures immédiates afin de minimiser les dommages.

Recherche globale des lignes d’objet d’email les plus cliquées :

label=Email label=Receive subject IN ['Payroll Deduction Form', 'Please review the leave law requirements', 'Password Check Required Immediately', 'Required to read or complete: "COVID-19 Safety Policy"', 'COVID-19 Remote Work Policy Update', 'Vacation Policy Update', 'Scheduled Server Maintenance -- No Internet Access', 'Your team shared "COVID 19 Amendment and Emergency leave pay policy" with you via OneDrive', 'Official Quarantine Notice', 'COVID-19: Return To Work Guidelines and Requirements']

| chart count() by source_address, subject, sender, receiver, destination_host06Surveillance des charges et des disponibilités (uptimes)

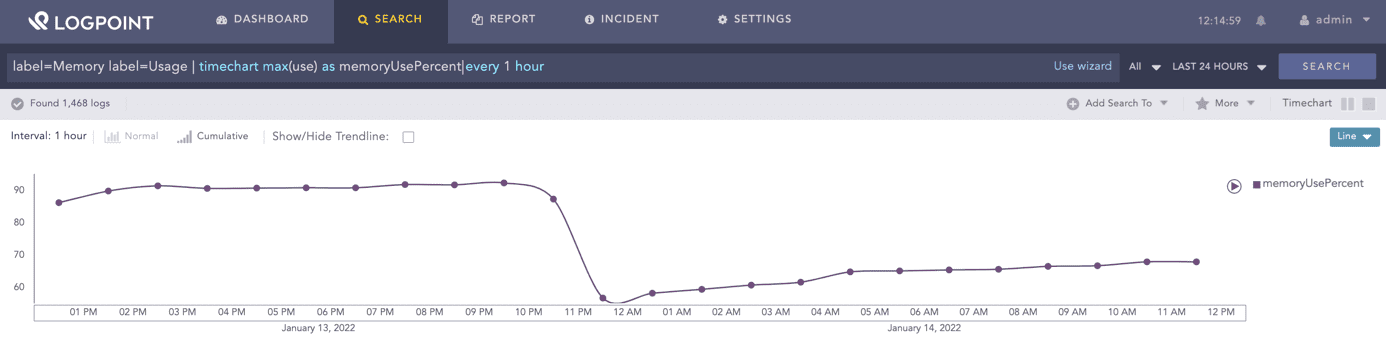

Avec un système SIEM paramétré en utilisant des règles de corrélation et des alertes appropriées, il est possible de surveiller en continu la charge, la disponibilité (uptime) et le temps de réponse au niveau de divers serveurs et services. Cette possibilité permet ainsi de détecter rapidement les défaillances et les surcharges, en veillant à éviter les temps d’arrêt et les surcoûts associés.

label=Memory label=Usage | timechart max(use) as memoryUsePercent every 1 hour07Gestion des logs

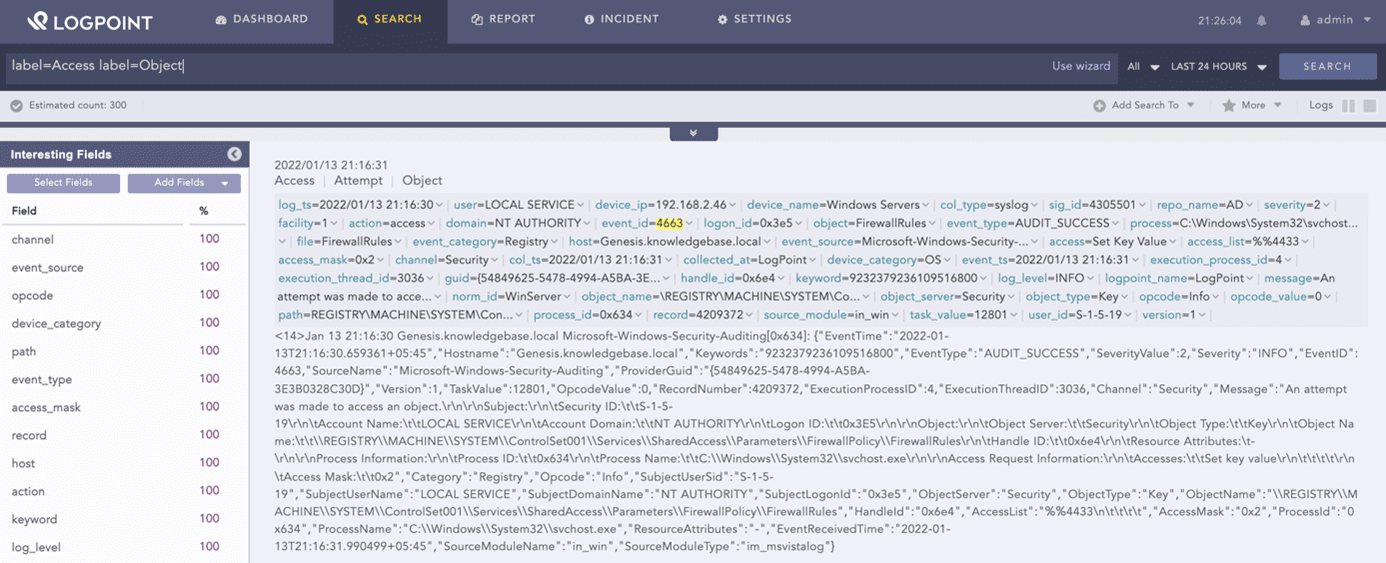

Les bases de données, les applications, les utilisateurs et les serveurs génèrent de grandes quantités de données de log. Un outil SIEM peut normaliser et centraliser la collecte de ces dernières. Cette capacité permet une analyse fluide et une corrélation en matière de sécurité et permet à l’équipe de sécurité IT de parcourir les données afin de trouver des mots-clés ou des valeurs spécifiques.

label=Access label=Object08SIEM pour la conformité RGPD, HIPAA ou PCI

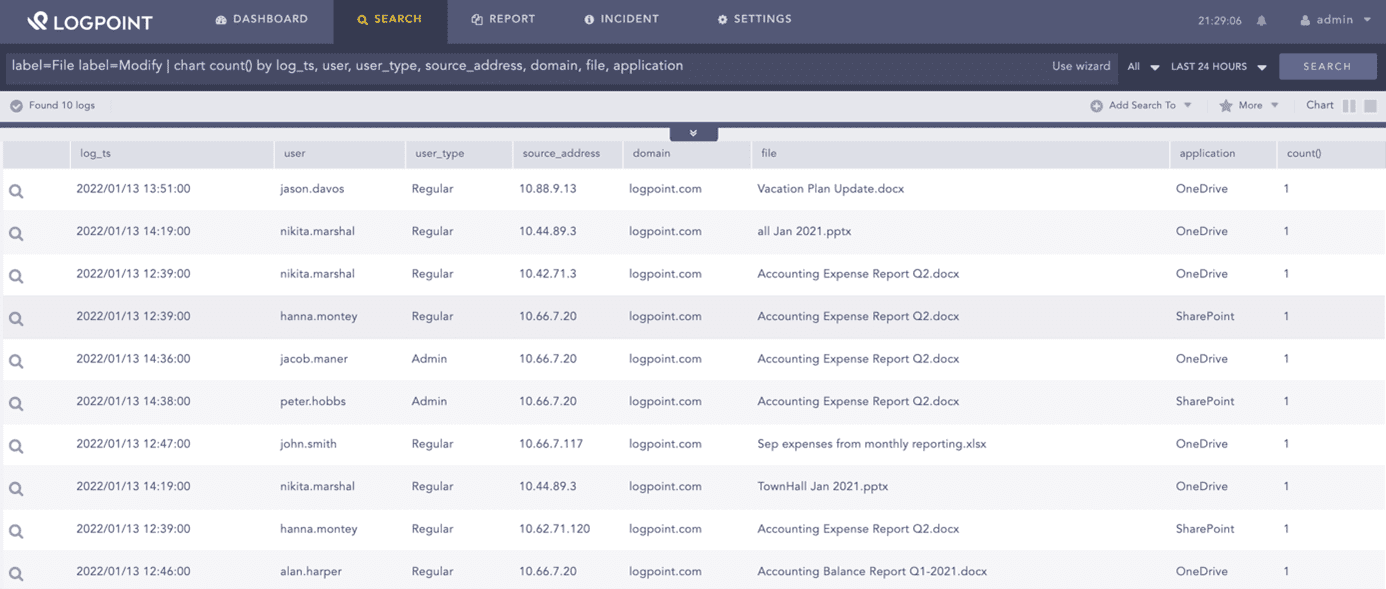

Les entreprises sont soumises à un grand nombre de réglementations en matière de conformité, telles que le RGPD, HIPAA ou PCI. Avec un système SIEM, vous serez en mesure de documenter quand et par qui les données ont été consultées, lues ou copiées, en respectant les exigences en matière de conformité et en prévenant les violations.

label=File label=Modify | chart count() by log_ts, user, user_type, source_address, domain, file, application09Chasse aux menaces

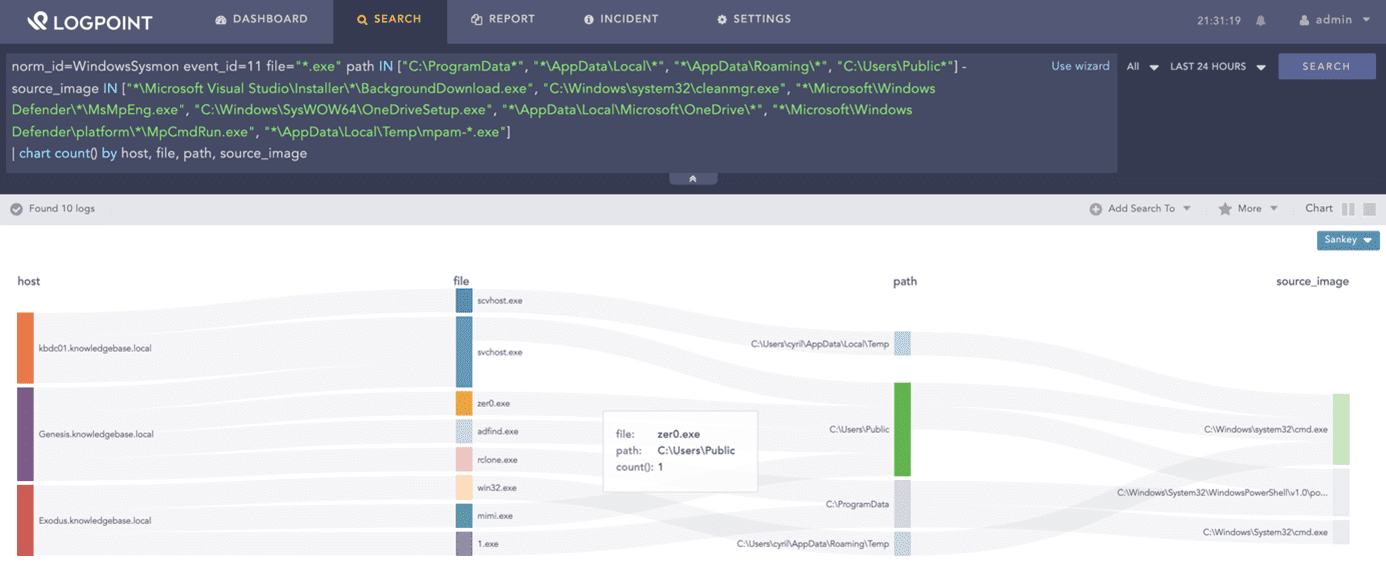

Le processus de recherche active de cyber-risques dans une entreprise ou un réseau est connu sous le nom de chasse aux menaces. Cette dernière peut être effectuée en réponse à un problème de sécurité ou pour détecter des attaques ou des violations nouvelles et inconnues. La chasse aux menaces nécessite un accès aux données de sécurité présentes à tous les niveaux de l’entreprise, ce qu’un SIEM peut fournir.

Chasser la dépose de fichiers EXE dans des endroits suspects :

norm_id=WindowsSysmon event_id=11 file="*.exe" path IN ["C:\ProgramData*", "*\AppData\Local\*", "*\AppData\Roaming\*", "C:\Users\Public*"] -source_image IN ["*\Microsoft Visual Studio\Installer\*\BackgroundDownload.exe", "C:\Windows\system32\cleanmgr.exe", "*\Microsoft\Windows Defender\*\MsMpEng.exe", "C:\Windows\SysWOW64\OneDriveSetup.exe", "*\AppData\Local\Microsoft\OneDrive\*", "*\Microsoft\Windows Defender\platform\*\MpCmdRun.exe", "*\AppData\Local\Temp\mpam-*.exe"]

| chart count() by host, file, path, source_image10SIEM pour l’automatisation

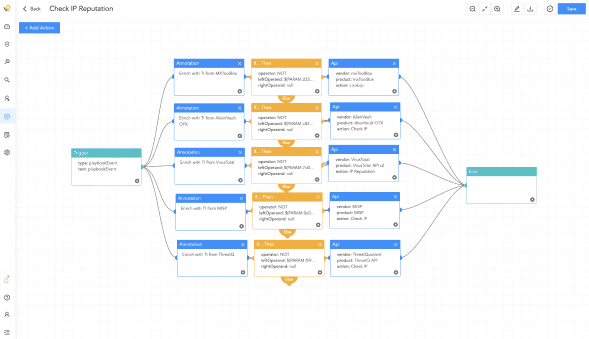

Le SIEM automatise les activités de détection des menaces et fournit la base d’une réponse automatisée aux incidents. La transmission des alertes et des incidents de sécurité à LogPoint SOAR permet une réponse accélérée aux incidents en automatisant les tâches manuelles, réduisant ainsi les coûts de sécurité et augmentant la productivité du SOC. Obtenez LogPoint SOAR avec un analyste à votre disposition gratuitement dès maintenant dans le cadre de la licence SIEM.

Playbook in Logpoint SOAR

Testez les avantages de la solution SIEM, UEBA et SOAR de Logpoint.

Pour en savoir plus sur les avantages de notre produit SIEM, UEBA & SOAR et les différentes options de téléchargement, demandez une démonstration personnalisée.

Pourquoi Logpoint ?

Parce que plus de 1 000 entreprises dans 70 pays utilisent le SIEM de Logpoint.