Haute observabilité et analyse pour tous les cas d’usage

- Ingérer et détecter : connectez toutes les sources de données pour une détection plus précise des menaces et des investigations pertinentes avec des données contextuelles.

- Stockez et créez des rapports : répondez facilement aux critères de conformité réglementaire grâce à des rapports prêts à l’emploi et à des enregistrements d’audit de toutes les modifications apportées à votre système.

Plus de 1 000 entreprises dans 70 pays font confiance à Logpoint

Centralisez la surveillance des données pour une visibilité augmentée

Logpoint SIEM collecte les données de log et d’événement produites par un équipement, une application ou un endpoint au sein de votre infrastructure.

En centralisant la surveillance des données, vous améliorez la visibilité sur votre réseau et votre infrastructure IT.

Analyse de données puissante :

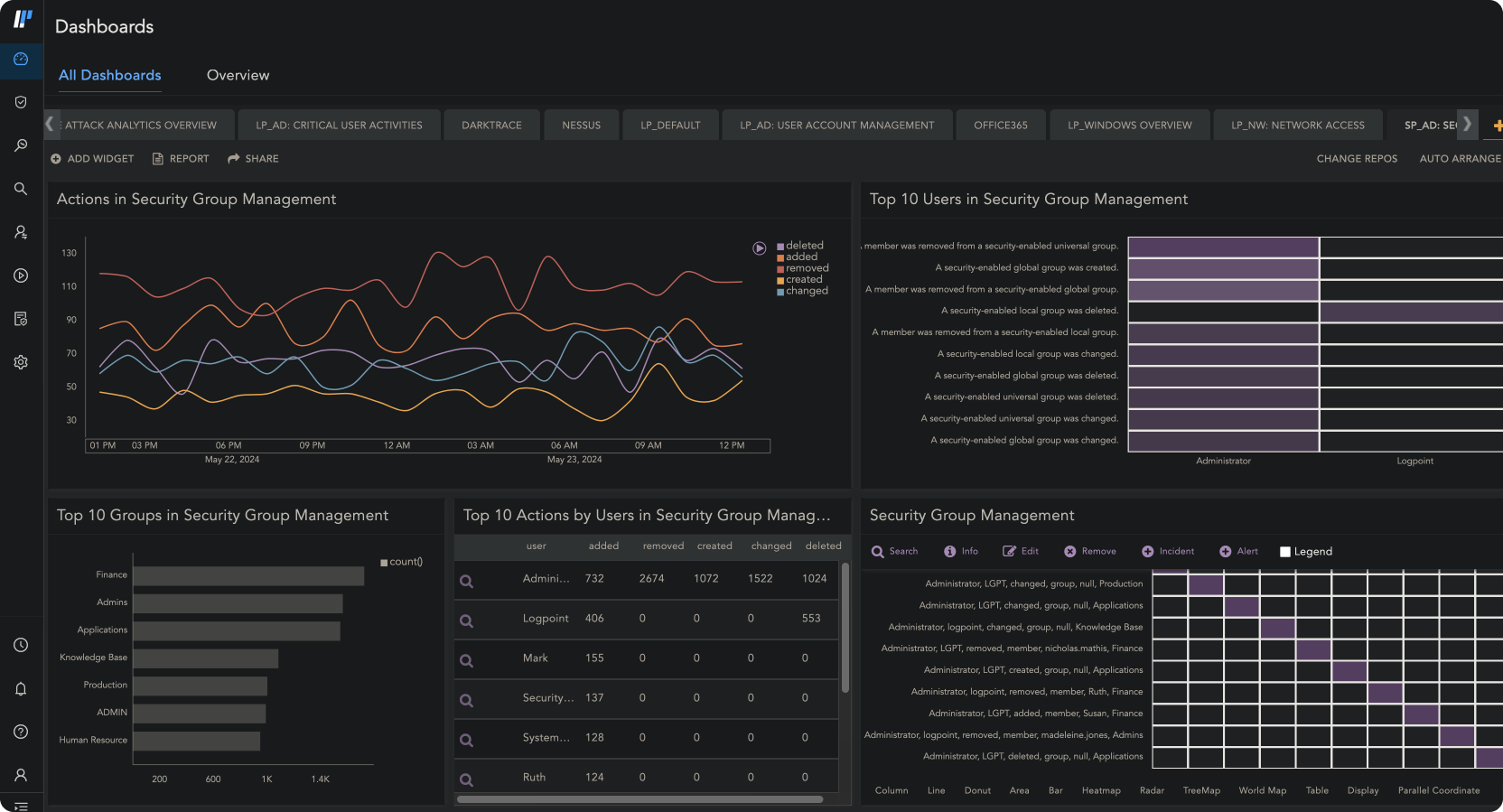

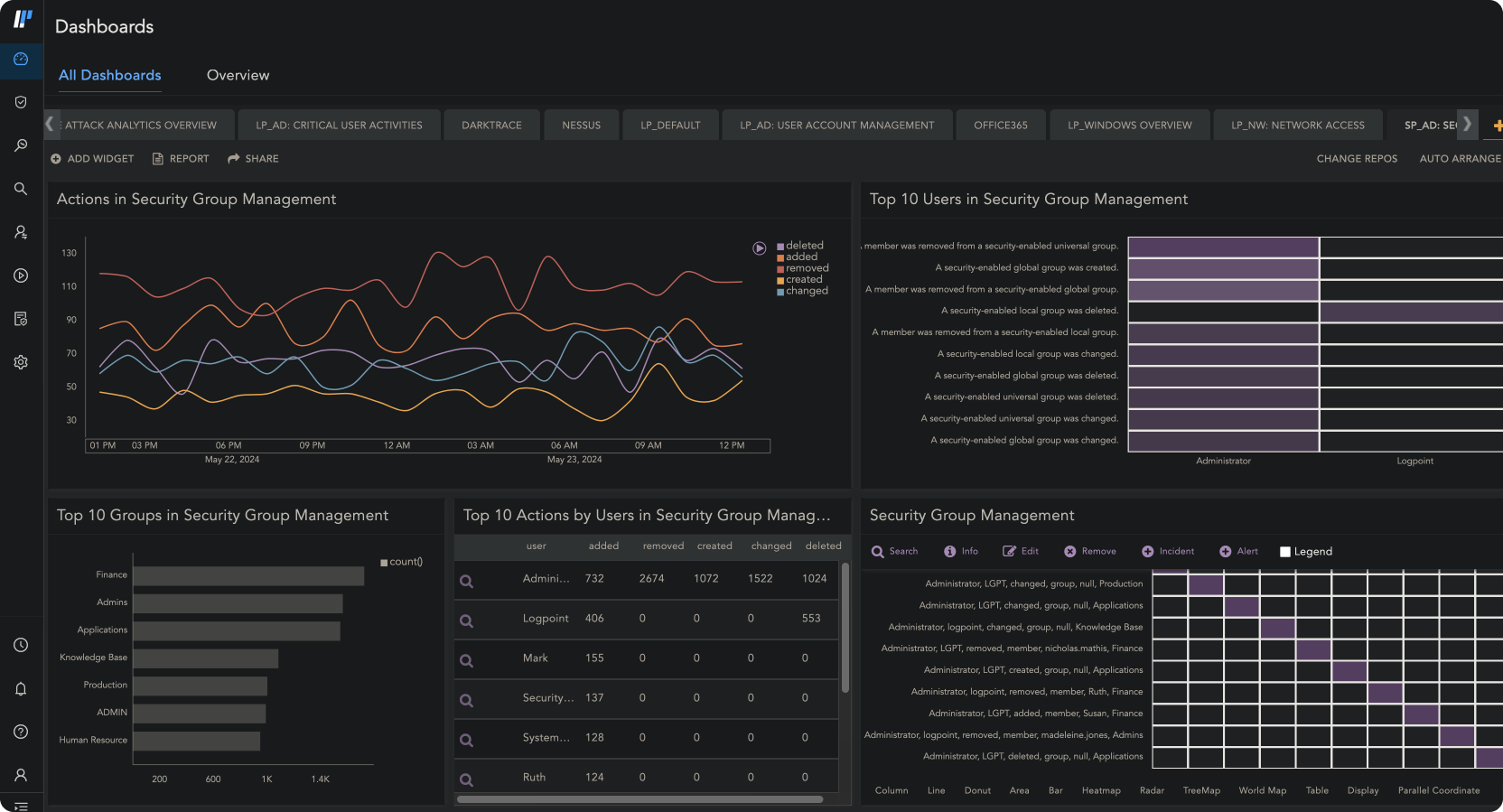

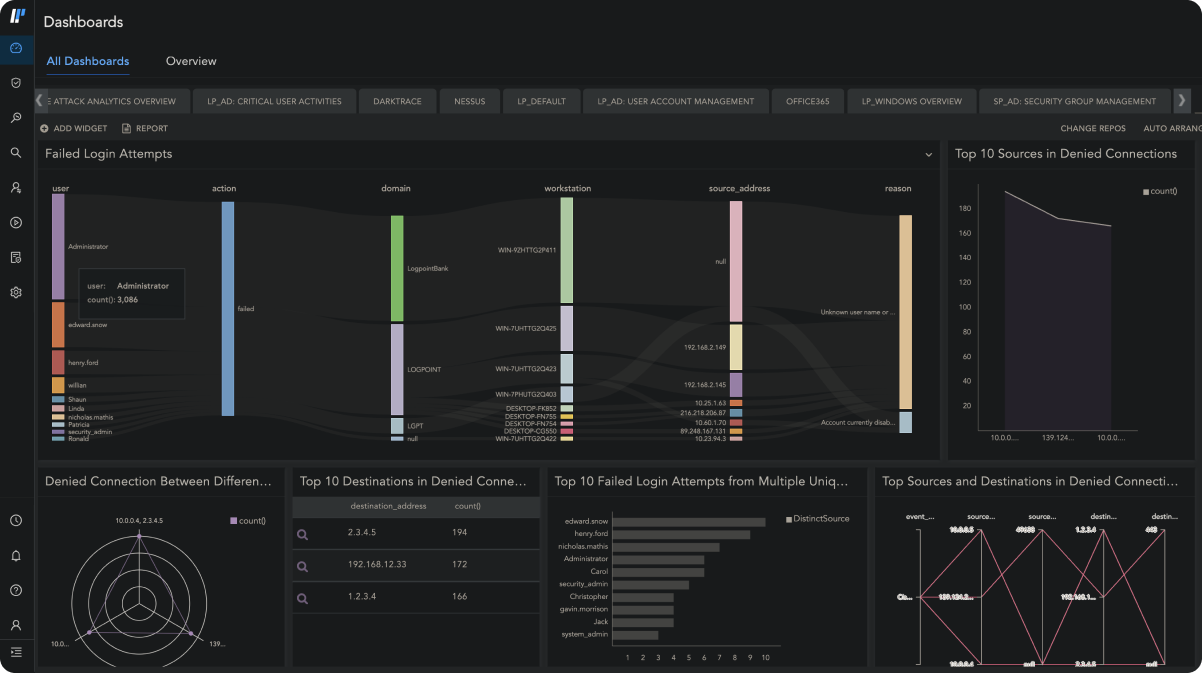

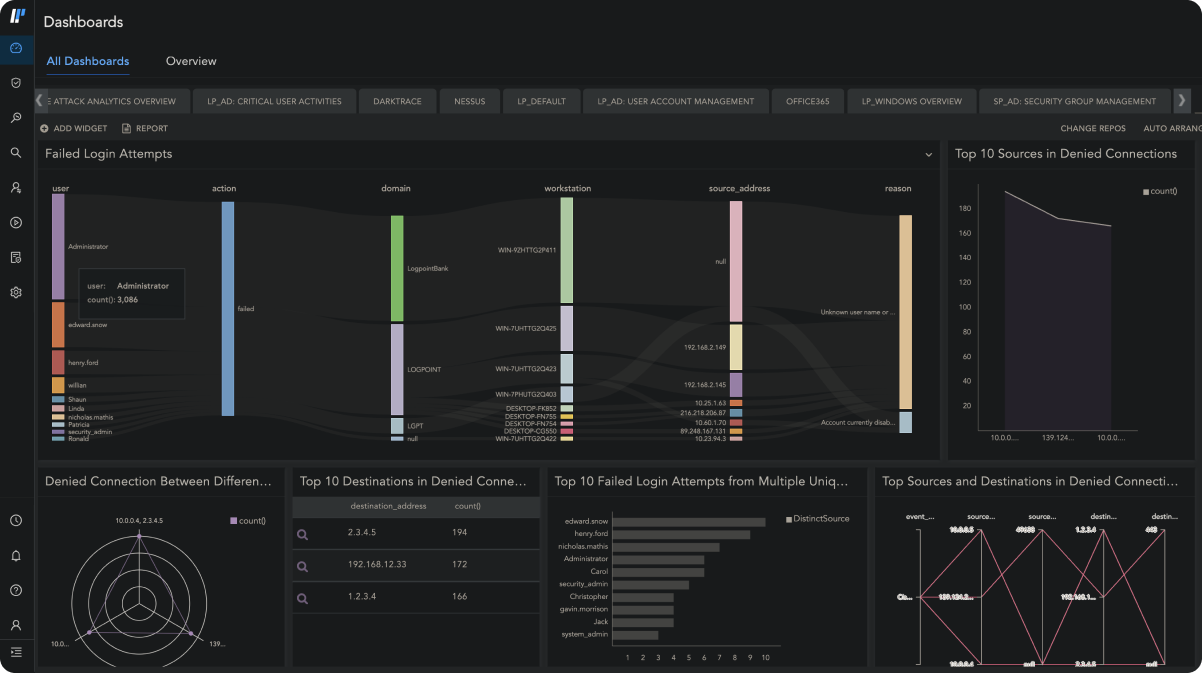

Amélioration de la détection et de l’investigation des menaces

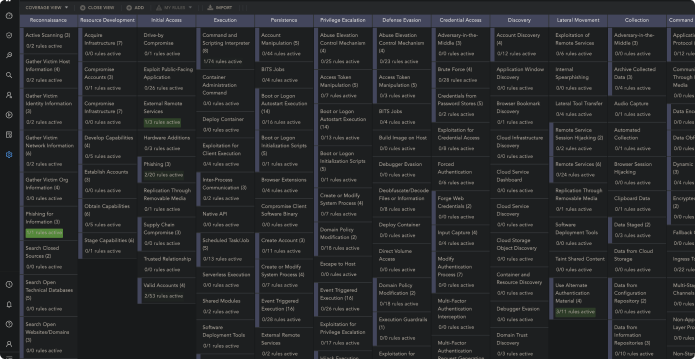

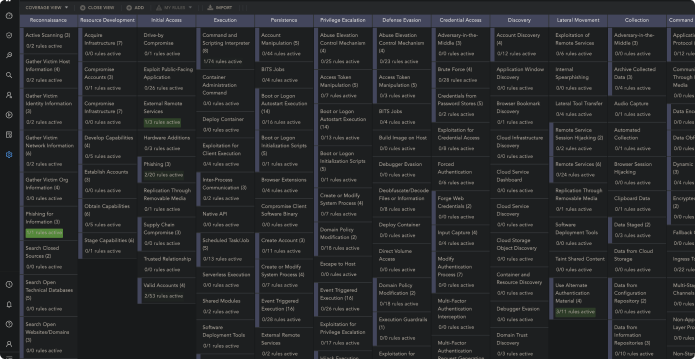

Logpoint SIEM traduit les données de log complexes dans un langage unique et mappe toutes les alertes avec MITRE ATT&CK pour faciliter l’activité des utilisateurs et l’analyse des incidents.

Grâce à la visualisation intuitive des données, vous obtenez plus de contexte pour détecter et investiguer rapidement les incidents.

Prise en charge de la conformité prête à l’emploi :

Répondre facilement aux exigences de conformité

Logpoint SIEM garantit un respect des principaux domaines réglementaires, tels que le RGPD, NIS2 et GPG13, ainsi que ceux spécifiques au secteur. Il est fourni avec des tableaux de bord, des alertes et des rapports préconfigurés pour plus de 10 critères de conformité qui spécifient les données qui doivent être stockées mais aussi comment mettre en œuvre cette conservation.

Grâce aux capacités d’analyse et d’investigation post-mortem, vous pouvez facilement présenter des preuves de conformité et déterminer la cause première des violations, et ce en un minimum de temps.

Ingérer, analyser, stocker et rechercher :

Taxonomie appropriée pour couvrir tous les cas d’usage

Logpoint SIEM collecte tous les événements et mesures pertinents à partir des sources de log, des sources de données et des systèmes endpoint via une large gamme de collecteurs et de récupérateurs intégrés et un agent endpoint natif.

Il les normalise ensuite avec la taxonomie commune de Logpoint, de sorte que l’analyste n’ait pas besoin de connaître le format exact des logs pour chaque appareil. Ensuite, Logpoint enrichit les logs avec des données contextuelles, telles que des renseignements sur les menaces (Threat-Intelligence), des données géographiques, le LDAP, entre autres.

Avec un tel niveau de granularité dans sa normalisation et son enrichissement étendu, vous pouvez couvrir tous les cas d’usage dont vous avez besoin. Que vous ayez besoin de mener des investigations approfondies ou de recevoir des alertes concernant certains événements liés à la conformité.

« L’utilisation de Logpoint change fondamentalement la manière avec laquelle vous travaillez avec les données de log au sein de votre infrastructure. Avec Logpoint, les données de log deviennent un outil pratique. Ces dernières permettent de prendre le contrôle et d’obtenir un résultat significatif et constant. Ainsi, nous pouvons détecter les problèmes potentiels et réagir rapidement, surtout avant que ces derniers ne se transforment en une réelle menace ».

Du SIEM à la cyberdéfense

Vous cherchez à consolider votre tech stack (pile technologique) ? Découvrez comment le SIEM s’intègre à l’automatisation, à la gestion d’incident et à l’analyse comportementale au niveau d’une seule plateforme qui combine des ensembles de données provenant de plusieurs sources différentes. Au lieu d’utiliser plusieurs produits indépendants, vous pouvez unifier vos besoins de sécurité via une source d’information unique (SSOT : Single Source Of Truth).

- Intégration complète des données pour un TDIR automatisé

- Aucune intégration ou maintenance requise

- Prise en charge de la conformité prête à l’emploi

- Déploiement flexible en fonction de vos besoins.

Détection précise des malwares et des

incidents au niveau des endpoints avec AgentX

Détection précise des malwares et des

incidents au niveau des endpoints avec AgentX

![]()

![]()

![]()

![]()

![]()

![]()

Un nombre croissant d’attaques sont spécifiquement conçues pour cibler les endpoints et obtenir un accès non autorisé au réseau. Pour lutter contre ces derniers, vous avez AgentX.

L’agent endpoint natif de Logpoint est présent dans Logpoint SIEM pour augmenter la détection des menaces en fournissant des informations supplémentaires sur les actions des utilisateurs et les processus exécutés sur vos endpoints.

Donner du sens aux données provenant des endpoints est essentiel pour maintenir la sécurité de l’entreprise. Grâce à l’enrichissement MITRE TTP intégré, vous pouvez identifier la tactique, technique et procédure associées au signal concerné et y associer un contexte.

Établissez des liens entre les différents signaux pour mener efficacement des investigations post-mortem et lancer une chasse aux menaces au niveau des endpoints.

L’enrichissement intégré d’AgentX va au-delà de la sécurité et aide également à identifier les événements essentiels à la conformité et correspondant au contrôle défini dans les normes de conformité.

Cet enrichissement des logs et de la télémétrie prend en charge le RGPD, le NIST 800-53, le PCI-DSS et bien d’autres normes, mais vous pouvez définir des règles de conformité pour traiter facilement les domaines sur lesquels vous souhaitez vous concentrer.

Soyez alerté en cas de violation de l’intégrité de l’infrastructure et des données. AgentX effectue une évaluation de la configuration de sécurité, en analysant constamment les endpoints à la recherche de violations de politique et de configuration basées sur CIS CSC v8. Il surveille également les modifications apportées au contenu du registre Windows, aux autorisations, à la propriété et aux attributs des fichiers en cas d’événements inconnus.

Ne passez jamais à côté des appareils qui pourraient devenir potentiellement non conformes et bénéficiez à tout moment d’une sécurité optimale.

Le temps moyen élevé nécessaire pour investiguer et répondre aux menaces entraîne des opérations de sécurité inefficaces et rend les entreprises vulnérables aux menaces. Ajoutez l’automatisation à Logpoint SIEM pour obtenir du contenu de sécurité et des playbooks d’investigation et de réponse prêts à l’emploi.

Ajoutez l’automatisation pour fusionner la détection précise et rapide d’AgentX avec des capacités automatisées d’investigation et de réponse.