Par Nils Krumrey, UK Presales Lead, LogPoint

Les cyberattaques deviennent de plus en plus sophistiquées et les attaquants peuvent même contourner les meilleurs contrôles et politiques de sécurité. Une fois que les adversaires ont accès à un système, il est crucial de pouvoir les stopper le plus tôt possible afin de minimiser les dégâts. Le défi est donc le suivant : les équipes en charge des opérations de sécurité doivent gérer des milliers d’indicateurs de compromission et plusieurs outils de sécurité en un temps limité, compliquant ainsi la détection et la réponse aux activités malveillantes. Une solution efficace consiste à prioriser les indicateurs de compromission en améliorant votre SIEM avec le framework ATT&CK de MITRE Corporation.

ATT&CK au sommet de la pyramide

Le framework ATT&CK est une classification des tactiques et techniques adverses, reconnue comme un standard au niveau du secteur, et basée sur l’observation réelle de différentes cyberattaques. Le framework n’est lié à aucun éditeur et est axé sur la communauté, fournissant ainsi une classification commune à plusieurs produits et utilisateurs. ATT&CK est l’acronyme de « Adversarial Tactics, Techniques & Common Knowledge », impliquant les différentes parties du framework. Les tactiques sont les objectifs ou les buts des acteurs malveillants, et les techniques sont les méthodes spécifiques qu’ils utilisent pour les atteindre. Les analystes en sécurité peuvent utiliser le framework pour mieux comprendre le comportement des adversaires et découvrir comment les attaquants lancent leurs attaques.

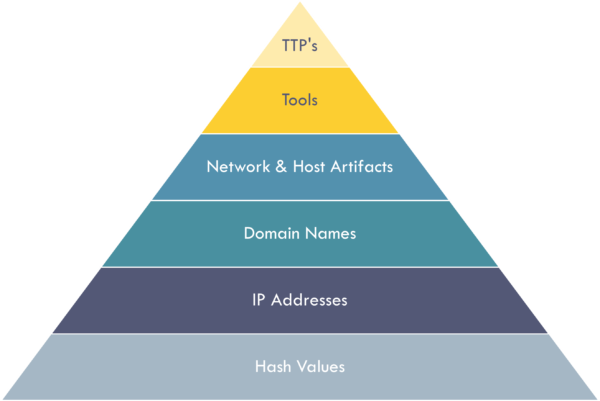

L’expert en sécurité David Bianco a présenté l’échelle de la cyber-douleur (pyramid of pain) pour décrire les différents indicateurs de compromission permettant de détecter les activités malveillantes. Plus vous détectez et répondez au niveau de la partie haute de la pyramide, plus il est douloureux ou difficile pour l’attaquant de mener à bien une attaque. Les défenses basées sur des indicateurs de compromission situés dans la moitié inférieure de la pyramide, des valeurs de hachage, des adresses IP et des noms de domaine, sont simples à contourner pour un attaquant et n’ont par conséquent que peu de valeur aux yeux des analystes.

Ainsi, elle aide à se défendre en s’appuyant sur les indicateurs situés dans la moitié supérieure de la pyramide. Les artefacts du réseau et de l’hôte, les outils, et en particulier les tactiques, techniques et procédures (TTP) constituent un défi plus important pour les attaquants. Le framework ATT&CK, de par sa nature, permet la détection et la réponse aux TTP, fournissant ainsi une défense plus solide. Protéger son réseau contre les TTP empêche les attaquants d’utiliser leur propre approche, les obligeant ainsi soit à consacrer beaucoup de temps et d’efforts à développer de nouvelles techniques, soit à passer à la cible suivante. Les attaquants choisiront très probablement la deuxième option.

Enrichir votre SIEM avec le framework ATT&CK

Le framework ATT&CK fournit de manière pratique un playbook en matière de cyberattaques possibles, qui fonctionne efficacement avec les solutions SIEM. Les SIEM assurent la surveillance, la détection et les alertes en termes d’événements ou d’incidents de sécurité au sein d’un environnement IT. L’amélioration des capacités SIEM avec la threat intelligence proposée par le framework ATT&CK permet aux analystes de mieux comprendre les spécificités d’une attaque.

Lorsque votre solution SIEM génère une alerte, vous êtes en mesure de comprendre pourquoi elle se déclenche. En la mappant avec le framework ATT&CK vous pourrez mieux comprendre sa signification. Par exemple, les analystes peuvent voir si une alerte est en corrélation avec une technique ATT&CK spécifique, un groupe de menaces connues ou des alertes apparemment sans rapport afin d’avoir une meilleure idée de la situation.

Par exemple, cela permet d’identifier si un événement est un simple écran de fumée pour masquer le fait que quelque chose d’autre a lieu au sein de l’environnement. Ainsi, l’amélioration de votre SIEM avec le framework ATT&CK offrira des indicateurs plus solides pour que vous puissiez détecter une menace plus rapidement et réagir en conséquence.

Comment LogPoint utilise MITRE ATT&CK

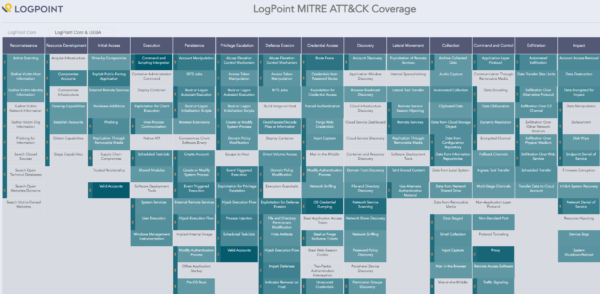

La solution SIEM de LogPoint couvre une importante partie des cas d’usage du framework ATT&CK. Par exemple, LogPoint mappe toutes ses requêtes autour du framework pour permettre aux analystes de collecter plus facilement des informations solides sur les menaces et d’identifier des indicateurs de compromission concernant les TTP. Les règles d’alerte sont un autre exemple illustrant la manière avec laquelle LogPoint utilise le framework ATT&CK. Le modèle ATT&CK attribue un identifiant unique à chaque tactique adverse, et toutes les règles d’alerte activées dans LogPoint renverront une alerte avec un identifiant ATT&CK associé. L’ID permet à un analyste de voir facilement si des alertes disparates correspondent à une seule et même attaque qui suit en fait une séquence prédéfinie.

Le module UEBA de LogPoint utilise l’apprentissage automatique pour détecter les comportements suspects des utilisateurs et des entités. La technologie sur laquelle s’appuie UEBA vient compléter idéalement les capacités de détection avec les méthodes tactiques du framework. Au lieu d’avoir à utiliser des requêtes, des recherches ou d’autres constructions de données rigides qui sont généralement associées à un SIEM, LogPoint UEBA fait correspondre les algorithmes d’apprentissage automatique à des scénarios pratiques et réels plutôt qu’à des éléments non cohérents qui ont peu d’intérêt.

De nombreux éditeurs SIEM offrent une prise en charge spécifique du framework ATT&CK, mais peu sont en mesure d’évaluer avec exactitude les cas d’usage qui sont véritablement couverts. Il est plus facile d’avoir une image complète de la valeur réelle de la solution SIEM lorsque le nombre de cas d’usage couverts par ATT&CK est transparent. LogPoint offre une transparence totale sur les tactiques et techniques qu’il couvre avec LogPoint ATT&CK Navigator.

Vous pouvez en savoir plus sur l’utilisation de MITRE ATTA&CK dans LogPoint sur notre site Web.

![[🇫🇷 WEBINAIRE A LA DEMANDE] – Logpoint pour les centres hospitaliers](https://www.logpoint.com/wp-content/uploads/2025/05/logpoint-santexpo-2025-500x383.webp)

![[🇫🇷 WEBINAIRE] – Je découvre Logpoint après Forum InCyber 2025](https://www.logpoint.com/wp-content/uploads/2025/03/webinaire-forum-incyber-2025-500x383.jpg)