Détection des menaces avancées

Que sont des cyber-menaces avancées ?

Les cyber-menaces avancées sont plus ciblées que les autres menaces de cybersécurité. Elles peuvent se concentrer sur certaines industries, secteurs ou localisations et parfois même sur des organisations individuelles. Les anti-malwares, les contrôles standard et les solutions installées sur les terminaux peuvent échouer à bloquer ou empêcher ces attaques. Ces cyber-menaces requièrent encore plus d’efforts pour être détectées, mais y parvenir est une nécessité pour empêcher la fuite de données. Une seule vulnérabilité suffit aux cybercriminels pour mener une attaque.

Idéalement, les entreprises veulent arrêter les attaquants pendant les phases de reconnaissance, d’exploitation ou de mouvement latéral d’une attaque.

- La reconnaissance fait référence à la sélection et à la recherche de cibles et comprend la collecte d’informations auprès des :

- Sites des réseaux sociaux

- Moteurs de recherche sur Internet

- Autres sources qui profilent l’organisation ciblée

- L’exploitation des données fait référence à un comportement indiquant l’exploitation réussie d’une vulnérabilité

- « Mouvement latéral » est un terme utilisé pour décrire les activités d’intrusion se propageant dans un réseau.

Il est important de détecter les attaquants pendant ces phases, car une fois que les données ont quitté le réseau, la chasse aux menaces se transforme en un cas de recherche de preuves (forensics).

Comment Logpoint détecte-t-il les cyber-menaces avancées ?

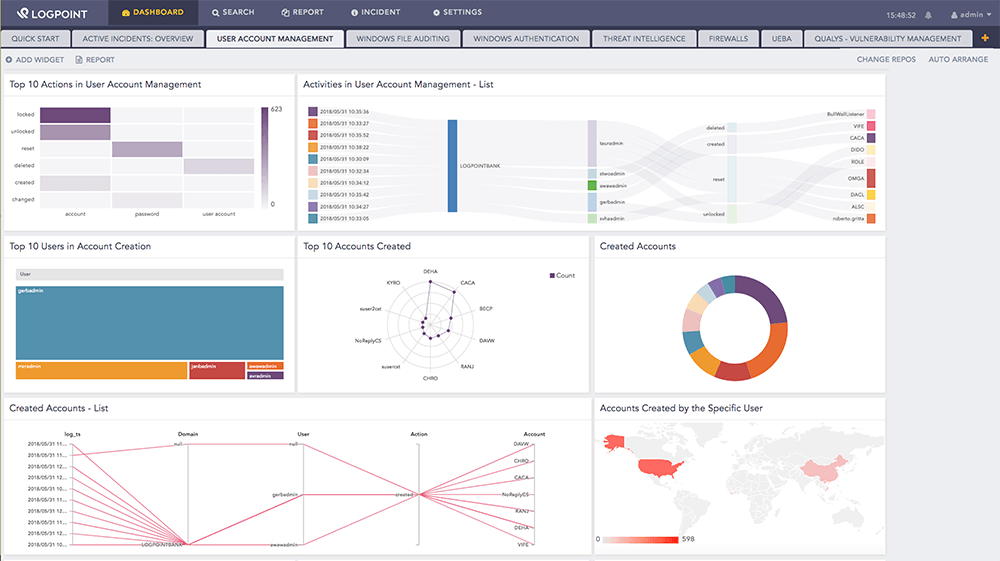

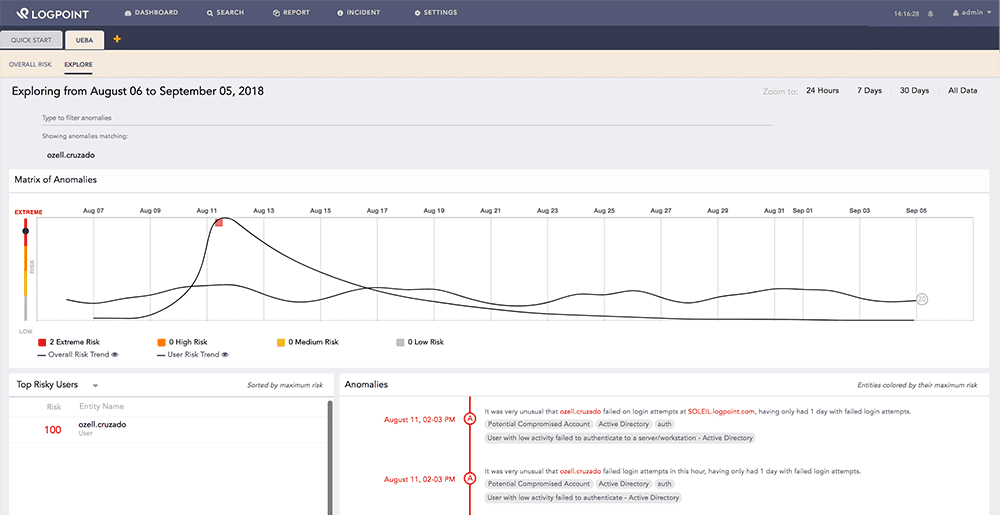

Logpoint emploie plusieurs approches pour combattre les cyber-menaces avancées. Il s’agit d’analyses qui produisent des règles d’alerte, des tableaux de bord et des cartographies de données. À l’aide de l’application Threat intelligence de Logpoint, les analystes peuvent concevoir des règles de corrélation et utiliser l’apprentissage automatique (machine learning) et l’exploration de données pour observer des modèles d’activité inhabituels sur l’ensemble des matériels.

Traque aux menaces

Logpoint emploie également le module de Threat intelligence pour automatiser certains aspects de la traque aux menaces. Les flux de Threat intelligence sont appliqués dès leur réception, de sorte que lorsque les données nous parviennent, elles sont évaluées par rapport à tous les flux connus d’informations sur les menaces configurés.

La Threat intelligence est également utilisée au moment de l’analyse, ce qui permet aux analystes de soumettre à évaluation n’importe quelle quantité de données historiques par rapport aux flux d’informations sur les menaces les plus récents, pour voir s’ils correspondent à de nouvelles informations sur les attaques. Ces alertes corrélées et évaluées peuvent ensuite être transmises à un outil tiers de réponse aux incidents pour l’orchestration et la correction.

La détection des cybermenaces par Logpoint en action

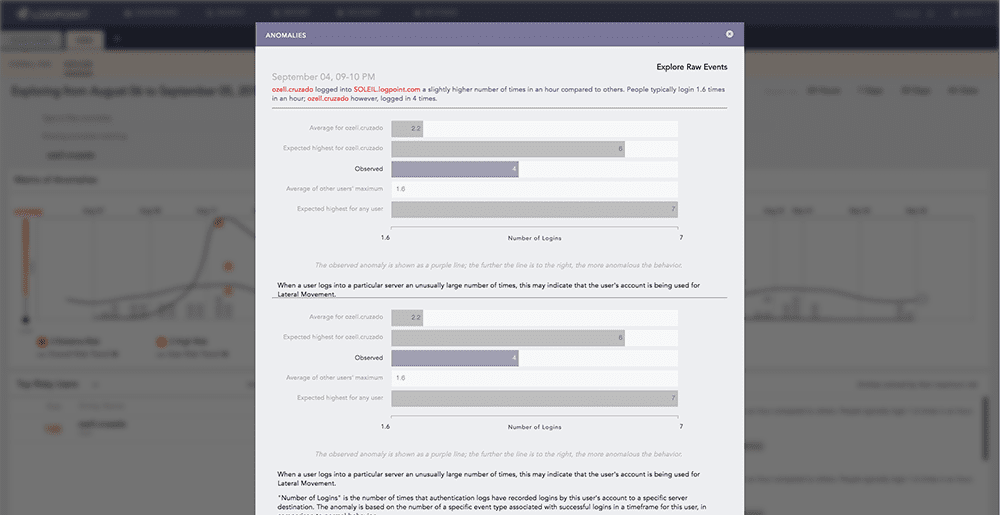

Par exemple, si une machine du bureau d’études communique pour la première fois avec les postes de travail et les serveurs du marketing, puis commence à recopier des données sur la machine locale, vous devez en être informé. Logpoint va émettre une alerte, vous informant qu’il y a un cas de mouvement latéral et de reconnaissance. Avec la solution SIEM & SOAR de nouvelle génération de Logpoint et les fonctions d’Analyse Comportementale des Utilisateurs et des Entités (UEBA), votre entreprise peut détecter que :

- Cette activité représente un modèle d’accès au réseau inhabituel

- L’utilisateur ne fait pas partie du groupe sur lequel le serveur a été hébergé

- Les postes de travail ne sont jamais censés se connecter directement aux postes de travail en dehors de leur propre groupe

- Un modèle inhabituel d’accès aux fichiers a été observé sur la machine du marketing

- La quantité de données transférées vers le bureau d’études ne correspondait pas aux précédents modèles observés