Par Kushal Gajurel, Associate Security Analytics Engineer, LogPoint

Lors du premier Patch Tuesday de 2020, le 14 janvier dernier, Microsoft a corrigé une vulnérabilité critique découverte par la NSA. La vulnérabilité CVE-2020-0601 permet à un attaquant d’exploiter une faille en falsifiant certaines opérations cryptographiques dans Windows. La vulnérabilité a été découverte dans le sous-système CryptoAPI utilisé par Windows et la plupart des logiciels fonctionnant sous cet OS.

La vulnérabilité de spoofing dans la CryptoAPI de Windows surnommée attaque « ChainOfFools » ou « CurveBall » est le résultat d’une faille survenant lors de la validation des certificats qui utilisent la cryptographie à Courbe Elliptique (ECC).

En exploitant cette faille, les attaquants peuvent falsifier des certificats, permettant ainsi à un attaquant de faire croire à Windows qu’un exécutable a été signé par un tiers de confiance, par exemple Microsoft.

Les produits concernés comprennent :

- Windows 10 (tous les numéros de build).

- Windows Server 2016.

- Windows Server 2019.

Les versions antérieures de Windows ne sont pas affectées.

Détecter grâce à LogPoint

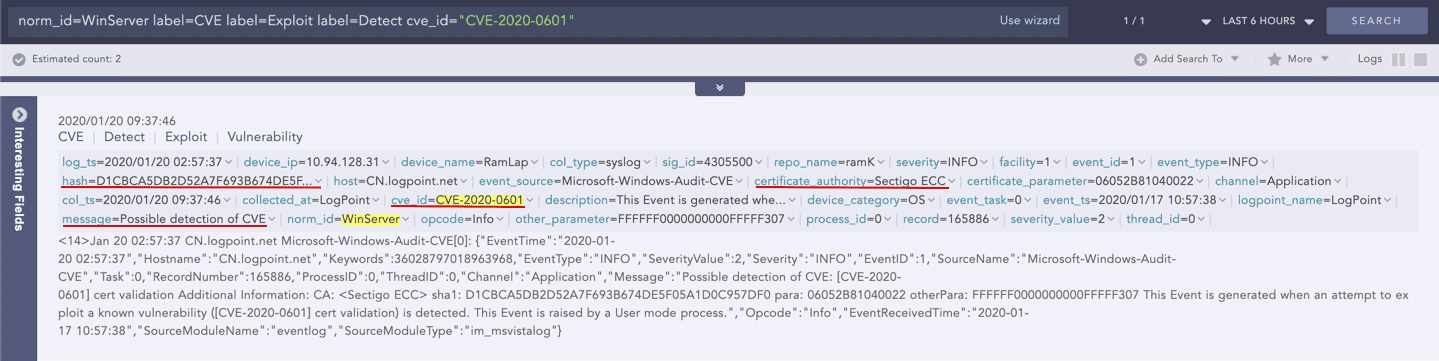

La détection est possible dans LogPoint après l’installation du correctif. Une fois le correctif installé, Windows détectera et inscrira dans l’éventlog toutes les tentatives d’exploitation de cette vulnérabilité. Les tentatives seront enregistrées via le mécanisme CveEventWrite.

- SourceName : Audit-CVE OU Microsoft-Windows-Audit-CVE

- EventID : 1

- Channel : Application

La requête LogPoint

norm_id=WinServer label=CVE label=Exploit label=Detect cve_id="CVE-2020-0601"

![[🇫🇷 WEBINAIRE A LA DEMANDE] – Logpoint pour les centres hospitaliers](https://www.logpoint.com/wp-content/uploads/2025/05/logpoint-santexpo-2025-500x383.webp)

![[🇫🇷 WEBINAIRE] – Je découvre Logpoint après Forum InCyber 2025](https://www.logpoint.com/wp-content/uploads/2025/03/webinaire-forum-incyber-2025-500x383.jpg)