Par Bhabesh Raj Rai, Associate Security Analytics Engineer, LogPoint

Le 11 août 2020, Microsoft a publié un avis de sécurité pour CVE-2020-1472, avec un score CVSS de 10, une faille critique d’élévation de privilèges lorsqu’un attaquant établit une connexion par canal sécurisé Netlogon vulnérable à un contrôleur de domaine, à l’aide du protocole Netlogon Remote Protocol (MS-NRPC). Cette faille est critique car il s’agit d’un adversaire non authentifié qui utilise MS-NRPC pour se connecter à un contrôleur de domaine afin d’obtenir un accès de type administrateur de domaine pour exploiter une vulnérabilité.

Secura, dont le chercheur a découvert la vulnérabilité, a publié un article de blog qui décrit les détails techniques de la faille. Le chercheur a déclaré que « la vulnérabilité provient d’une faille dans un schéma d’authentification cryptographique utilisé par le protocole distant (Remote Protocol) de Netlogon, et qui, entre autres, peut être utilisé pour mettre à jour les mots de passe des ordinateurs. Cette faille permet aux attaquants d’usurper l’identité de n’importe quel ordinateur, notamment le contrôleur de domaine lui-même, et de lancer des appels de procédure à distance en leur nom ».

Le 14 septembre 2020, la CISA (Cybersecurity and Infrastructure Security Agency) a reconnu la gravité de la vulnérabilité Zerologon et a émis un avis de sécurité encourageant les utilisateurs et les administrateurs à installer les mises à jour nécessaires.

Plusieurs codes PoC (Preuve-de-Concept) ont été publiés dans Github, donnant aux attaquants un accès complet aux contrôleurs de domaine (DC) des entreprises. De plus, la nouvelle version de Mimikatz détecte et exploite la vulnérabilité Zerologon.

Microsoft a publié un autre avis qui détaille comment gérer les modifications des connexions par canal sécurisé Netlogon associées à CVE-2020-1472 après l’installation du correctif.

Détection de la vulnérabilité Zerologon

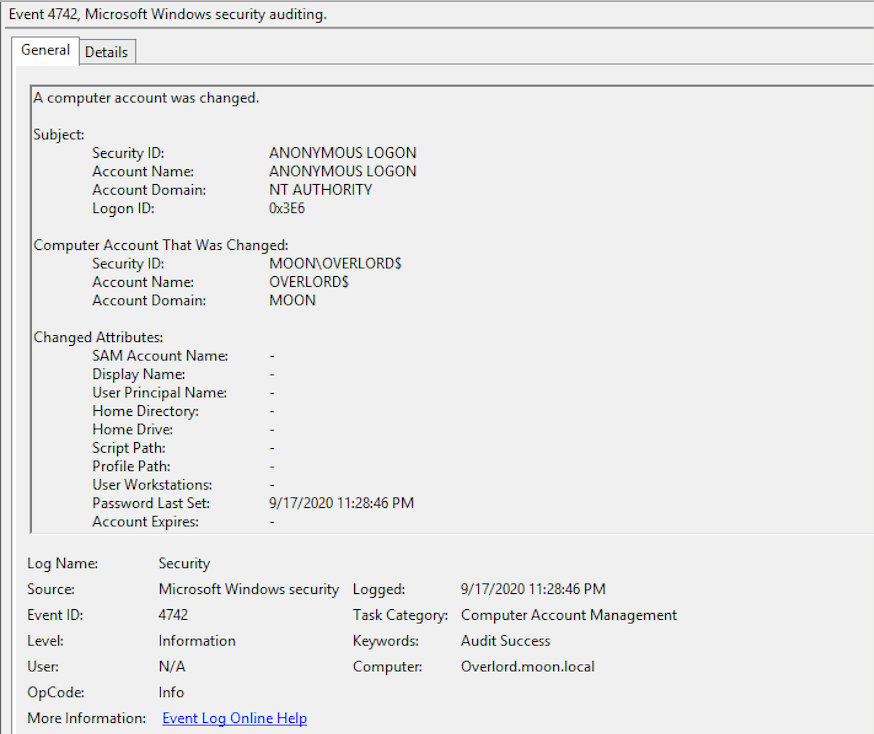

Pour détecter l’abus de la vulnérabilité Zerologon, recherchez l’ID d’événement 4742. Pour être précis, recherchez les utilisateurs ANONYMOUS LOGON et le SID dans l’ID d’événement 4742 avec une modification au niveau du champ ‘Password Last Set’.

Vous pouvez également rechercher toute activité liée à une modification de compte au niveau de tous les contrôleurs de domaine dans Active Directory.

norm_id=WinServer label=Computer label=Account label=Change computer=* user="ANONYMOUS LOGON" user_id="S-1-5-7" password_last_set_ts=*

Dans la mise à jour d’août dernier, Microsoft a ajouté cinq nouveaux ID d’événement pour notifier les connexions Netlogon vulnérables. Par exemple, l’ID d’événement 5829 est généré lorsqu’une connexion par canal sécurisé Netlogon vulnérable est autorisée pendant une phase de déploiement initiale.

norm_id=WinServer event_id=5829

De plus, les administrateurs peuvent surveiller les ID d’événement 5827 et 5828, déclenchés lorsque les connexions Netlogon vulnérables sont refusées, et les ID d’événement 5830 et 5831, déclenchés lorsque les connexions Netlogon vulnérables sont autorisées par les contrôleurs de domaine corrigés via la stratégie de groupe. Toutefois, après l’installation du correctif, les contrôleurs de domaine peuvent rencontrer une hausse soudaine du nombre de ces événements dans le log système.

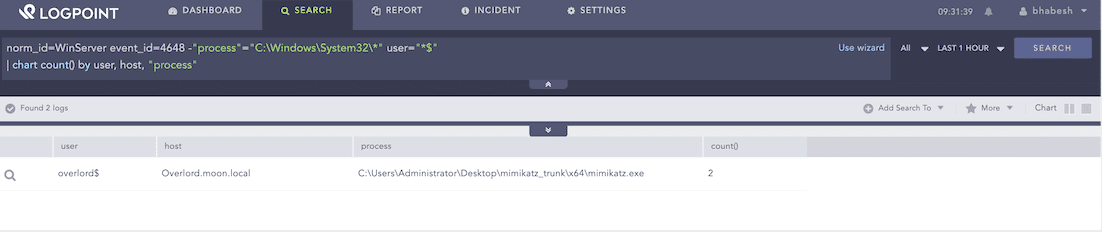

Pour détecter Mimikatz, qui essaie d’exploiter Zerologon, recherchez l’ID d’événement 4648 (connexions utilisant des identifiants explicites) avec des processus suspects.

Enfin, les systèmes non corrigés sont une cible privilégiée pour les acteurs malveillants. Nous conseillons donc aux administrateurs système d’installer le correctif Patch Tuesday d’août dernier pour tous les contrôleurs de domaine afin d’éviter tout compromis. A partir de maintenant, Mimikatz a intégré Zerologon à son arsenal. Compte tenu des circonstances, il est crucial de surveiller son activité dans votre environnement.

![[🇫🇷 WEBINAIRE A LA DEMANDE] – Logpoint pour les centres hospitaliers](https://www.logpoint.com/wp-content/uploads/2025/05/logpoint-santexpo-2025-500x383.webp)

![[🇫🇷 WEBINAIRE] – Je découvre Logpoint après Forum InCyber 2025](https://www.logpoint.com/wp-content/uploads/2025/03/webinaire-forum-incyber-2025-500x383.jpg)