La perte de contrôle des données de votre entreprise est l’une des principales préoccupations des organisations du monde entier. La réalité est que le plus souvent, la motivation principale des attaques est financière et inclut l’élément humain, qu’il s’agisse d’un acteur interne ou externe.

Dans de nombreux cas, les violations de données entraînent une exfiltration de données. C’est le cas lorsque des données sensibles font l’objet d’un transfert non autorisé en dehors du réseau de l’entreprise avec une intention malveillante.

Dans cet article, nous allons vous expliquer comment utiliser la solution Converged SIEM pour détecter et empêcher l'exfiltration de données. Pass-the-Hash est une technique couramment utilisée par les attaquants pour accéder à votre réseau. Cliquez sur le lien ci-dessous pour accéder à la présentation détaillée d’une exfiltration de données.

Go To Section

Comment se déroule une exfiltration de données ?

Les situations dans lesquelles des employés divulguent des données ne sont malheureusement pas rares. Cependant, toutes les menaces internes ne tournent pas autour d’un employé en colère ou d’une personne à la recherche d’un passe-temps. La source d’une exfiltration de données peut également être externe même s’il s’agit d’une menace interne.

Prenons, par exemple, le cas d’une attaque Pass-the-Hash (PtH), une technique au cours de laquelle l'attaquant capture un hachage de mot de passe pour s'authentifier et se déplacer latéralement au sein du réseau. Le pire, c’est que l’attaquant n’a pas besoin de déchiffrer le hachage pour obtenir le véritable mot de passe. En fait, il exploitera le protocole d’authentification pour se déplacer sur le réseau en vérifiant où il pourra s’authentifier.

Dans ce cas-ci, la gravité du problème augmente avec les privilèges de l’utilisateur concerné. Ainsi, plus les privilèges sont élevés, plus l'attaquant aura de chances de parvenir à accéder à un serveur contenant des données critiques. C’est à ce moment-là qu’ils procéderont alors à l’exfiltration des données.

Comment les entreprises peuvent-elles empêcher l’exfiltration de données ?

Etant donné que l’exfiltration de données n’est pas une attaque à part entière, mais plutôt la conséquence du comportement malveillant d’un utilisateur sur le réseau ou d’une erreur commise par une personne au sein de l’entreprise, il n’est pas facile de la combattre. Les mesures préventives en place doivent couvrir les différentes étapes : de la prévention de l'attaque à la surveillance de l'activité sur le réseau.

De nombreuses entreprises exigent le renouvellement régulier des mots de passe et une formation sur les meilleures pratiques de sécurité pour les employés afin d'empêcher les acteurs malveillants de pénétrer à l'intérieur de l’organisation. De plus, ces dernières utilisent souvent des logiciels pour sécuriser la messagerie afin de bloquer les attaques de phishing.

En prenant en compte ce contexte, les entreprises devraient cesser de se demander si une menace interne pourrait les cibler et plutôt partir du principe qu’elles seront prises pour cible, tôt ou tard, par des attaquants qui rechercheront toujours la voie de la moindre résistance. Ainsi, apprendre à détecter ces menaces malgré leurs techniques de mouvements latéraux est fondamental pour prévenir l’exfiltration de données.

Comment empêcher l'exfiltration de données avec Logpoint Converged SIEM ?

Lorsqu’il s’agit de prévenir l’exfiltration de données, la plateforme Converged SIEM de Logpoint est un allié puissant. Allant des capacités EDR fournies par AgentX qui stoppe la menace au niveau d’un système endpoint compromis, à l'UEBA qui permet de recevoir des alertes spécifiques concernant un comportement anormal. Les analystes en sécurité peuvent détecter les attaques et y répondre avant que des données importantes ne soient divulguées.

Ces tâches cruciales peuvent également être accomplies uniquement avec des capacités SIEM et un peu de compétences.

Voici un scénario hypothétique dans lequel un acteur malveillant tente d’accéder aux données en infiltrant le système avec une attaque Pass-the-Hash.

Détection et investigation préliminaire d'une attaque Pass-the-Hash

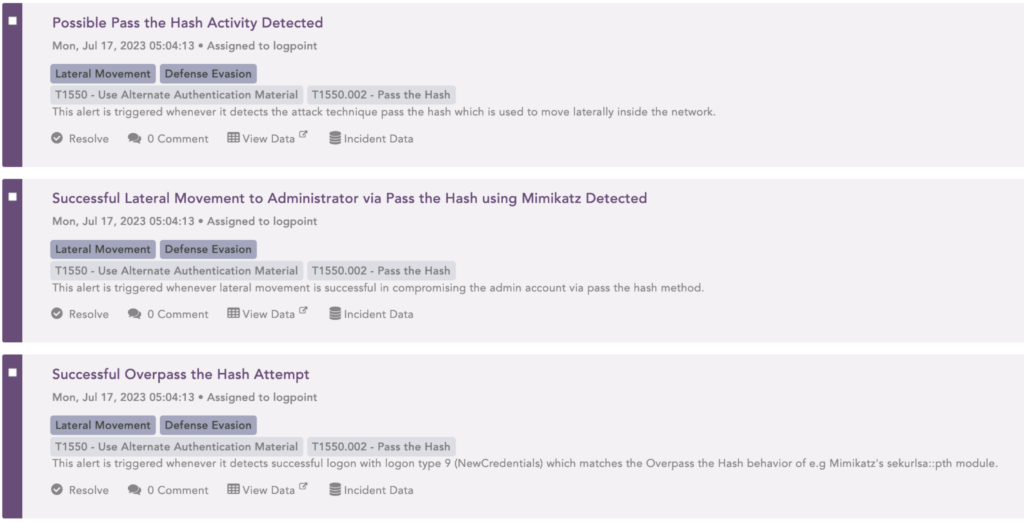

Dans ce cas d’usage précis, la solution Converged SIEM normalise les logs et les enrichit au fur et à mesure de la réception des données. Après avoir analysé les données, trois incidents, liés à cette attaque Pass-the-Hash, sont extraits.

Après investigation, on découvre alors que les incidents semblent être liés à l’utilisateur « Kevin Stokes ».

Avec un modèle de recherche pour surveiller les activités suspectes des utilisateurs, l'analyste progresse dans son investigation. Cette technique lui permet de gagner du temps en investiguant différents utilisateurs mais en ne modifiant que le nom au niveau des champs du modèle.

Utilisation des modèles de recherche pour une investigation plus approfondie

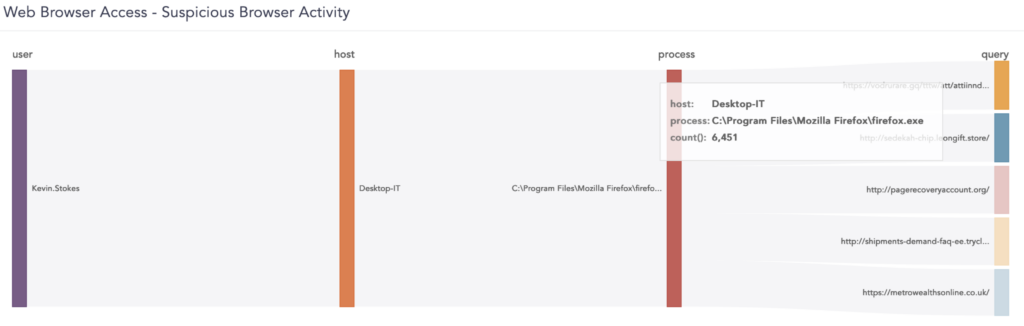

Grâce aux différents widgets du modèle de recherche, l’expert en réponse aux incidents peut voir qui a été signalé comme ayant effectué des actions de type «'Pass the Hash'», au niveau de quels serveurs cet utilisateur s’est connecté et si certains des sites Web visités par l'utilisateur ont été signalé par le moteur de renseignement sur les menaces (Threat-Intelligence) comme étant suspects.

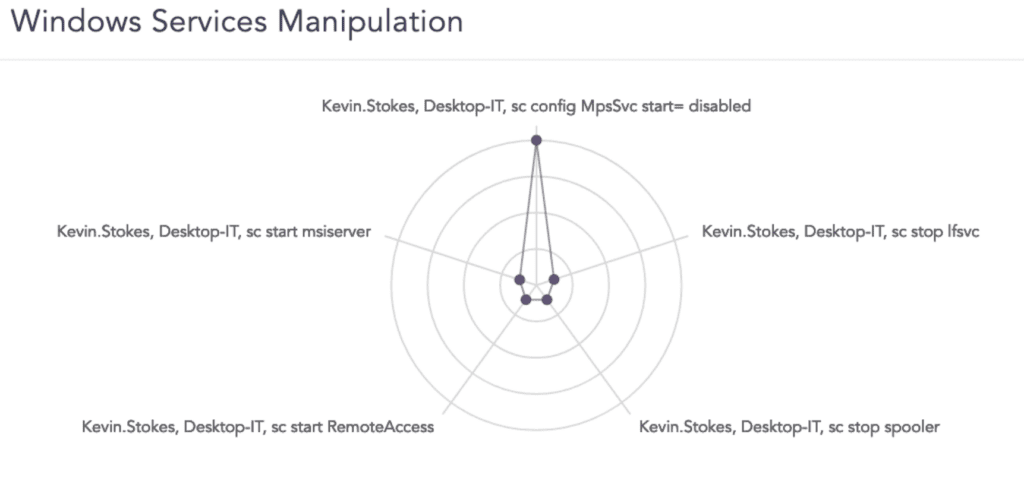

Pour approfondir l'investigation, l'analyste peut surveiller le service et découvrir, entre autres, que la protection antivirus des serveurs auxquels l'utilisateur a accédé a été désactivée. D'autres changements ont été observés et concernent la désactivation du pare-feu et des services de localisation ainsi qu’une action au niveau de l'accès à distance.

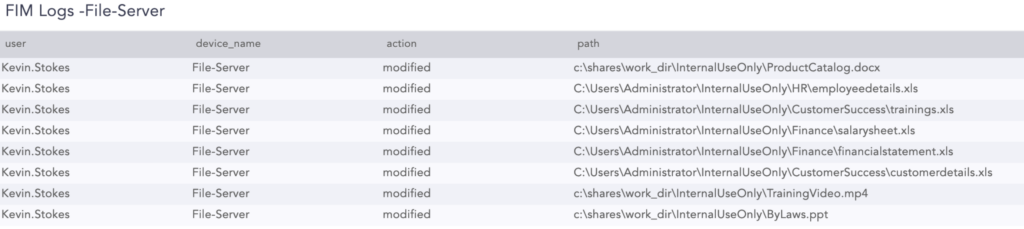

En quelques clics, les analystes peuvent voir à quels fichiers l'utilisateur a accédé. Dans ce cas, certains signes indiquent que l'utilisateur a accédé et modifié le produit, les détails du client et les données liées au salaire. Avec un autre widget, le modèle affiche des scripts pour ajouter et supprimer des mots de passe du serveur.

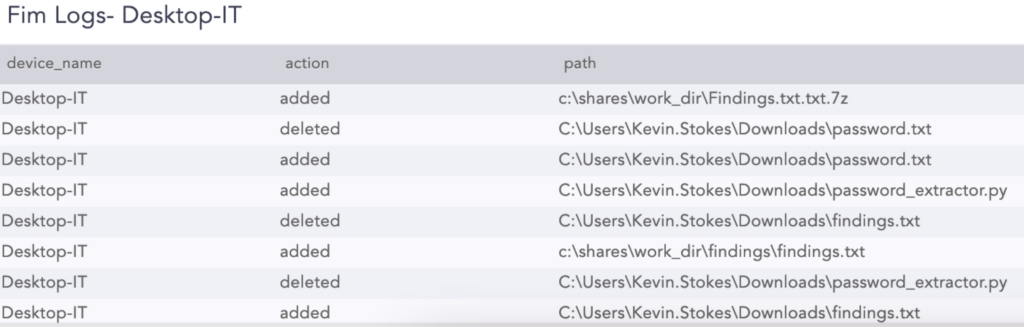

La dernière étape de ce modèle de recherche concerne les téléchargements de fichier, indiquant quels fichiers ont été téléchargés à partir de quel serveur et où ils ont été placés ensuite. Ces éléments indiquent clairement qu’il s’agit d’une exfiltration de données.

Ce n'est qu'avec les logs SIEM standards et l'utilisation de modèles de recherche pour affiner l’investigation que l'analyste peut déconstruire étape par étape ce cas d'exfiltration de données, prendre des mesures pour y remédier et lancer le processus de réponse.

![[🇫🇷 WEBINAIRE A LA DEMANDE] – Logpoint pour les centres hospitaliers](https://www.logpoint.com/wp-content/uploads/2025/05/logpoint-santexpo-2025-500x383.webp)

![[🇫🇷 WEBINAIRE] – Je découvre Logpoint après Forum InCyber 2025](https://www.logpoint.com/wp-content/uploads/2025/03/webinaire-forum-incyber-2025-500x383.jpg)