La chasse aux menaces est une expression très tendance dans l’univers de la cybersécurité, mais de quoi s’agit-il réellement? Les fonctionnalités proposées par LogPoint permettant cette chasse aux menaces, notamment l’analyse avancée, l’enrichissement, les corrélations, l’UEBA et la création de rapports, vous permettront de renforcer votre stratégie globale en matière de sécurité en utilisant une interface unique.

LogPoint utilise également des flux d’information sur les menaces pour automatiser certains aspects de cette chasse. Les flux d’information sur les menaces sont utilisés au moment de l’ingestion. Ainsi, lorsque les données nous parviennent, elles sont évaluées par rapport à tous les flux d’information sur les menaces configurés et connus.

Les informations sur les menaces sont également utilisées au moment de l’analyse, permettant ainsi aux analystes de soumettre n’importe quelle quantité de données historiques à évaluer par rapport aux flux d’information les plus récents concernant les menaces, afin de déterminer si elles correspondent à de nouvelles connaissances sur des attaques. Ces alertes corrélées et évaluées peuvent ensuite être transférées vers un outil tiers de réponse aux incidents pour orchestration et remédiation.

L’intégration des réponses aux incidents de LogPoint fournit des workflows automatisés pour l’enrichissement du contexte commercial, la détection des menaces et la corrélation des données de log avec les données du réseau. En fonction du workflow de votre entreprise, votre équipe de sécurité sera habilitée à collecter efficacement des preuves, à les compiler pour en dégager une vision globale et enfin à lancer une remédiation.

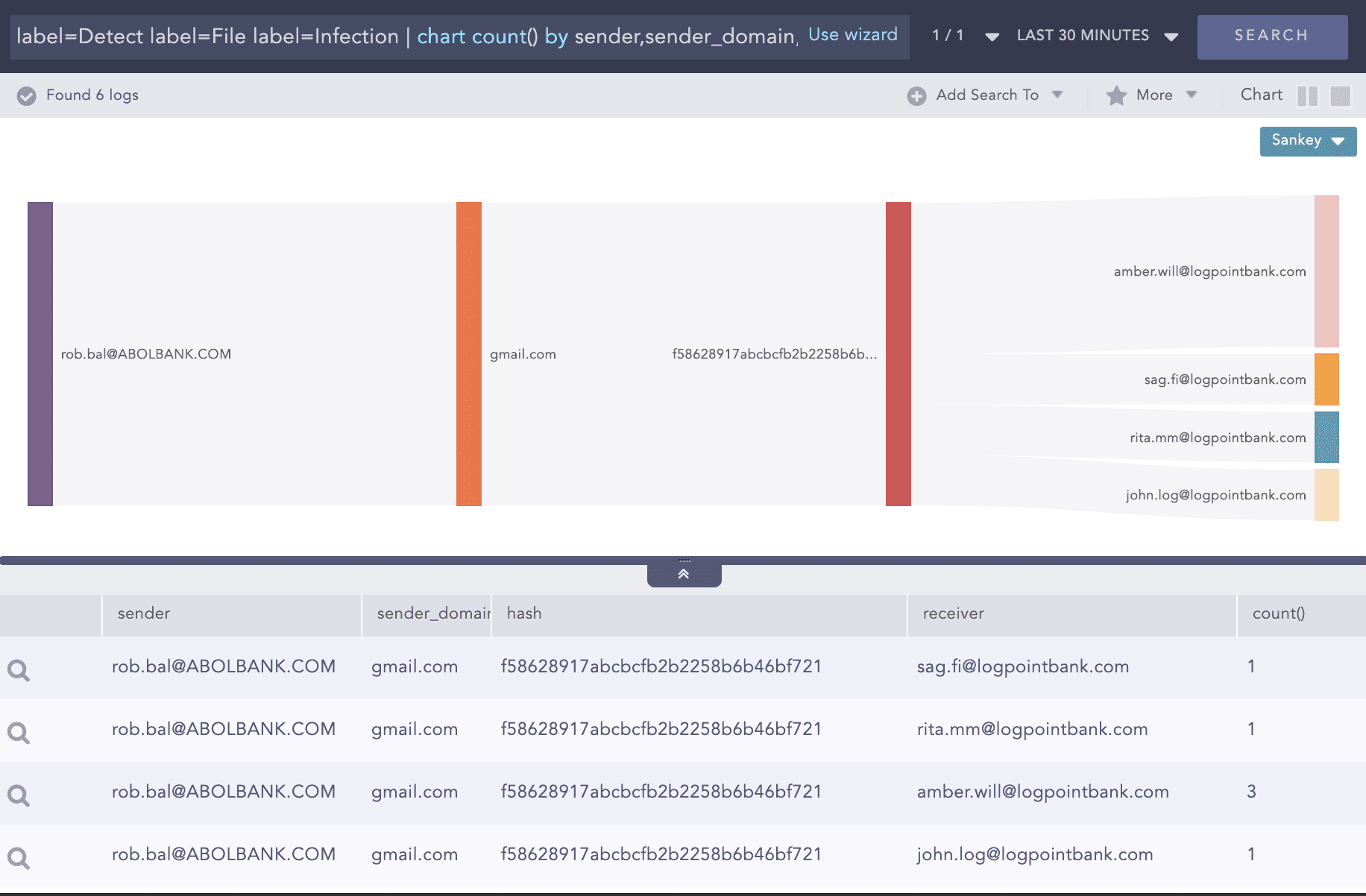

Pour démontrer le fonctionnement réel de la chasse aux menaces, nous avons élaboré un scénario commençant par des infections de fichiers détectées à l’aide de LogPoint. Dans cet exemple, nous utilisons nos labels pour identifier rapidement les fichiers infectés.

Étape 1: Mise en place du contexte

Exemple:

File infections detected

Requête:

label=Detect label=File label=Infection | chart count() by sender,sender_domain,hash, receiver

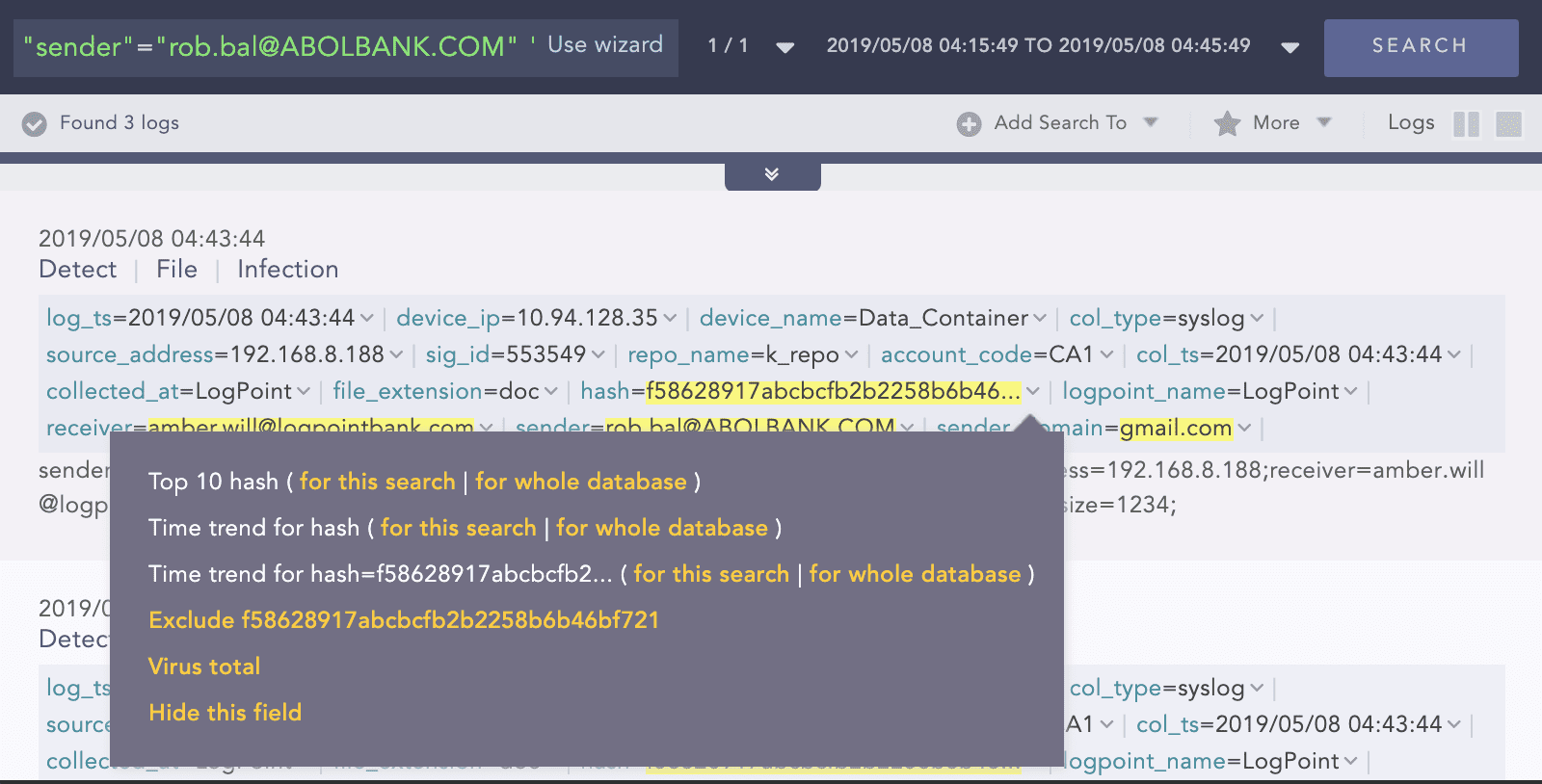

Explorez la première ligne et identifiez la checksum.

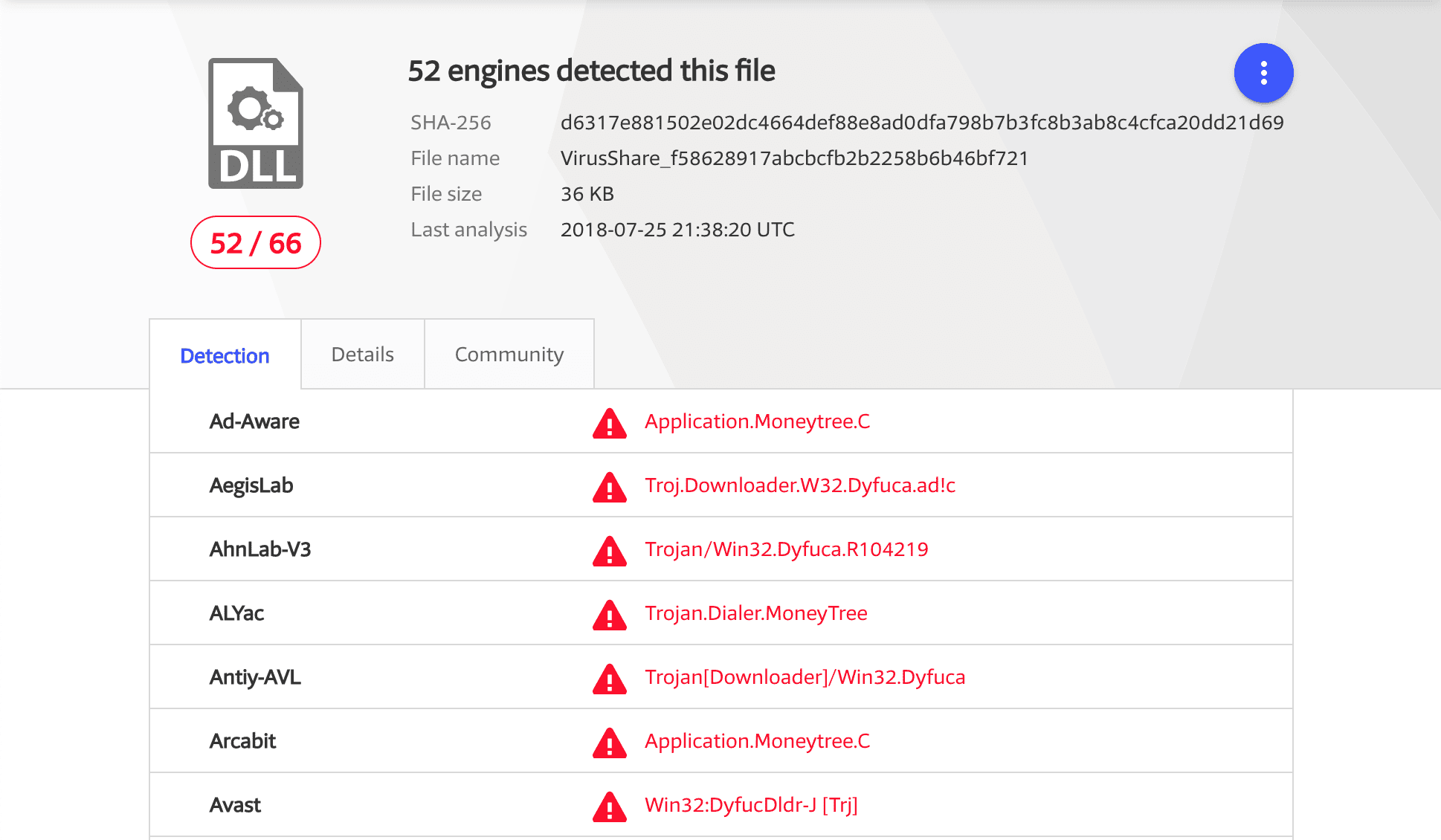

Utilisez la checksum pour accéder à Virus Total.

Conclusion: tirez la sonnette d’alarme et poursuivez les investigations nécessaires pour enquêter sur les impacts potentiels de cette infection.

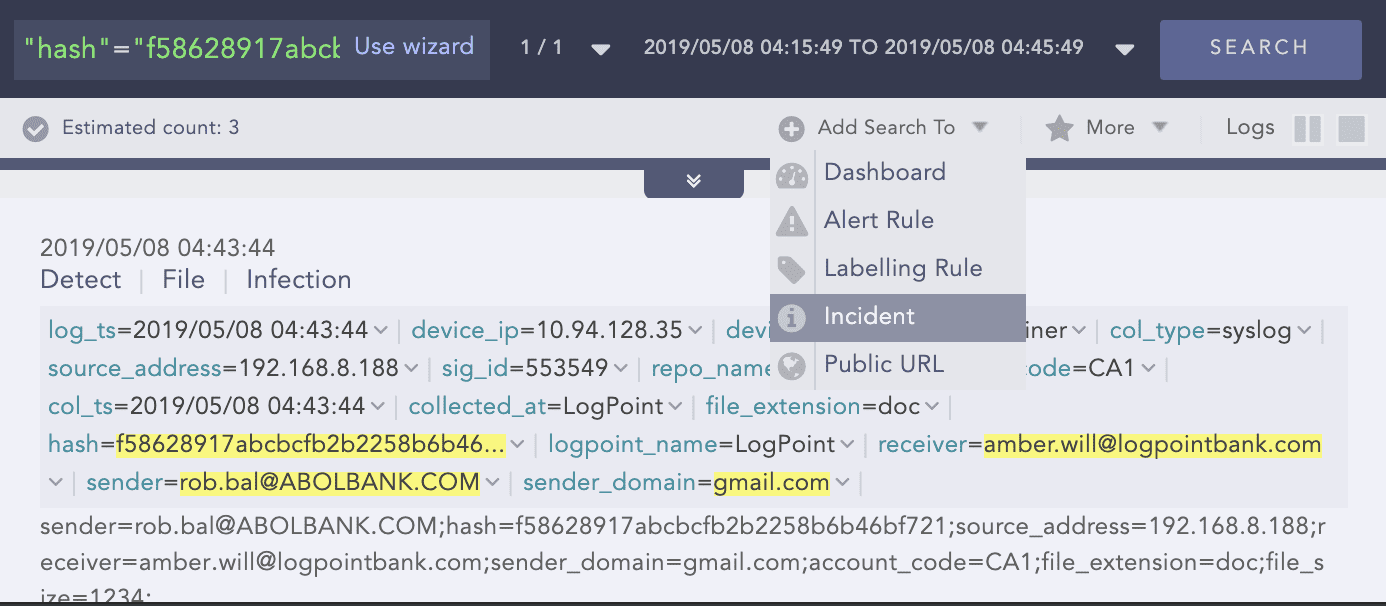

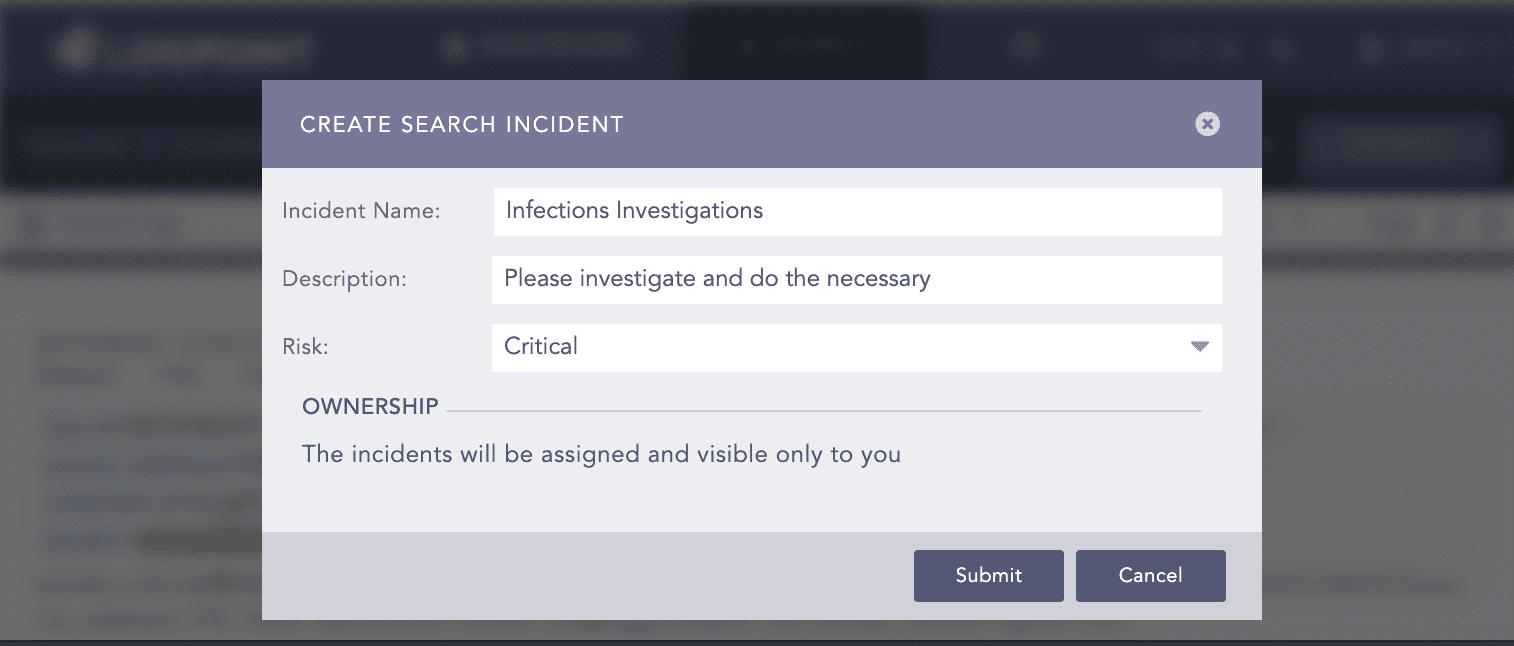

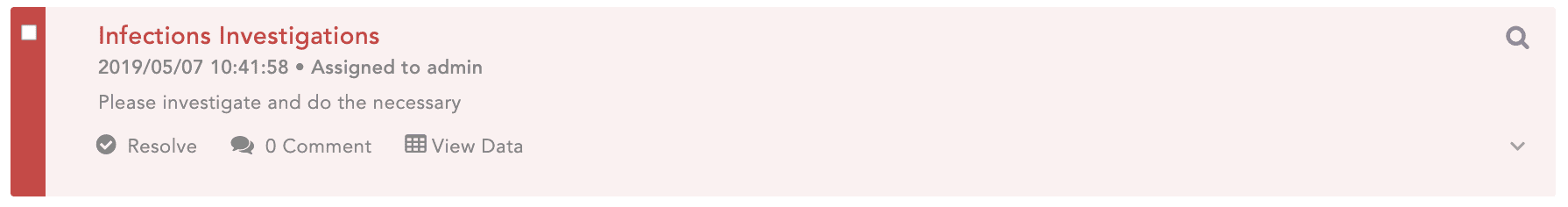

Étape 2: Tirez la sonnette d’alarme

Créez un incident pour pouvoir mettre en place un suivi.

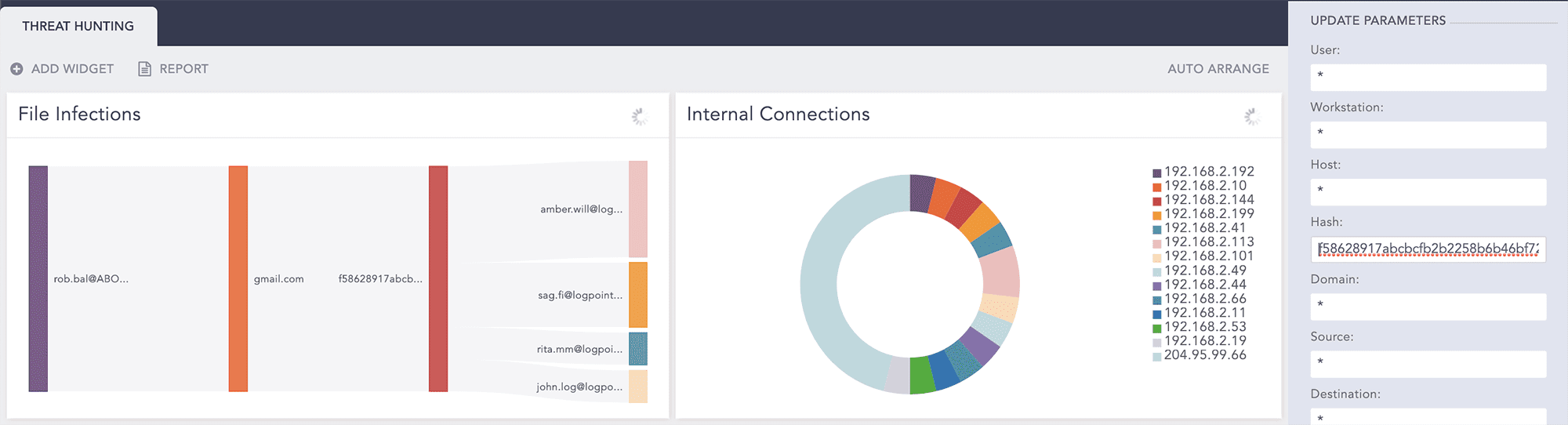

Étape 3: Investigation

Appliquez le hachage identifié en tant que filtre.

Choisissez chaque utilisateur associé aux emails du destinataire.

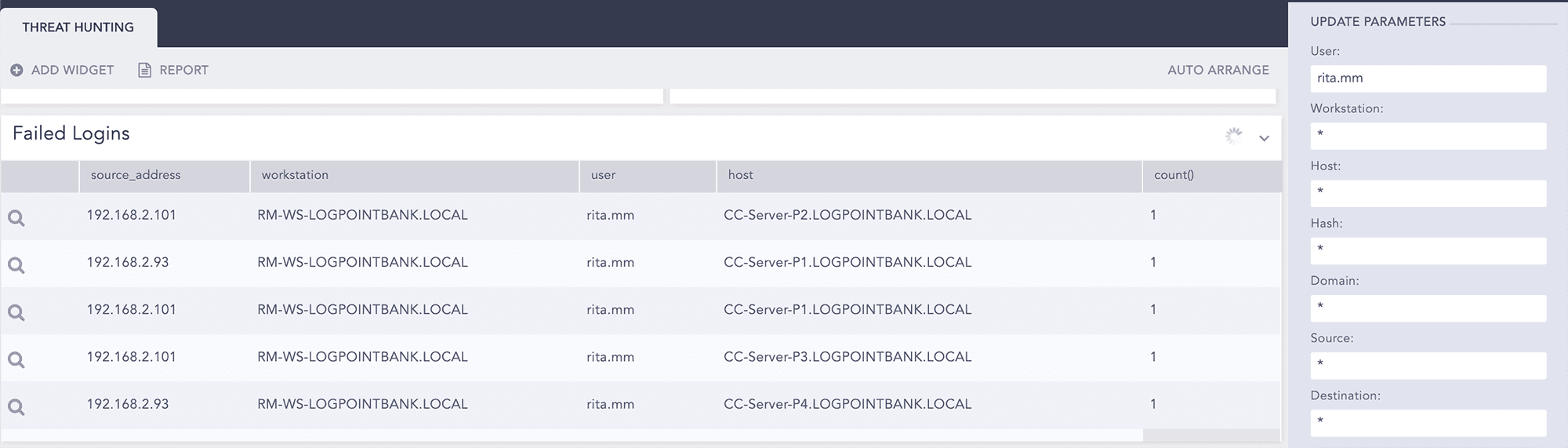

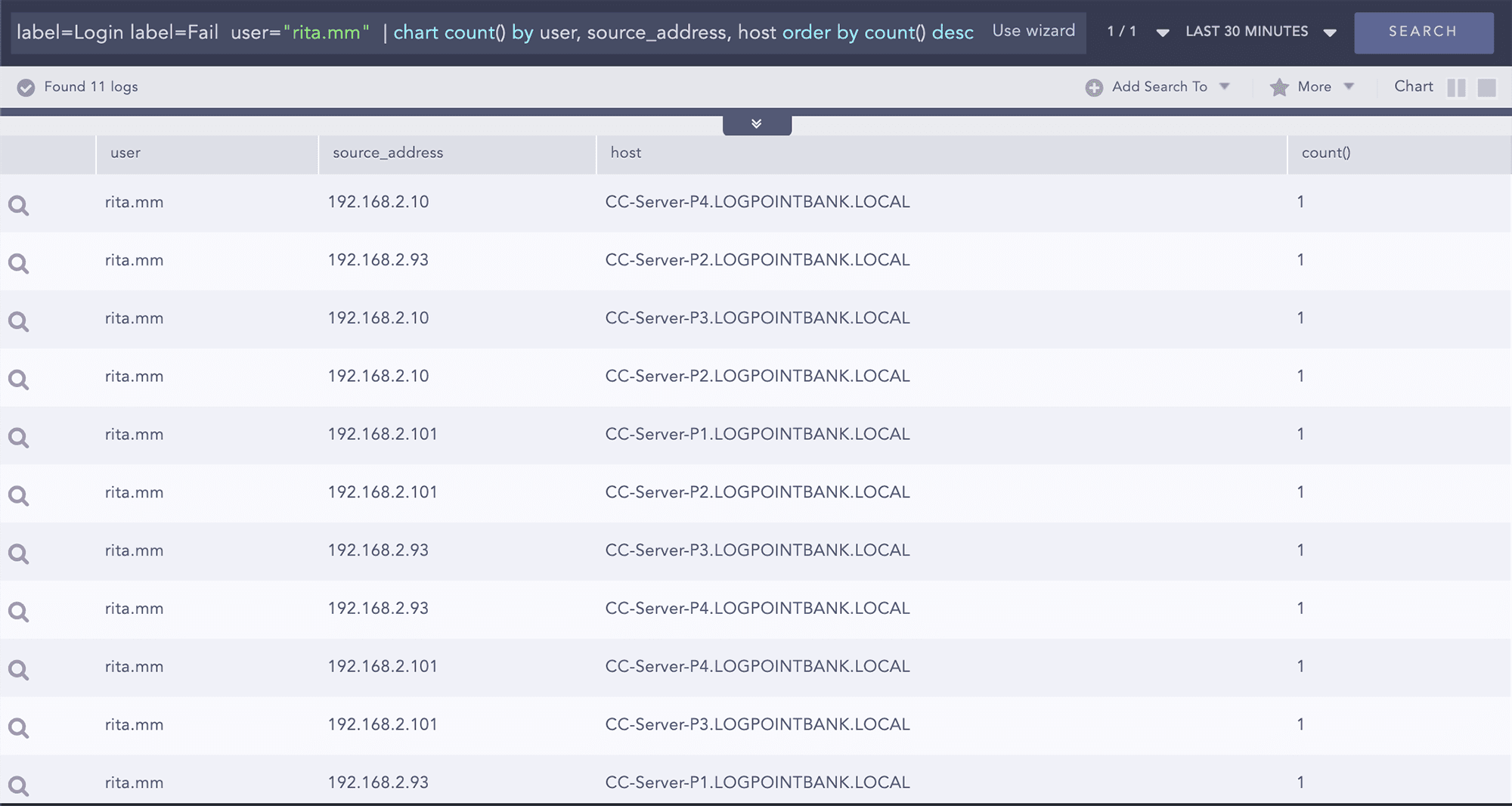

L’utilisateur Rita affiche des tentatives de connexion infructueuses au niveau de divers serveurs.

Allez à la page de recherche pour voir les détails.

Example:

Échec de la tentative de connexion pour un utilisateur spécifique

Query:

label=Login label=Fail user="rita.mm" | chart count() by source_address,workstation,user,host order by count() desc

Choisissez l’une des adresses IP source utilisées par l’utilisateur Rita pour vérifier si d’autres tentatives ont échoué ou non.

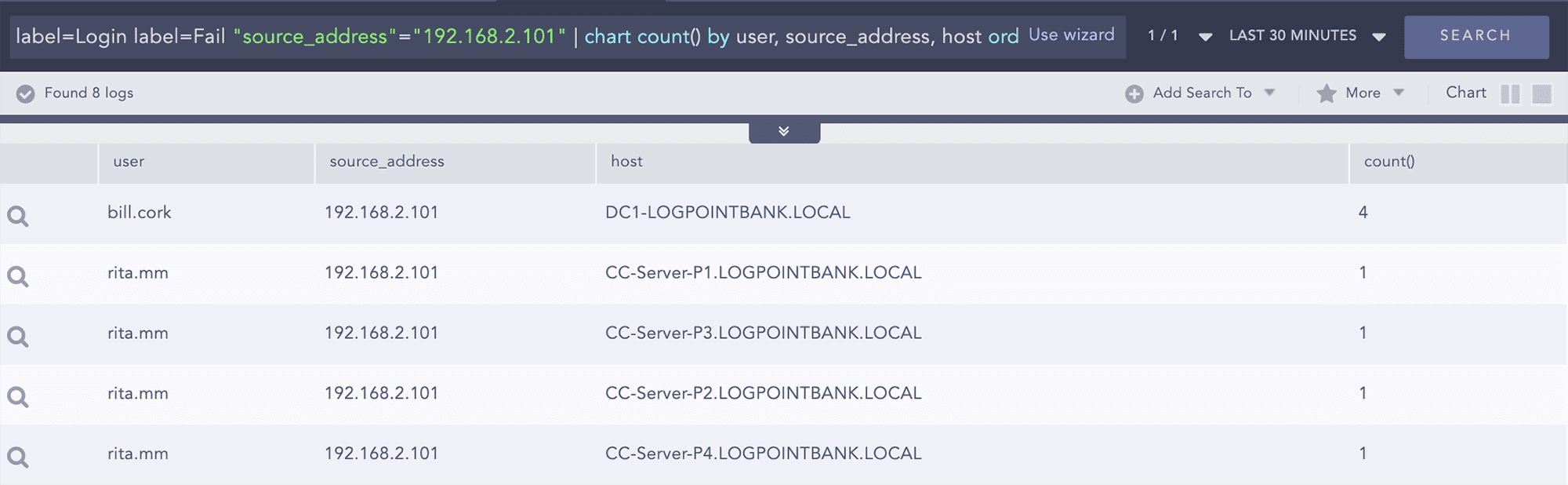

Example:

Échec de la tentative de connexion pour une source spécifique

Query:

label=Login label=Fail source_address=192.168.2.101 | chart count() by source_address,workstation,user,host

Nous observons qu’avec la source 192.168.2.101, il y a eu 4 tentatives infructueuses en provenance de la même source.

Explorez cet événement.

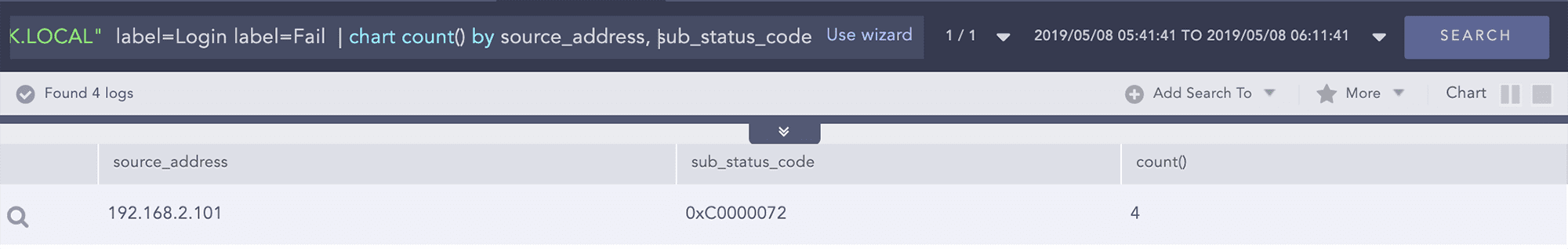

Example:

Échec de la tentative de connexion au niveau de plusieurs filtres via un échec du sous-état

Query:

user="bill.cork" source_address=192.168.2.101 host="DC1-LOGPOINTBANK.LOCAL" label=Login label=Fail | chart count() by source_address, sub_status_code

Nous observons qu’un compte désactivé tente de se connecter au contrôleur de domaine, le code de sous-état 0xC0000072 étant en fait lié à l’échec de la connexion sur un compte désactivé.

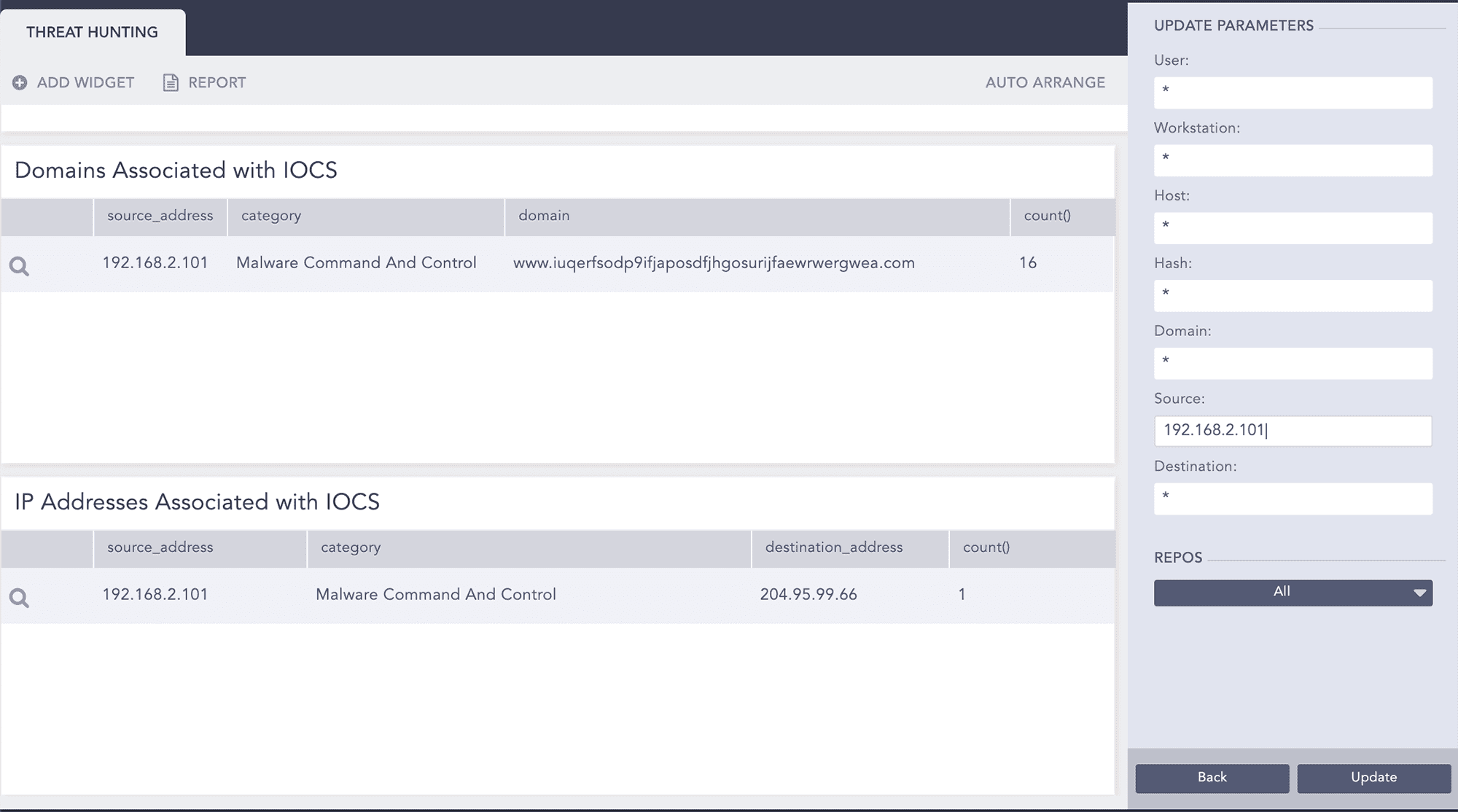

Revenons maintenant au modèle de recherche pour vérifier les IOC associés à la source 192.168.2.101.

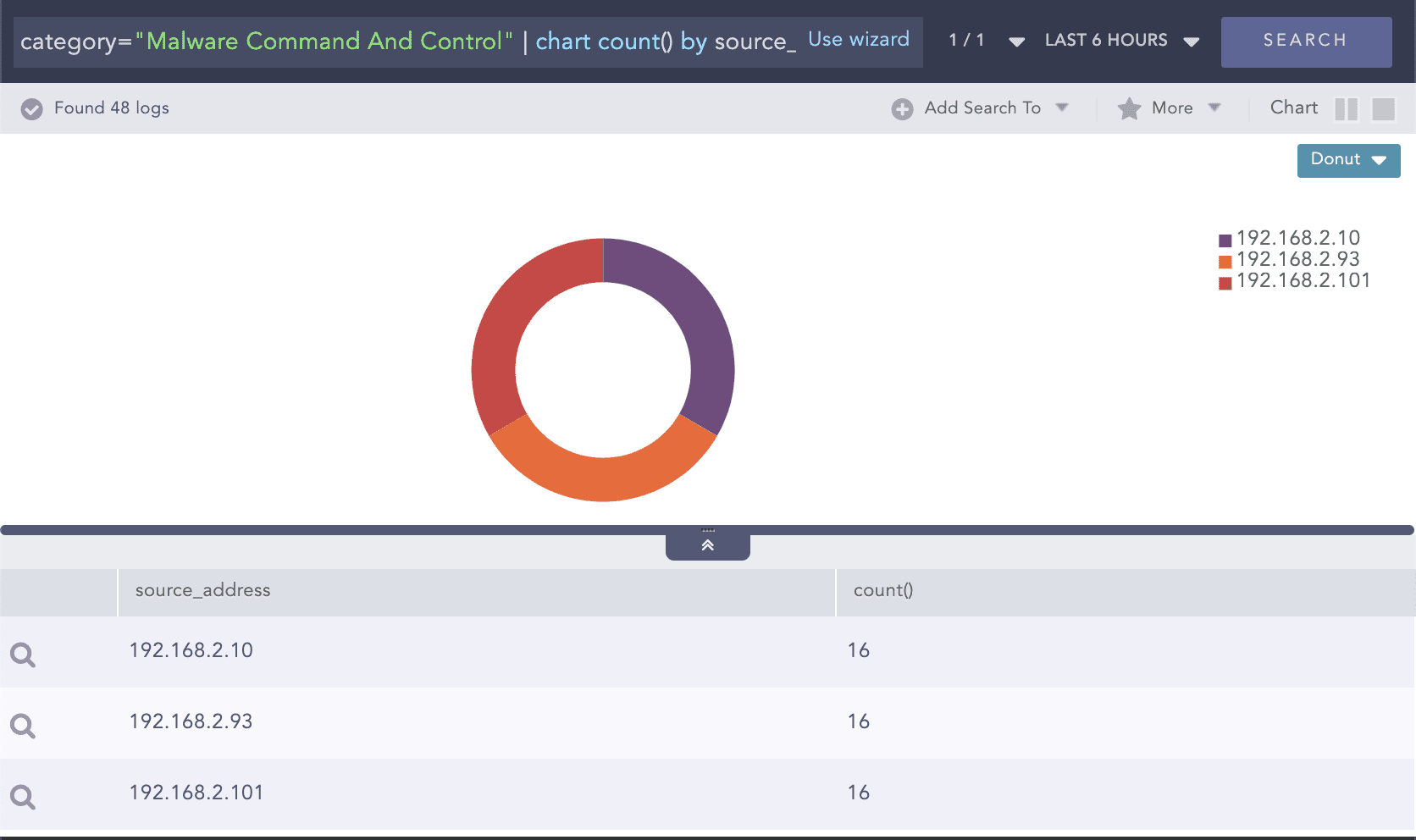

Nous explorons la catégorie « Malware Command And Control » pour vérifier les autres adresses source qui lui sont associées.

Exemple:

Indicateurs de menace pour la commande et le contrôle des malwares

Requête:

category="Malware Command And Control" | chart count() by source_address

Étape 4: Remédiation / création de rapports

Au cours du processus d’investigation sur les menaces, nous identifions que l’utilisateur Rita a été compromis et doit être désactivé. Alors que l’utilisateur Rob devrait, quant à lui, être supprimé s’il n’est plus censé être activé de nouveau à l’avenir.

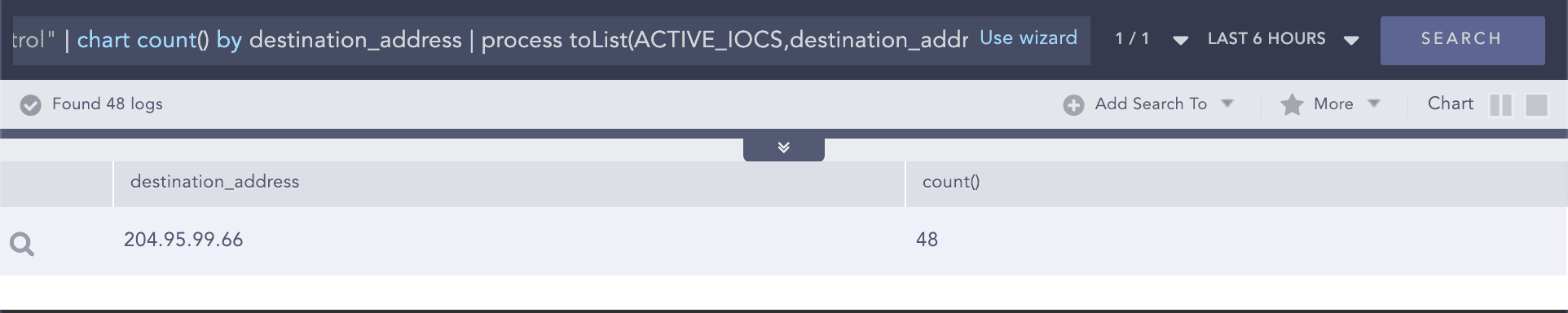

Menez des investigations supplémentaires sur l’incident pour vérifier si les indicateurs de menace identifiés ont déjà montré des signes d’activités par le passé.

Exemple:

Threat indicators for malware command and control appended to list

Requête:

category="Malware Command And Control" | chart count() by destination_address | process toList(ACTIVE_IOCS,destination_address)

Recherchez dans l’historique des évènements toutes les activités associées aux adresses IP de la liste ACTIVE_IOCS.

Exemple:

Entities observed in list of threat indicators

Requête:

source_address IN ACTIVE_IOCS OR destination_address IN ACTIVE_IOCS

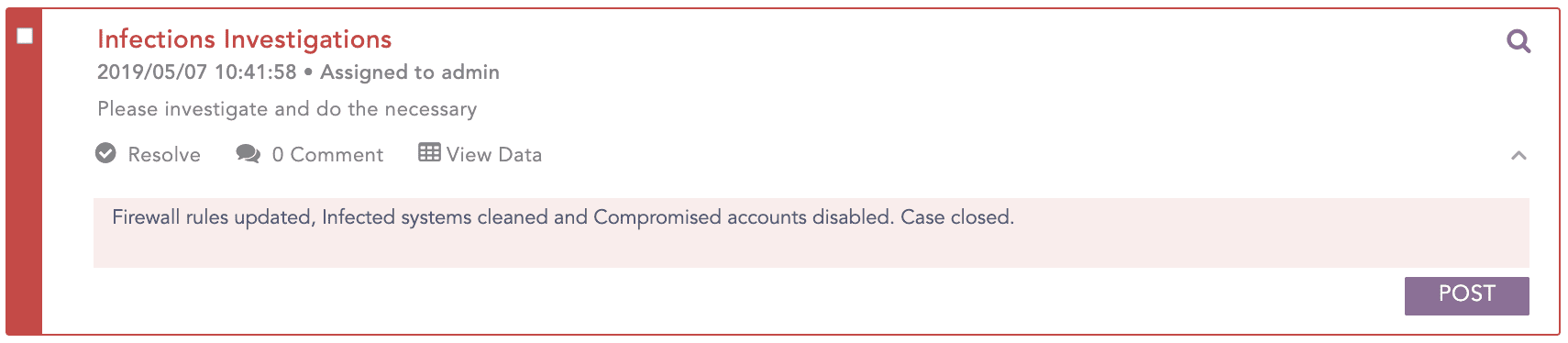

Les systèmes infectés doivent être nettoyés et la règle du firewall doit être mise à jour pour bloquer les connexions aux « Serveurs de commande et de contrôle ».

![[🇫🇷 WEBINAIRE A LA DEMANDE] – Logpoint pour les centres hospitaliers](https://www.logpoint.com/wp-content/uploads/2025/05/logpoint-santexpo-2025-500x383.webp)

![[🇫🇷 WEBINAIRE] – Je découvre Logpoint après Forum InCyber 2025](https://www.logpoint.com/wp-content/uploads/2025/03/webinaire-forum-incyber-2025-500x383.jpg)