Objectif

Bien que le protocole Syslog soit très courant, certains clients rencontrent des difficultés pour le configurer correctement. Cet article vous fera découvrir quelques bonnes pratiques et vous donnera des conseils tout au long du processus d’installation du proxy Syslog, notamment concernant sa configuration dans LogPoint.

Pourquoi utiliser un proxy Syslog ?

Un serveur Syslog peut être facilement configuré pour transférer des logs, mais une configuration très basique ne transmettra pas l’adresse IP source de l’appareil à LogPoint. Par conséquent, certaines règles de détection, tableaux de bord et rapports peuvent ne pas être opérationnels.

Pour contourner ce problème, il est nécessaire d’implémenter un serveur proxy Syslog approprié, afin que l’adresse IP source de l’appareil soit correctement relayée au niveau du serveur LogPoint.

Pour les besoins de cet article, nous utiliserons rsyslog qui fait partie de la plupart des distributions Linux. Les étapes de configuration peuvent être effectuées sur d’autres serveurs Syslog (comme syslog-ng ou NxLog Enterprise Edition) mais peuvent nécessiter un examen approfondi de leur documentation technique.

Exposé du problème

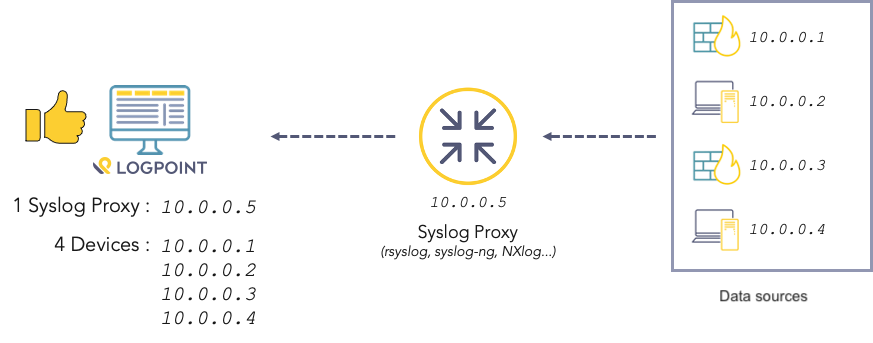

L’exemple ci-dessus montre la difficulté à travailler avec un serveur relais Syslog qui n’a pas été correctement configuré. Les sources Syslog sont vues à travers une seule adresse IP très active (serveur Syslog). Cela entraîne de nombreux défis :

-

Une politique de traitement unique doit gérer toutes les sources de données.

-

La gestion des règles de normalisation devient complexe. De nombreux parseurs hétérogènes doivent être activés alors que certains d’entre eux peuvent être en conflit.

-

La politique de routage est délicate à configurer, en particulier lorsque les données doivent être acheminées vers différents référentiels et prendre en charge différentes politiques de rétention.

-

L’utilisation de la licence LogPoint ne peut pas être surveillée facilement.

-

Certains tableaux de bord, rapports et règles de détection peuvent ne pas fonctionner immédiatement et doivent donc être personnalisés et corrigés.

Il existe plusieurs options pour conserver l’IP source de l’appareil :

-

Implémenter le relais Syslog UDP ou TCP (format hérité ou IETF).

-

Implémenter l’usurpation UDP Syslog sur rsyslog.

Dans ce schéma, le serveur Syslog a été correctement configuré pour conserver l’adresse IP source de chaque périphérique avec l’adresse IP du serveur Syslog. Cela permet d’utiliser une politique de traitement spécifique par source de données, une fois configuré le proxy Syslog est transparent pour LogPoint.

Configuration de l’usurpation UDP sur le serveur proxy Syslog

Le but de l’usurpation UDP de rsyslog est de remplacer l’adresse IP source d’origine (rsyslog) par l’adresse IP de l’appareil d’origine.

Cette approche présente de nombreux avantages :

-

Le proxy Syslog est entièrement transparent et ne nécessite aucune configuration spécifique dans LogPoint.

-

L’usurpation UDP permet un débit très élevé.

-

Elle est assez facile à installer.

Mais elle présente aussi des inconvénients :

-

Une perte de données en aval peut se produire en raison de l’utilisation du protocole UDP.

-

L’usurpation UDP peut être détectée comme une menace par les appareils IDS/IPS ou NDR.

-

L’usurpation UDP ne fonctionne pas bien sur les routes qui utilisent IP Masquerade ou Network Address Translation.

Configuration de la collecte UDP et TCP

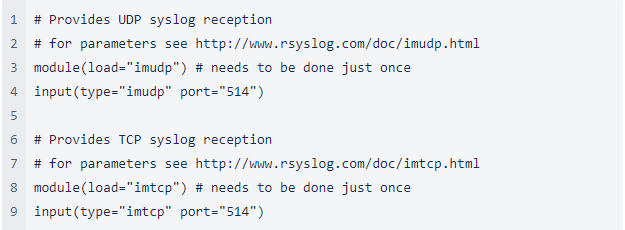

La première étape de configuration consiste à s’assurer que le serveur rsyslog est capable de recevoir les logs en amont via UDP ou TCP.

Un moyen simple d’y parvenir est de s’assurer que les lignes suivantes soient bien présentes et commentées dans /etc/rsyslog.conf :

Configuration du transfert d’usurpation UDP

Avant de continuer, vous devez vous assurer que l’utilisation de Syslog UDP ne soit pas un problème pour votre client ou votre entreprise. UDP est connu pour être moins fiable et sécurisé que TCP.

La première étape consiste à vérifier que les modules rsyslog et omudpspoof soient installés sur le serveur proxy Syslog. Sinon, cela peut être corrigé avec la commande ci-dessous :

Toutes les distributions Linux ne fournissent pas le module omudpspoof.

Par exemple, au moment où j’écris cet article, Fedora et Redhat le proposent, ce qui n’est pas le cas d’Ubuntu.

Si vous ne pouvez pas changer le système d’exploitation, il est toujours possible de télécharger les sources rsyslog et de les reconstruire à partir de zéro. Vous devez garder à l’esprit que cela nécessitera des efforts pour l’installer et le maintenir. Je recommanderais donc de choisir la bonne distribution Linux si possible.

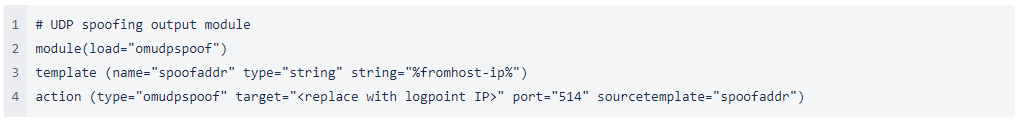

L’activation du transfert d’usurpation UDP sur le serveur proxy Syslog est simple, il vous suffit de créer un fichier de configuration sous /etc/rsyslog.d avec le contenu suivant :

/etc/rsyslog.d/99-fwlpspoof.conf

Redémarrez le service rsyslog pour que cette configuration soit opérationnelle.

Comme mentionné précédemment, aucune configuration spécifique n’est requise sur le serveur LogPoint, en dehors des déclarations de politique habituelles en termes de périphérique, de récupération et de traitement.

Configuration du relais Syslog TCP ou UDP

Le relais TCP Syslog offre une alternative très polyvalente et fiable à l’usurpation UDP. Il n’y a pas de contraintes au niveau du protocole de transfert et le Syslog relayé peut gérer IP Masquerade et Network Address Translation car l’affectation IP du périphérique source est gérée à destination par LogPoint.

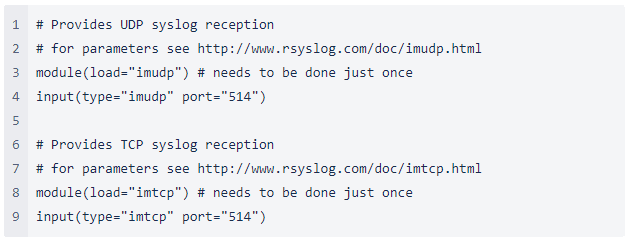

Configuration de la collecte UDP et TCP

La première étape de configuration consiste à s’assurer que le serveur rsyslog soit capable de recevoir les logs en amont via UDP ou TCP.

Un moyen simple d’y parvenir est de s’assurer que les lignes suivantes sont bien présentes et commentées dans /etc/rsyslog.conf :

Configuration du serveur proxy Syslog

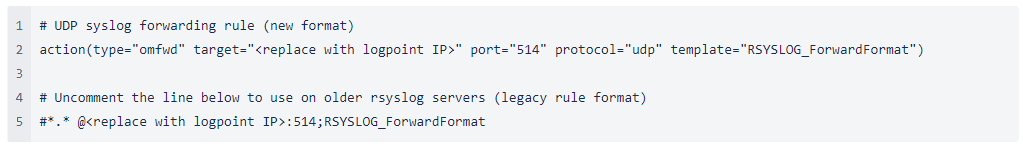

/etc/rsyslog.d/99-fwlpudp.conf

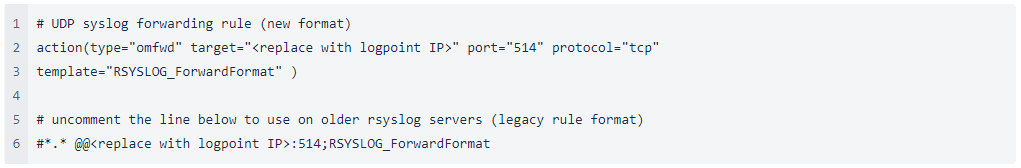

/etc/rsyslog.d/99-fwlptcp.conf

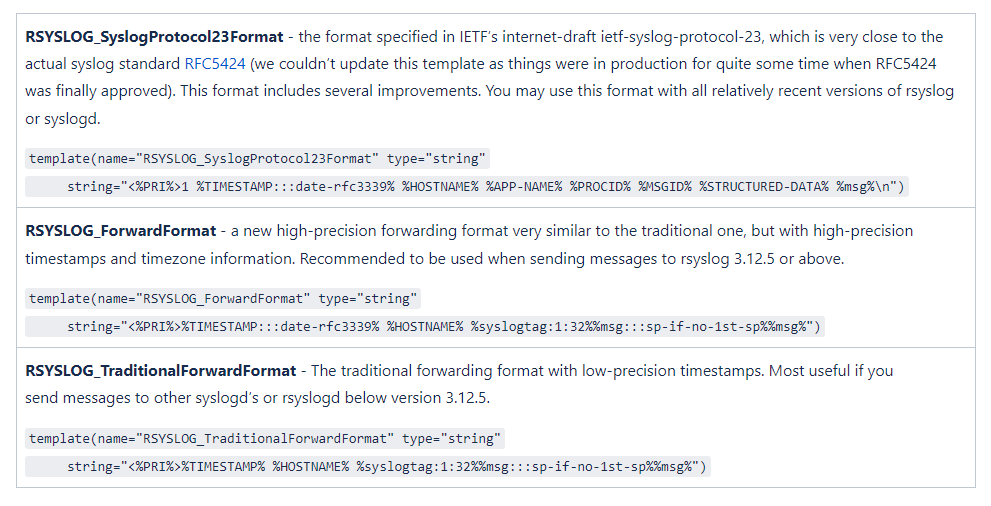

Selon les besoins, différents formats de Syslog peuvent être pris en compte lors de la transmission des syslogs, les détails ci-dessous ont été extraits de la documentation en ligne RSYSLOG (https://www.rsyslog.com/doc/v8-stable/configuration/templates.html):

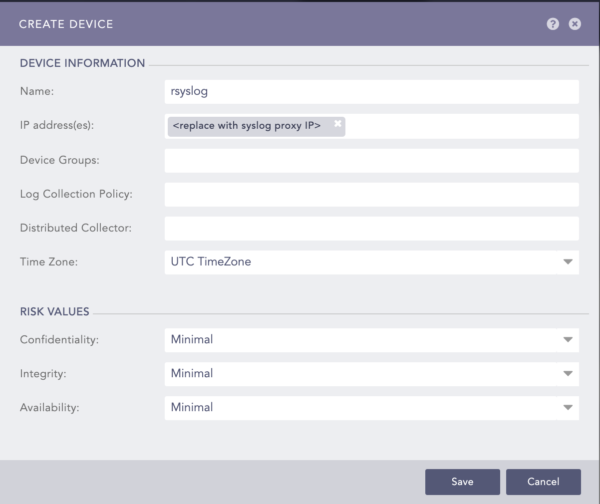

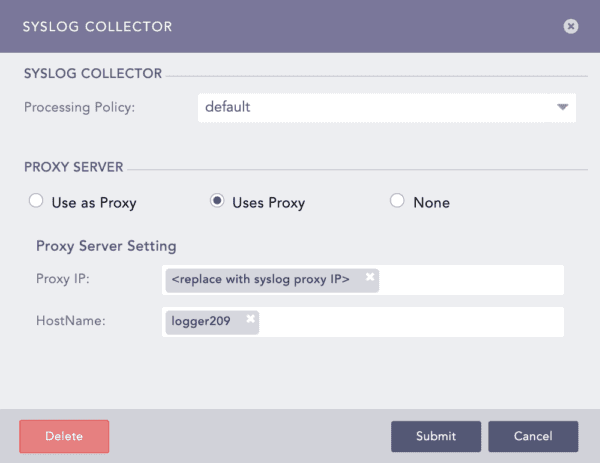

Configuration du proxy Syslog sur LogPoint

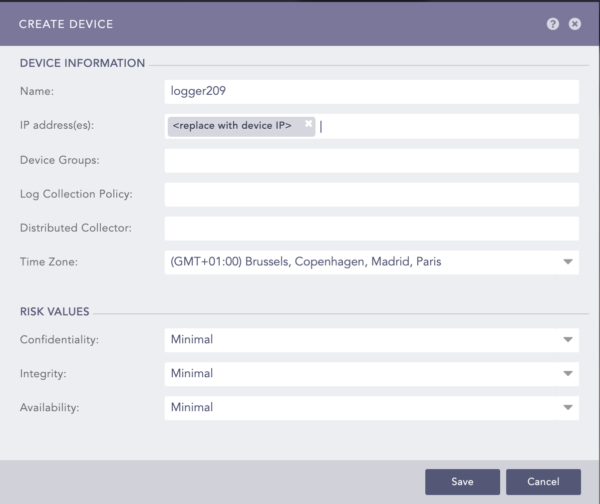

La configuration est assez simple. Commencez par déclarer le périphérique proxy Syslog et assurez-vous que le Fuseau Horaire (Time Zone) soit cohérent avec la configuration du système d’exploitation du périphérique.

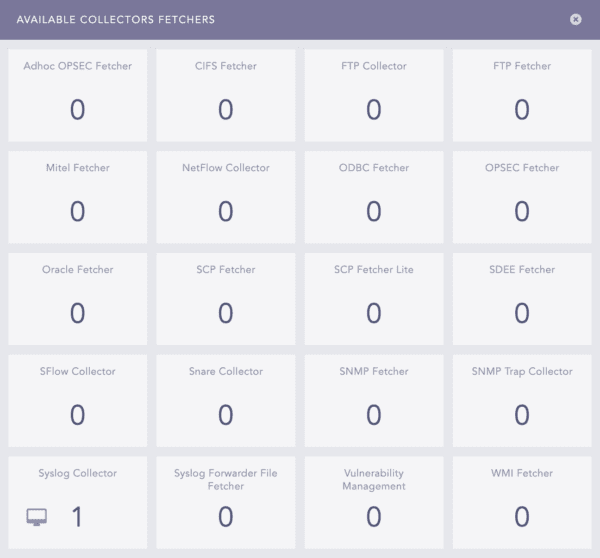

À l’étape suivante, choisissez Syslog Collector.

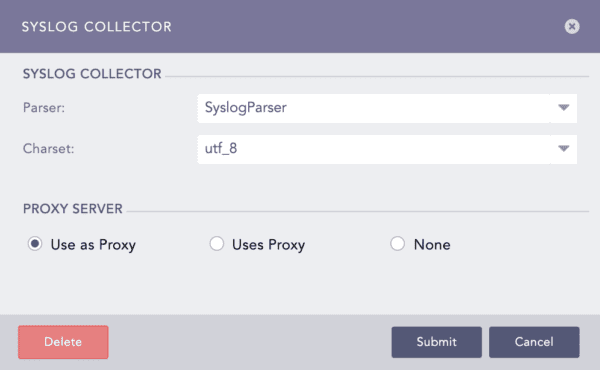

Enfin, cochez l’option « Use as Proxy » et soumettez.

Maintenant que le périphérique proxy Syslog est configuré, nous pouvons déclarer les périphériques qui enverront leurs logs via celui-ci.

Pour chaque appareil, procédez comme suit :

-

Créer un appareil.

-

Définir le Nom et les adresses IP.

-

Vérifiez que le Fuseau Horaire (Time Zone) soit cohérent avec la configuration du système d’exploitation de l’appareil.

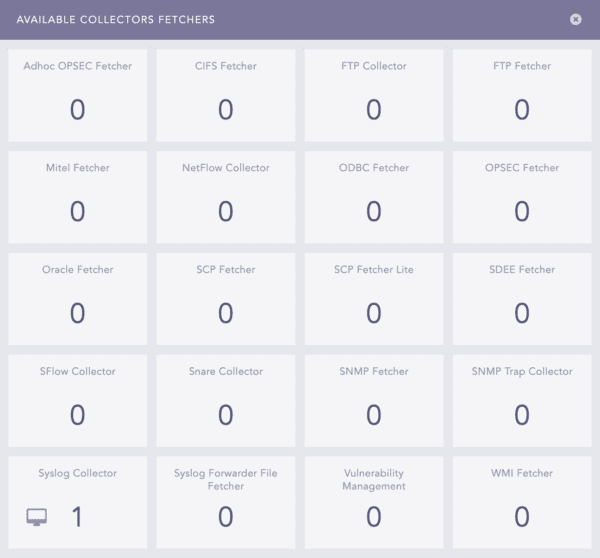

4. Choisissez Syslog Collector

5. Choisissez la « Processing Policy » (Politique de Traitement) qui convient et cochez l’option « Uses Proxy ». Choisissez ensuite l’IP du Serveur Proxy (Server Proxy IP) et le Nom de l’Hôte (Hostname) de l’appareil à déclarer.

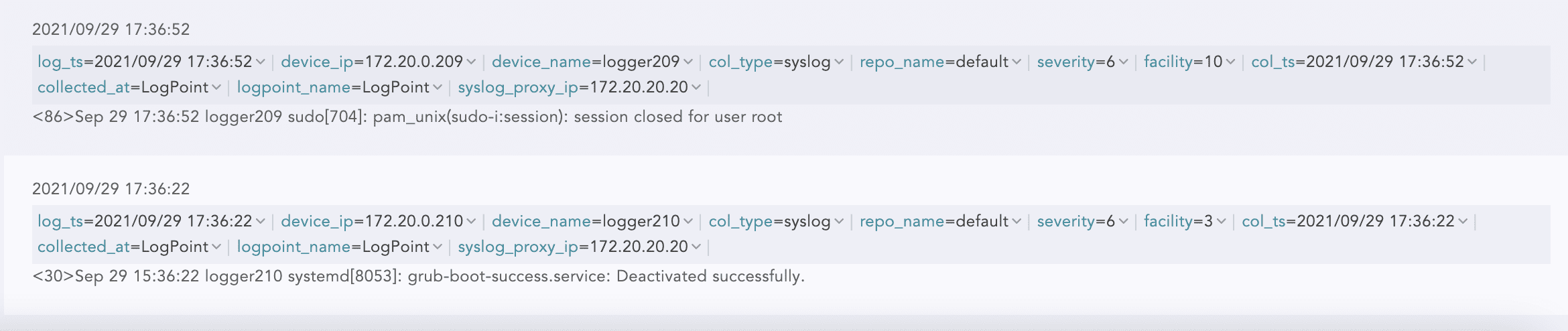

Les logs doivent ensuite être signalés avec une adresse IP et un horodatage correctes au niveau des résultats de la recherche.

Dans l’exemple ci-dessous, logger209 est sur CET alors que logger210 utilise UTC.

![[🇫🇷 WEBINAIRE A LA DEMANDE] – Logpoint pour les centres hospitaliers](https://www.logpoint.com/wp-content/uploads/2025/05/logpoint-santexpo-2025-500x383.webp)

![[🇫🇷 WEBINAIRE] – Je découvre Logpoint après Forum InCyber 2025](https://www.logpoint.com/wp-content/uploads/2025/03/webinaire-forum-incyber-2025-500x383.jpg)