Il ne fait aucun doute que Microsoft 365 est largement utilisé par les entreprises de toutes tailles. Cette puissante suite d’outils de productivité donne des moyens d’action élaborés aux équipes de sécurité des entreprises disposant d’un grand nombre de systèmes endpoint, d’utilisateurs et surtout de données. L’intégration de Logpoint avec l’API Microsoft Graph aide les équipes SOC à surveiller le réseau Microsoft 365, leur donnant ainsi la visibilité dont elles ont besoin pour détecter les menaces et améliorer la posture de sécurité de l’organisation.

Go To Section

Microsoft 365 est un service par abonnement de Microsoft qui englobe une gamme d'outils hébergés dans les centres de données mondiaux de Microsoft. Il comprend des produits de base tels qu'Exchange, SharePoint et Microsoft Teams, ainsi que les services Cloud public de Microsoft. Logpoint se concentre sur les services de gestion des identités et des accès ainsi que sur les solutions XDR pour détecter et surveiller les menaces et les attaques identifiées par les événements de la plateforme Microsoft 365. Plus précisément, il utilise Microsoft Entra ID pour la gestion des identités et des accès et Microsoft Defender XDR pour une détection et une réponse complètes aux menaces. Logpoint SIEM exploite les données de ces services/solutions pour améliorer la sécurité, la visibilité et les capacités de réponse de la plateforme Logpoint. Cette intégration permet aux entreprises de corréler les événements, de détecter les anomalies et de répondre aux incidents plus rapidement et plus précisément. Elle renforce également leur posture de sécurité globale et protège les actifs critiques au sein du réseau Microsoft 365.

L'objectif principal de cet article de blog est de présenter l'intégration de la source de log de sécurité Cloud dans Logpoint avec Microsoft 365. À l'aide de l'API Microsoft Graph via URAF (Universal REST API Fetcher), le modèle de source de log Microsoft Graph inclut les systèmes endpoint de l'API REST pour les services Microsoft 365, à savoir les logs d'audit Entra ID (audit de connexion et audit de répertoire), la détection des risques et des utilisateurs à risque au niveau d’Entra ID Identity Protection, ainsi que les alertes et incidents au niveau de Defender XDR qui fournissent des alertes et des événements d'incident complets. Les informations extraites de ces systèmes endpoint sont utilisées pour fournir des analyses utilisant la requête de recherche de Logpoint pour corréler les événements, et donc répondre aux risques de sécurité et sécuriser les actifs critiques.

Qu’est-ce que Microsoft Entra ID ?

Microsoft Entra ID, anciennement Azure Active Directory, fait partie intégrante de l'ensemble de l'écosystème Microsoft 365. Il s'agit d'une plateforme multicloud de gestion des identités et des accès au sein de Microsoft 365. Elle permet aux utilisateurs d'une organisation d'accéder à toutes les applications sur des instances Cloud et sur-site (on-premise). Elle permet un accès sécurisé aux applications professionnelles et protège l'identité des utilisateurs, ce qui contribue à protéger les informations et les services utilisés.

Se souvenir de plusieurs identifiants utilisés sur des applications et services divers peut s'avérer difficile, conduisant ainsi souvent les utilisateurs à réutiliser leurs noms d'utilisateur et mots de passe sur différents services. Lorsqu'un de ces services est piraté et que ses identifiants sont récupérés, sans que l'utilisateur ne le sache, les adversaires peuvent alors exploiter ces derniers pour accéder à d'autres services. Entra ID fournit un nom d'utilisateur unique et un système unifié pour se connecter à tous les services professionnels d'un utilisateur, qui sont sécurisés par une authentification multifacteur et fonctionnent avec une connexion sans mot de passe, éliminant ainsi le besoin de mémoriser plusieurs mots de passe à l'aide d'une seule adresse email. Toutes les applications éligibles sont accessibles à partir d'un emplacement central au lieu d'être gérées indépendamment.

Qu’est-ce que Microsoft Defender XDR ?

Microsoft Defender XDR (anciennement Microsoft 365 Defender) est une solution XDR unifiée basée dans le Cloud qui offre une visibilité, une investigation et une réponse au niveau des données pour les applications Microsoft Defender for Endpoint, Microsoft Defender for Office 365, Microsoft Defender for Identity et Microsoft Defender for Cloud. Il collecte, corrèle et analyse les données, les signaux, les menaces et les alertes sur ces plateformes de sécurité Microsoft et peut stopper les attaques et traiter les actifs affectés. Microsoft Defender XDR est fourni via une licence distincte de Microsoft Entra ID.

Utilisation de Microsoft Graph pour accéder aux données Microsoft 365

Microsoft Graph est une API REST qui peut interagir avec les données de Microsoft 365, Windows et Enterprise Mobility+Security (notamment Entra ID). Pour utiliser l'API Microsoft Graph, vous devez enregistrer une application dans votre Microsoft Entra ID. En effet, la plateforme Microsoft Identity s’occupe de la gestion des identités et des accès (IAM : Identity and Access Management) uniquement pour les applications enregistrées. Cette application authentifiera et autorisera votre application à appeler l'API Microsoft Graph.

L'API Microsoft Graph vous permet de gérer les ressources dans votre répertoire Microsoft Entra ID pour les utilisateurs. Il utilise OAuth2.0 comme framework d'authentification et les formats de réponse JSON en sortie.

Logpoint intègre les systèmes endpoint de l'API pour Entra ID Audit, Entra ID Identity Protection, les Alertes et les Incidents de Microsoft Defender XDR via l'API Microsoft Graph.

Pourquoi utiliser les logs d’audit Entra ID ?

Les logs d'audit Entra ID offrent un rapport complet détaillant les activités des utilisateurs et les connexions au sein d'une entité (tenant) Entra ID. En utilisant l'API Microsoft Graph pour récupérer ces logs d'audit dans Logpoint, les entreprises peuvent analyser et investiguer les événements d'audit liés aux modifications apportées aux applications, aux groupes ou aux utilisateurs au sein de Microsoft Entra ID. Pour chaque compte utilisateur, vous pouvez accéder à un ensemble complet de logs d'audit avec différents événements liés à l’identité et à des logs de connexion détaillés pour voir à quelles applications il s’est récemment connecté, ainsi que son emplacement.

La différence entre les logs d'audit Entra ID accessibles via l'API Graph et les logs de l'API Office365 Management (disponibles dans Logpoint via l'outil de récupération Office365) est l'intégration d'informations détaillées sur les risques liés aux connexions des utilisateurs. Cette capacité inclut le statut de risque d'un utilisateur, le niveau de risque associé à un utilisateur lors de la connexion et un résumé du type d'événement à risque. De plus, ils catégorisent avec précision les modifications apportées à toutes les ressources (qu'il s'agisse d'utilisateurs, de groupes, d'applications, de répertoires ou de rôles) dans toutes les applications d'une entité (tenant) et identifient le service à l'origine du changement.

Pourquoi utiliser les logs Entra ID Identity Protection ?

Entra ID Identity Protection est un outil permettant d'identifier les risques liés aux connexions des utilisateurs et aux comportements inhabituels. Il évalue le risque de connexion en temps réel et hors ligne. Par exemple, si une personne d'un autre pays a volé vos identifiants et tente d'utiliser votre compte, il peut les bloquer.

Derrière l'interface utilisateur, de puissantes API Microsoft Graph peuvent fournir des informations sur les utilisateurs et les connexions à risque, ou tout simplement les détections sous-jacentes. Des politiques de remédiation automatisées peuvent être utilisées pour gérer les risques, ou grâce à l'API Graph, ces événements à risque peuvent être intégrés de manière transparente au niveau de Logpoint pour une investigation plus approfondie. Cette intégration facilite les investigations approfondies au sein de Logpoint, en tirant parti de la capacité offerte par Entra ID Identity Protection pour effectuer une analyse des événements suivants :

- Les comportements d’utilisateurs représentant un risque élevé.

- La détection d'adresses IP malveillantes.

- L’utilisation d'adresses IP anonymes.

- Les activités de connexions inhabituelles.

- Les activités d'administration inhabituelles.

- Les modèles de connexion risqués.

Pourquoi utiliser les logs des Alertes et Incidents de Defender XDR ?

L’API de sécurité Microsoft Graph fournit une interface unifiée pour extraire et investiguer les alertes et les informations sur les incidents provenant d’applications qui font partie ou sont intégrées à Microsoft 365 Defender. Les alertes représentent des avertissements de sécurité potentiels concernant des activités suspectes identifiées par plusieurs services de sécurité au sein d'une entité (tenant). Un incident est un ensemble d’alertes associées qui permet d’expliquer l’intégralité d’une attaque, fournissant ainsi un contexte plus large pour l’attaque en question.

Qu'est-ce que la plateforme URAF (Universal REST API Fetcher) dans Logpoint ?

URAF (Universal REST API Fetcher) est une plateforme conçue pour répondre au besoin d'un récupérateur (fetcher) capable de prendre en charge les sources de données accessibles via des interfaces RESTful.

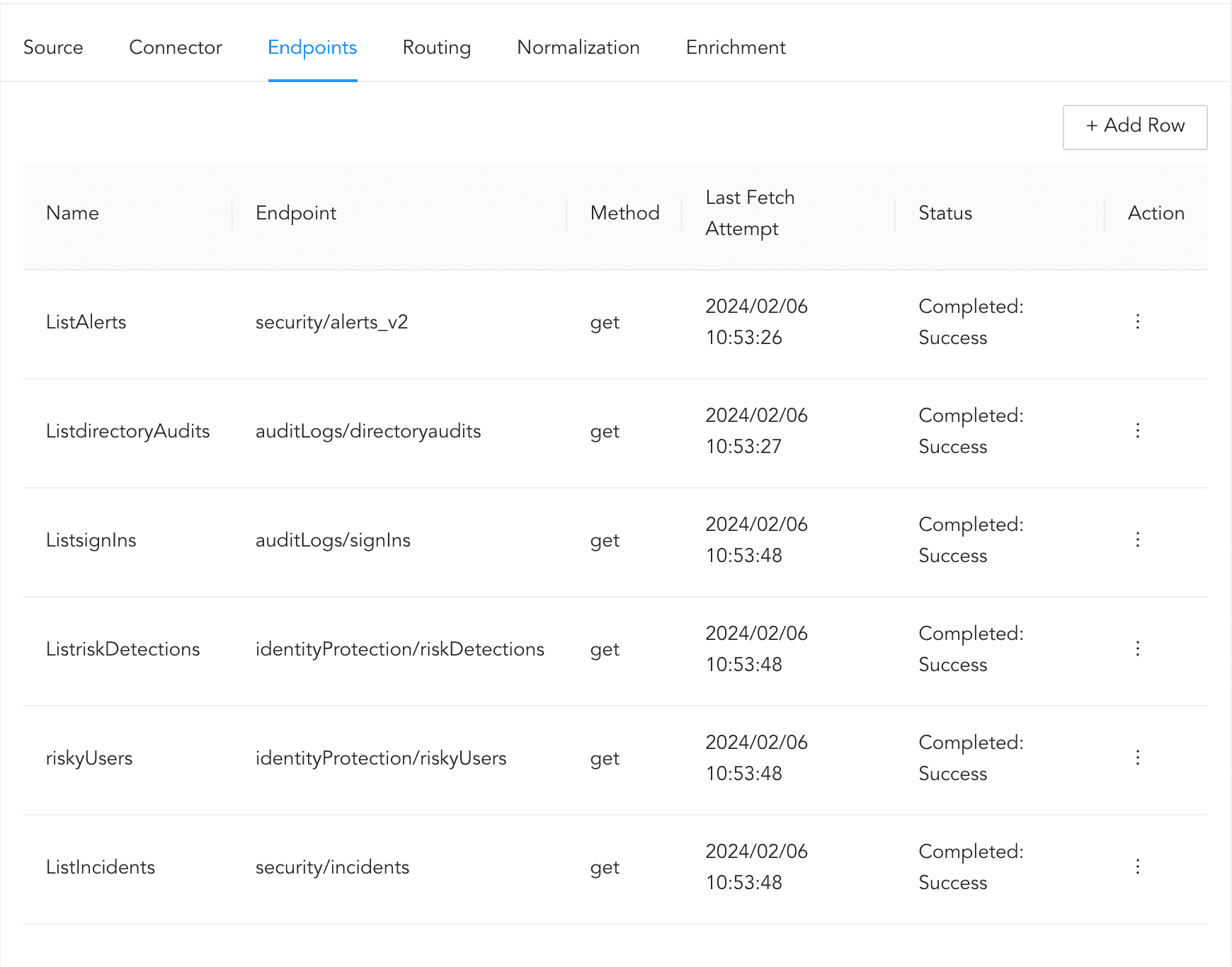

En fournissant un modèle de source de log personnalisé dans URAF, Logpoint a intégré l'API Microsoft Graph, éliminant ainsi le besoin des clients de passer par le processus d'intégration. URAF et Graph API au niveau de Logpoint peuvent récupérer des logs sur différents services Microsoft. Conscient de l'importance de la surveillance des menaces, Logpoint a intégré des systèmes endpoint liés à Entra ID Protection, aux logs d'audit des utilisateurs Entra ID et aux alertes et incidents unifiés au niveau de Microsoft Defender XDR via les systèmes endpoint de l'API Microsoft Graph à des fins d'analyse, de corrélation, d'investigation et de remédiation. Pour réussir à récupérer les logs de ces systèmes endpoint, une application doit être enregistrée dans Entra ID et les autorisations nécessaires doivent être accordées à Microsoft Graph pour accéder aux systèmes endpoint à utiliser.

Voici les différents systèmes endpoint utilisés, les autorisations nécessaires, le service Microsoft correspondant dont les endpoints fournissent des logs et la licence Microsoft Entra ID requise :

| API Endpoints | Autorisations minimales nécessaires | Source Microsoft | Licence requise |

|---|---|---|---|

| List Alerts_v2 | SecurityAlert.Read.All | Microsoft 365 Defender | Aucune |

| List Incidents | SecurityIncident.Read.All | Microsoft 365 Defender | Aucune |

| List directoryAudits | AuditLog.Read.All | Entra ID | Aucune |

| List audit sign-ins | AuditLog.Read.All | Entra ID |

Licence Microsoft Entra ID P1 ou P2. Remarque : Uniquement ceux qui possèdent une licence P2 peuvent voir des informations sur riskDetail, riskLevelAggregated, et riskLevelDuringSignIn. |

| List riskDetections | IdentityRiskEvent.Read.All | Entra ID Identity Protection | Licence Microsoft Entra ID P2. |

| List riskyUsers | IdentityRiskyUser.Read.All | Entra ID Identity Protection | Licence Microsoft Entra ID P2. |

Comment configurer Microsoft Graph dans Logpoint ?

Si vous souhaitez commencer à ingérer des données à partir de systèmes endpoint Microsoft Graph, vous devez d'abord enregistrer une application dans Microsoft Entra ID. Vous pouvez toujours lire notre documentation technique sur la configuration de Microsoft Graph, qui explique également comment créer une application API Graph et attribuer des autorisations dans le portail Azure.

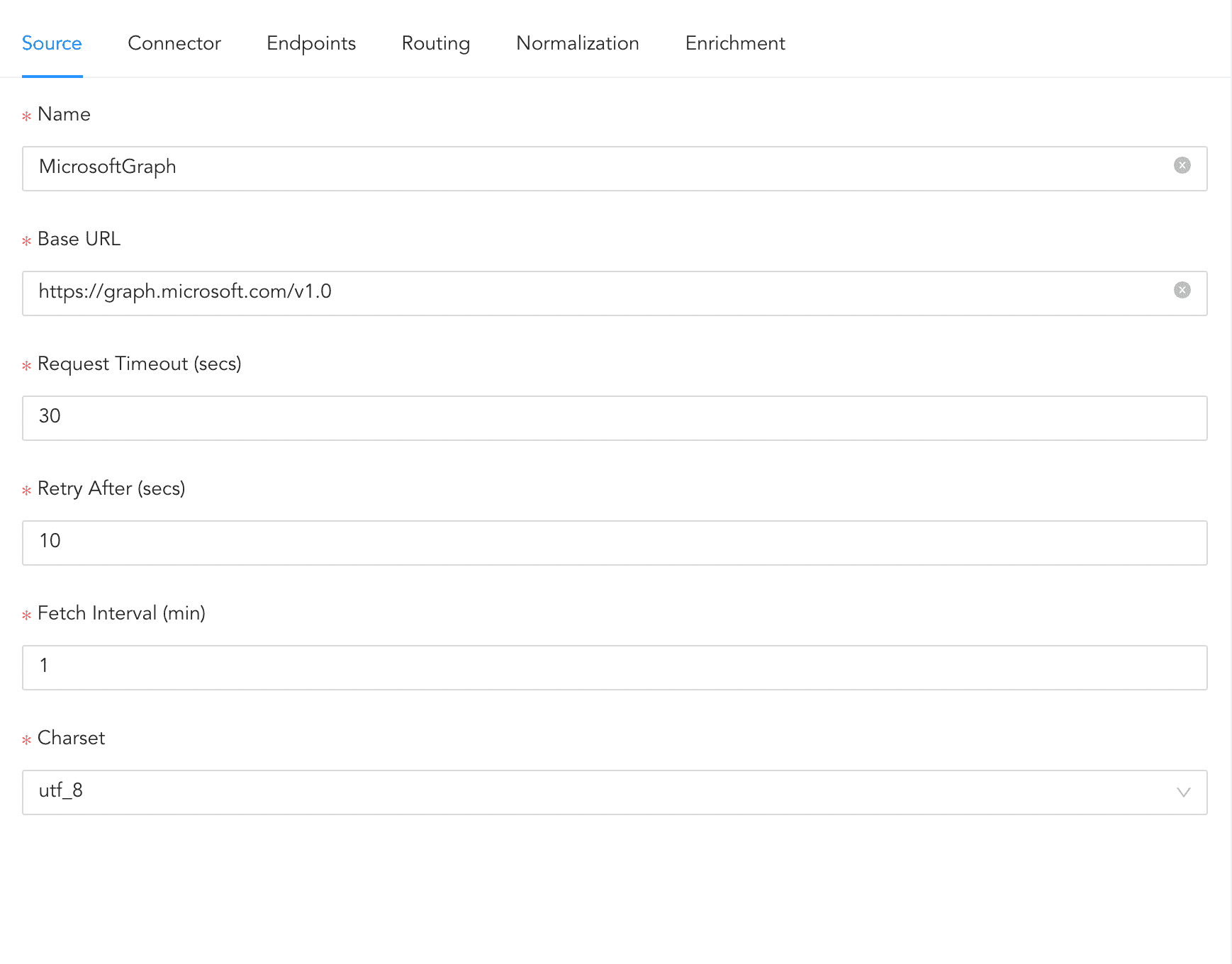

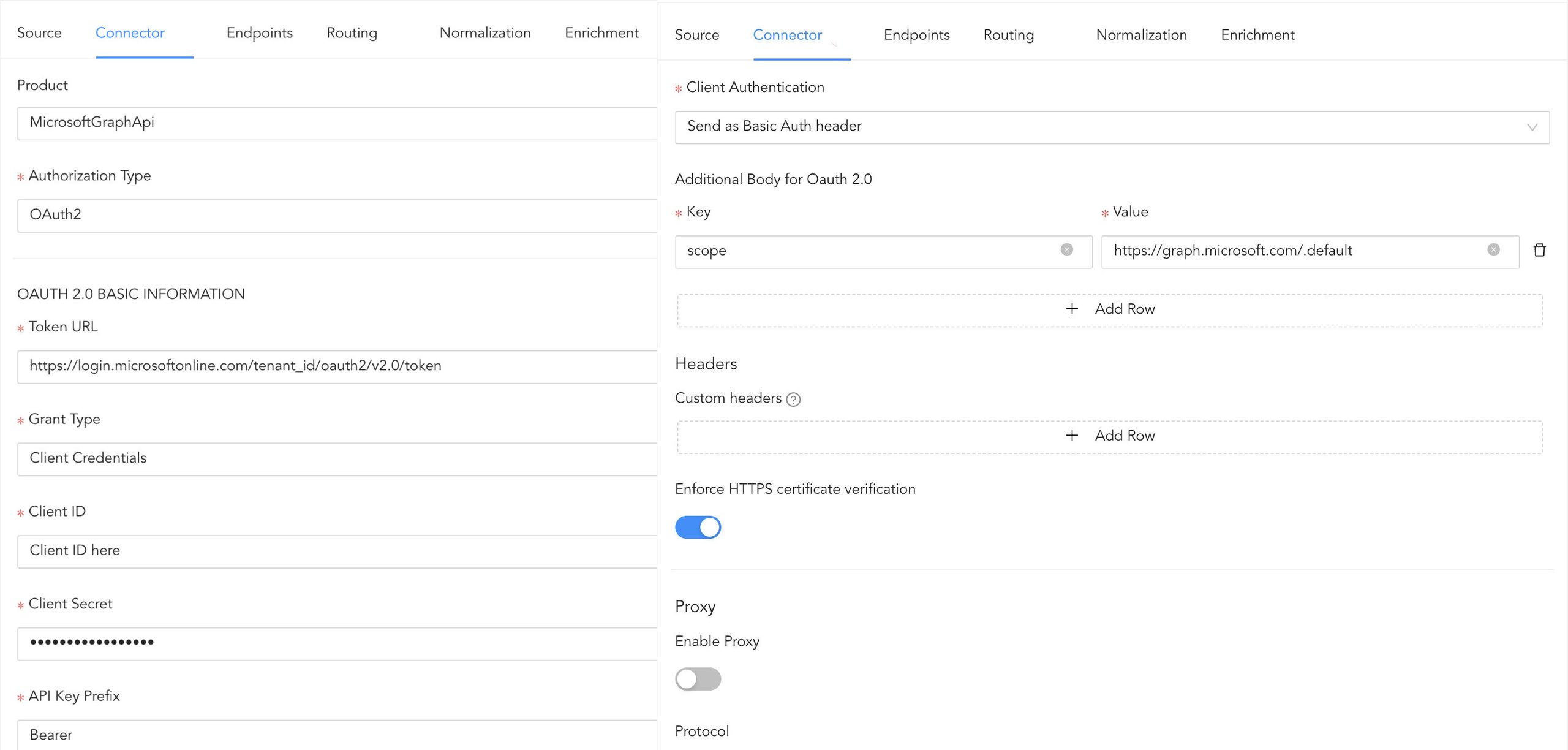

Après l'enregistrement de l'application Microsoft Graph, vous pouvez vous référer aux étapes suivantes pour configurer le modèle de source de log MicrosoftGraph sur Logpoint :

-

Depuis Logpoint Service Desk, téléchargez la dernière version de l'application personnalisée de l'API Microsoft Graph.

-

Dans Logpoint, accédez à Settings >> System Settings au niveau de la barre de navigation et cliquez sur Application. Importez le fichier .pak de l'application téléchargée.

-

Accédez à Settings >> Log Sources au niveau de la barre de navigation et cliquez sur Browse Log Source Templates. Ensuite, recherchez et cliquez sur MicrosoftGraph.

-

Fournissez l'ID tenant, l'ID client et le client-secret pour vous authentifier avec les identifiants OAuth 2.0.

Outre les endpoints disponibles par défaut, le système endpoint RiskyUsers a été ajouté au modèle de source de log MicrosoftGraph.

-

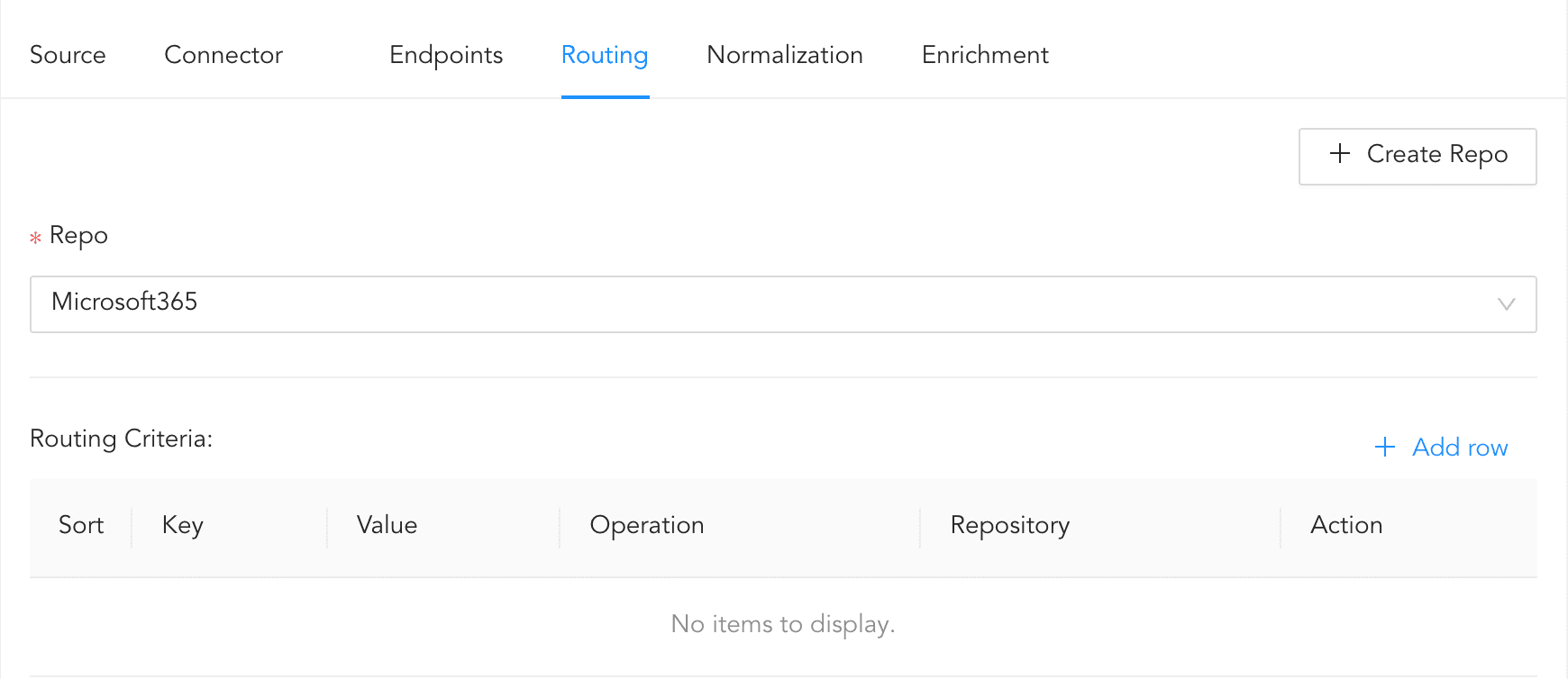

Ajoutez un nouveau référentiel (Repo) ou choisissez-en un existant pour stocker les logs de l'API Microsoft Graph.

-

La normalisation et l'enrichissement sont préconfigurés dans le modèle de source de log.

-

Cliquez sur Create Log Source.

Règles de menace utilisant l'API Microsoft Graph

Les logs récupérés par URAF à partir des systèmes endpoint de l'API Microsoft Graph peuvent être utilisés pour créer des cas d'usage de sécurité à l'aide du propre langage de requête de recherche de Logpoint. Cette dernière permet la mise en œuvre de tableaux de bord, de modèles de recherche, de règles d'alerte et de rapports en tant que composant analytique pour Microsoft Graph, permettant ainsi une interprétation et une analyse en temps réel des informations de sécurité pour identifier les menaces potentielles. Ces analyses fournissent des avertissements rapides, aidant les analystes à investiguer plus en profondeur et à prendre les mesures appropriées contre les utilisateurs ou les appareils compromis.

En plus des analyses prêtes à l'emploi fournies par Logpoint, les informations extraites au niveau des endpoints de l'API peuvent créer davantage d'analyses pour détecter et surveiller les menaces potentielles. Voici quelques requêtes de recherche qui exploitent les informations des endpoints de l’API Graph :

365 Defender : Détection d’événements suspects

Cette requête répertorie toutes les nouvelles alertes de gravité élevée déclenchées au niveau de la plateforme 365 Defender.

Entra ID Protection : Détection des risques

Cette requête répertorie tout événement de détection de risque en matière de protection des identités généré avec un niveau de risque élevé. Elle nécessite soit une licence Premium P1, soit une licence P2, une licence P1 ayant accès à un nombre limité d'informations sur les risques.

Dans Entra ID Identity Protection, la détection des risques fait référence à l'identification des actions suspectes liées aux comptes utilisateur dans le répertoire Azure. Deux types de détection (en temps réel et hors ligne) peuvent être utilisés au niveau de l'utilisateur ou de la connexion.

Entra ID Protection : Transfert de boîte de réception suspect

Cette requête répertorie les règles de transfert d’email suspect détectées à l’aide des informations fournies par Microsoft Defender pour les applications Cloud.

Entra ID Protection : Emplacement atypique détecté

Le résultat de cette requête indique que deux connexions du même utilisateur provenant d’emplacements géographiquement éloignés ont été identifiées. Grâce aux comportements observés par le passé, Microsoft pourrait considérer au moins un de ces emplacements comme atypique.

Entra ID Protection : Connexion à l'aide d'identifiants compromis

Cette requête répertorie les événements au cours desquels les identifiants valides de l'utilisateur ont été compromis. Le service des identifiants compromis de Microsoft compare les identifiants des utilisateurs obtenus à partir de diverses sources avec ceux valides et actuels des utilisateurs de Microsoft Entra afin d’identifier toute correspondance valide.

Entra ID Protection : Distance incohérente entre deux emplacements

Cette requête inclut les événements dans lesquels Identity Protection a identifié deux activités utilisateur provenant d'emplacements géographiquement distants dans un intervalle plus court que le temps nécessaire à cet utilisateur pour se déplacer d'un emplacement à un autre, indiquant ainsi que les identifiants sont compromis. Microsoft Defender a découvert ce risque au niveau des applications Cloud.

Entra ID Protection : Connexion avec une adresse IP malveillante

Cette requête répertorie les événements pour lesquels ID Protection a identifié des connexions à partir d'adresses IP signalées comme malveillantes au moment de la connexion.

Entra ID Protection : Utilisation d’adresses IP anonymes

Cette requête répertorie les détails des utilisateurs dont les comptes étaient actifs à partir d'une adresse IP identifiée comme liée à proxy anonyme.

Surveillance des activités d'audit dans Microsoft Graph

Les requêtes de recherche ci-dessous utilisent les logs d'audit des utilisateurs Entra ID qui se connectent ou tentent de se connecter aux applications Microsoft.

Entra ID : Activité de connexion inhabituelle

Le résultat de cette requête indique qu'un compte utilisateur a lancé plusieurs tentatives infructueuses avec un nom d'utilisateur ou un mot de passe incorrect avant de se connecter avec succès, indiquant ainsi une potentielle attaque par force brute.

Entra ID : Échec de l'authentification de l'utilisateur

Cette requête répertorie les raisons de l’échec de l’authentification des utilisateurs.

Entra ID Protection : Utilisation suspecte des ressources

Cette requête met en corrélation les événements d’audit de répertoire et de connexion pour suivre les cas dans lesquels un utilisateur, présentant un risque élevé au moment de la connexion, a exploité une application.

Analyses sous forme de rapports

Logpoint peut facilement organiser et compiler les événements, informations et résultats analysés sous forme de rapports. Pour faciliter chaque cas d'usage, les analystes peuvent créer des modèles de rapport à l'aide de requêtes de recherche qui donnent un aperçu complet des évènements ayant eu lieu au sein d’une entreprise sur une période spécifique.

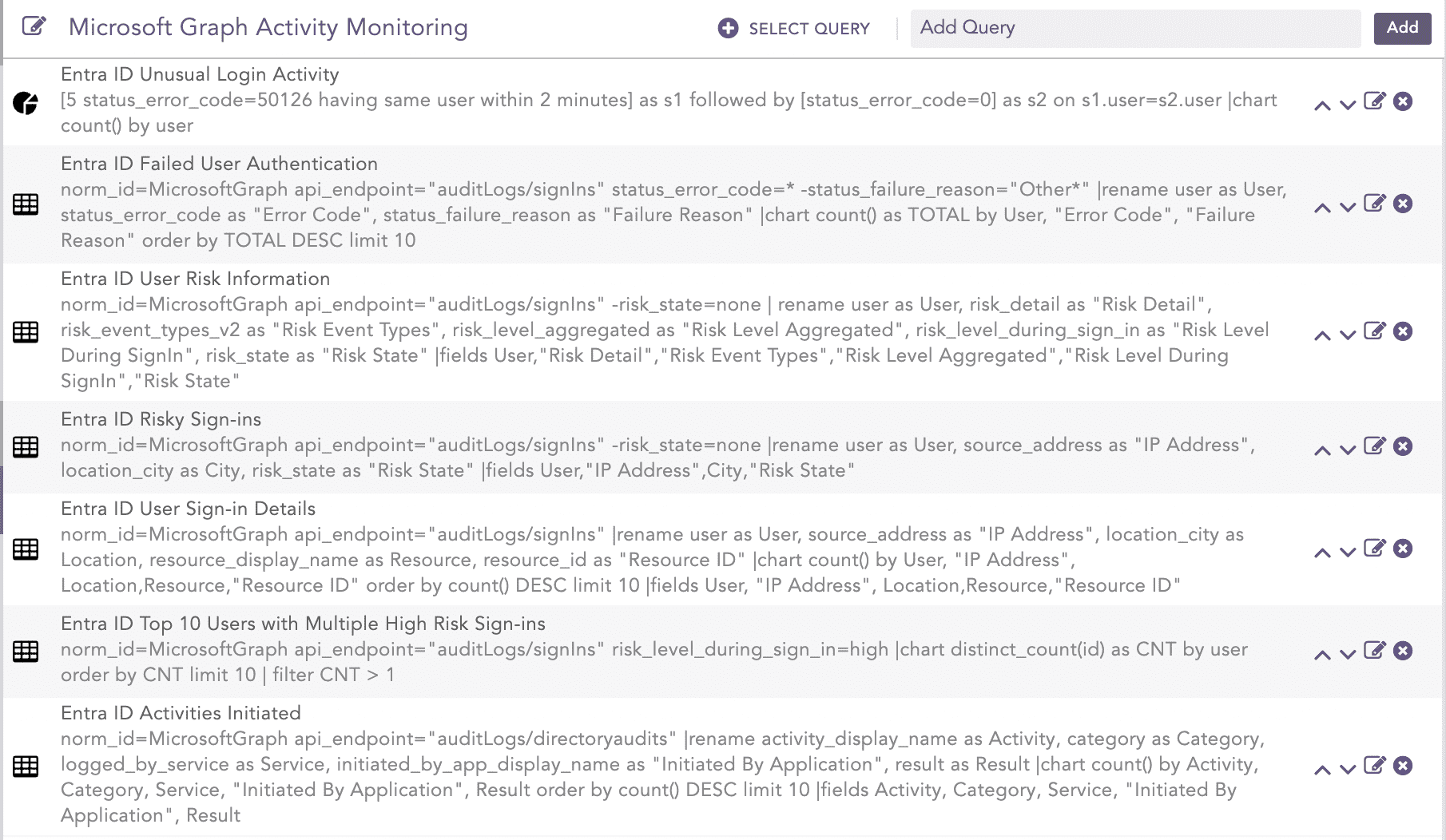

Surveillance de l'activité Microsoft Graph

Entra ID Protection : Détails des utilisateurs à risque

Cette requête renvoie des détails relatifs à un utilisateur à risque, par exemple si l'utilisateur est supprimé ou si l'état de risque de l'utilisateur est en cours de traitement, vous recevez alors l'état de risque d'un utilisateur et le niveau de l'utilisateur à risque détecté.

Entra ID : Informations sur les risques liés à l'utilisateur

Cette requête indique les raisons générant un état de risque spécifique, les types d'événement à risque associés à une connexion, le niveau de risque agrégé, le niveau de risque lors de la connexion et l'état de risque de connexion.

Entra ID : Connexions risquées

Le résultat de cette requête représente le risque associé à la connexion de chaque utilisateur, ainsi que l'adresse IP et l'emplacement à partir desquels la connexion a été initiée. Ces données permettent d'identifier les tentatives de connexion potentiellement risquées afin d'appliquer des politiques basées sur les risques, protégeant ainsi les organisations contre les tentatives de connexion dangereuses.

Entra ID : Détails de connexion de l'utilisateur

Cette requête assure le suivi des connexions les plus fréquentes effectuées par n'importe quel utilisateur, notamment les ressources auxquelles chaque utilisateur s'est connecté.

Entra ID : Top 10 des utilisateurs avec plusieurs connexions à haut risque

Cette requête signale les utilisateurs dont la connexion a été classée comme à haut risque lors de connexions multiples.

Entra ID : Activités lancées

Cette requête indique les activités lancées le plus souvent, la catégorie de ressource ciblée par l'activité, le service ou l’application initiant l'activité. Les services qui lancent l'activité incluent la gestion des mots de passe en libre-service, le répertoire principal et le B2C. Ce tableau permet de surveiller les enregistrements d'activité du système et de suivre toute modification apportée aux utilisateurs, aux groupes ou aux applications.

L'intégration des événements Microsoft Entra ID et Microsoft Defender XDR avec Logpoint via l'API Microsoft Graph offre une surveillance complète de la sécurité et une détection des menaces. Les organisations peuvent améliorer leur visibilité sur les activités des utilisateurs et les menaces potentielles au sein de l'écosystème Microsoft 365 en tirant parti des logs d'audit détaillés, des évaluations des risques et des données d'incident.

Les capacités fournies par URAF (Universal REST API Fetcher) au niveau de Logpoint et les modèles de sources de log personnalisés rationalisent le processus, garantissant ainsi que les équipes de sécurité peuvent se concentrer sur l'analyse et la remédiation plutôt que sur les complexités d'intégration. Les analyses détaillées et les rapports générés à partir de ces intégrations offrent des informations exploitables, permettant aux entreprises de gérer les risques de sécurité et de protéger leurs actifs critiques de manière proactive.

![[🇫🇷 WEBINAIRE A LA DEMANDE] – Logpoint pour les centres hospitaliers](https://www.logpoint.com/wp-content/uploads/2025/05/logpoint-santexpo-2025-500x383.webp)

![[🇫🇷 WEBINAIRE] – Je découvre Logpoint après Forum InCyber 2025](https://www.logpoint.com/wp-content/uploads/2025/03/webinaire-forum-incyber-2025-500x383.jpg)