– Anish Bogati & Nilaa Maharjan; Logpoint Global Services & Security Research

Résumé:

- LockBit a été considéré comme le ransomware le plus actif et a été impliqué dans le plus grand nombre d’attaques par rapport à d’autres malwares du même type.

- LockBit est apparu en septembre 2019 en tant que Ransomware-as-a-Service (RaaS).

- Depuis, il a évolué pour devenir LockBit2.0 en tant que variante du gang de ransomware LockBit d’origine.

o En parallèle, le gang a commencé à utiliser une technique de double extorsion. - Actuellement exécuté sous le nom de LockBit3.0, ou LockBit Black, le gang de ransomware cible activement plusieurs secteurs, le plus souvent le secteur bancaire, les services financiers et les assurances (BFSI).

- LockBit partage des comportements avec MegaCortex et LockerGoga. Il s’auto-propage, est ciblé et utilise des outils similaires.

- L’incident le plus important impliquant LockBit a concerné Accenture en août 2021, au cours duquel ce dernier a volé 6 téraoctets de données et a exigé une rançon de 50 millions de dollars.

- LockBit 3.0 a annoncé son propre programme Bug Bounty pour permettre aux experts en sécurité et aux hackers de trouver des failles dans leurs projets et infrastructures hébergés sur le dark web.

Présentation de LockBit

LockBit, anciennement connu sous le nom de « ABCD » en raison de la conversion de fichiers chiffrés avec l’ajout de l’extension « .abcd », est un malware de type Ransomware-as-a-Service (RaaS). Les acteurs malveillants ont mis à jour les fonctionnalités et les capacités de ce ransomware depuis sa première détection en septembre 2019. Il s’est également vanté d’être le ransomware le plus rapide pour chiffrer les fichiers. Il partage certaines similitudes avec le ransomware Darkside/black matter, utilise des mots de passe pour fonctionner comme blackcat/aplhv, et est censé faire partie de la famille LockerGoga & MegaCortex.

La famille de ransomware de LockBit est connue pour s’auto-propager, toutefois il a été constaté qu’elle ciblait principalement des entreprises bien spécifiques, capables de payer d’importantes rançons.

Image montrant le fond d’écran d’un ordinateur de bureau une fois le processus de chiffrement terminé

Les créateurs de LockBit offrent un accès à leur programme de ransomware et à leur infrastructure à des pirates tiers, considérés alors comme des affiliés, qui pénètrent dans les réseaux et l’installent sur les systèmes en échange d’une rétribution pouvant aller jusqu’à 75 % de la rançon payée par les victimes. LockBit, comme la plupart des gangs RaaS similaires, utilise des tactiques de double extorsion par lesquelles les associés exfiltrent les données des entreprises victimes et menacent de les divulguer en ligne en cas de non-paiement.

Selon une étude du fournisseur de réponse aux incidents de ransomware, Coveware, LockBit était responsable de 15 % des attaques de ransomware observées au premier trimestre 2022, tout juste derrière Conti avec 16 %. Selon une évaluation plus récente, LockBit était responsable de 40 % des attaques de ransomware constatées par NCC Group en mai dernier, suivi de Conti.

Alors que le nombre total d’incidents de ransomware a diminué ces derniers mois, le pourcentage représenté par LockBit est susceptible d’augmenter, en partie à cause de l’arrêt supposé des activités de Conti, lequel aurait été scindé en groupes plus petits, mais aussi parce que LockBit tente d’attirer plus affiliés en prétendant offrir de meilleures conditions que ses concurrents.

Origine et évolution

LockBit a évolué depuis les premiers jours d’ABCD. Le programme d’affiliation RaaS a été lancé au début de l’année 2020, suivi du site dédié aux fuites de données et de l’ajout de l’extorsion concernant ces mêmes données, plus tard cette année-là.

Au cours de sa première année de fonctionnement, LockBit est resté un acteur mineur, avec d’autres gangs plus médiatisés, tels que Ryuk, REvil, Maze, entre autres, ayant plus de succès et étant davantage sous le feu des projecteurs. Avec la sortie de LockBit 2.0 et après que certains gangs ont cessé leurs activités en raison d’une trop grande pression, le ransomware LockBit a gagné du terrain au cours du second semestre 2021.

Selon des chercheurs de l’Unité 42 de Palo Alto Networks, LockBit 2.0 était « la variante de ransomware la plus impactante et la plus largement déployée que nous ayons observée dans toutes les attaques de ransomware au cours du premier trimestre 2022, en tenant compte des données du site dédié aux fuites et de celles provenant des cas traités par les experts en réponse aux incidents de l’unité 42 ». Le site LockBit 2.0 du groupe, utilisé pour publier les données des entreprises dont les réseaux ont été infiltrés, mentionne 850 victimes, mais le gang affirme avoir rançonné plus de 12 125 entreprises à ce jour.

Le groupe affirme également que le ransomware LockBit 2.0 a la procédure de chiffrement la plus rapide, ce qui, selon les chercheurs de Splunk, n’est que partiellement vrai. En effet, LockBit 1.0 et le programme de ransomware PwndLocker semblent être plus rapides que LockBit 2.0, mais le processus de chiffrement est tout de même assez rapide, grâce notamment au fait qu’un chiffrement partiel soit utilisé. LockBit 2.0, par exemple, ne chiffre que les 4 premiers Ko de chaque fichier, le rendant illisible et inutilisable tout en permettant à l’attaque de se terminer rapidement avant que les experts en réponse aux incidents n’aient le temps d’arrêter les systèmes et de les isoler du réseau.

Les chercheurs ont trouvé des liens entre la version actuelle du ransomware LockBit et BlackMatter, une forme rebaptisée de la variante du ransomware DarkSide qui s’est arrêtée en novembre 2021.

LockBit 3.0, également connu sous le nom de LockBit Black, a été lancé en juin 2022, comprenant un nouveau site de fuite de données et le premier programme Bug Bounty au monde dédié aux ransomwares, avec la crypto-monnaie Zcash comme option de paiement.

Il chiffre chaque fichier en ajoutant l’extension « HLJkNskOq » ou « 19MqZqZ0s » et remplace les icônes des fichiers verrouillés par le fichier « .ico » utilisé par l’échantillon LockBit pour lancer l’infection.

Quelles sont les cibles de LockBit?

Selon le dernier «Ransomware Trend Report» de BlackFog, l’accent est mis à nouveau sur les cibles les plus faibles, telles que celles travaillant dans le secteur de l’éducation (augmentation de 33%), dans l’administration publique (augmentation de 25%) et dans le domaine de la production (augmentation de 24%).

Les attaques en juin dernier contre l’Université de Pise (qui a payé une rançon de 4,5 millions de dollars), contre le comté de Brooks au Texas (qui a payé une rançon de 37 000 $ avec l’argent des contribuables) et contre la Cape Cod Regional Transit Authority en sont la preuve.

Au total, 31 incidents de ransomware rendus publics ont été enregistrés par BlackFog en juin dernier.

Matt Hull, responsable global de l’intelligence sur les menaces stratégique du groupe NCC, a finalement souligné des « changements majeurs » dans le paysage des menaces utilisant des ransomwares, ajoutant qu’«il est évident que nous sommes dans une phase transitoire ».

« Il s’agit d’un paysage en constante évolution qui doit être constamment évalué », a-t-il déclaré.

Selon les chiffres du site de LockBit dédié aux fuites de données, près de la moitié des entreprises victimes étaient basées aux États-Unis, puis en Italie, Allemagne, au Canada, en France et dans le Royaume-Uni. Selon un membre du gang LockBit dans une précédente interview, le focus particulier mis sur les entreprises nord-américaines et européennes est dû à une plus grande prévalence de la cyberassurance ainsi qu’à des bénéfices plus élevés dans ces régions. Les services professionnels et juridiques, la construction, le gouvernement fédéral, l’immobilier, le retail, la haute technologie et la production ont été les secteurs verticaux les plus touchés. Le malware comprend également un code qui l’empêche d’être exécuté sur des PC configurés avec des paramètres de langue d’Europe de l’Est.

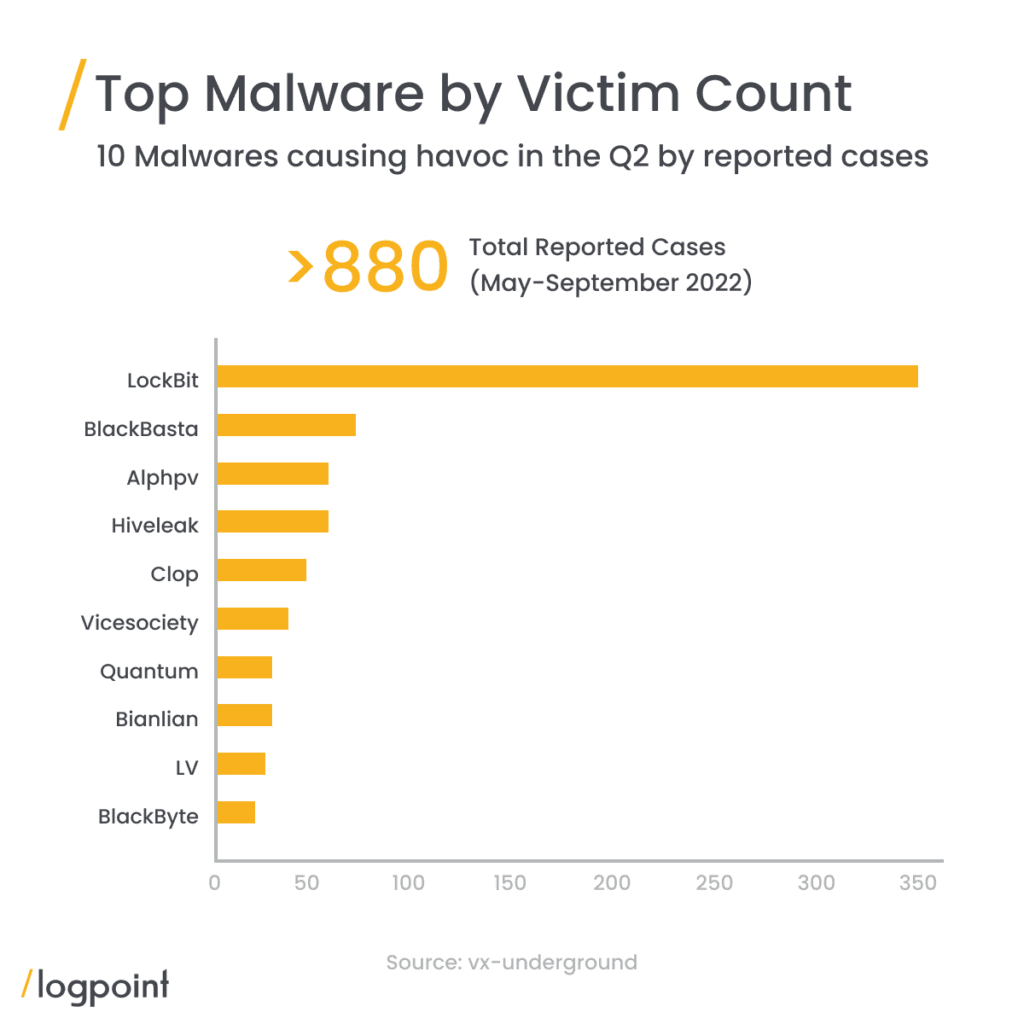

D’après les tweets du bot Twitter @VX-underground @RansomwareNews du 17 mai au 22 septembre, LockBit représentait un volume deux fois plus important que celui de ses concurrents les plus proches, à savoir BlackBastaa, Aplhv/BlackCat, Hiveleak et Clop.

Il convient également de noter que le gang LockBit a créé une application malveillante distincte appelée StealBit qui peut être utilisée pour automatiser l’exfiltration de données. Cet outil uploade les données directement sur les serveurs de LockBit plutôt que d’utiliser des sites d’hébergement de fichiers publics, pouvant ainsi effacer les données en réponse aux plaintes des victimes. Le groupe a également créé LockBit Linux-ESXi Locker, qui permet de chiffrer les serveurs Linux et les machines virtuelles VMware ESXi.

Les attaquants de LockBit ont passé, au quatrième trimestre 2021, environ 70 jours au sein d’un réseau avant de lancer leur ransomware, 35 jours au premier trimestre 2022 et moins de 20 jours au deuxième trimestre 2022. Ces chiffres montrent bien que les entreprises ont moins de temps pour détecter les attaques ciblant leur réseau, une fois qu’elles ont été lancées et prévenir ainsi le déploiement des ransomwares. Selon Palo Alto Networks, la volonté des attaquants de négocier et de réduire le montant de la rançon a également diminué. L’année dernière, les attaquants étaient prêts à réduire le montant de la rançon de plus de 80 %, mais actuellement, les victimes ne peuvent s’attendre qu’à une baisse de 30 % en moyenne.

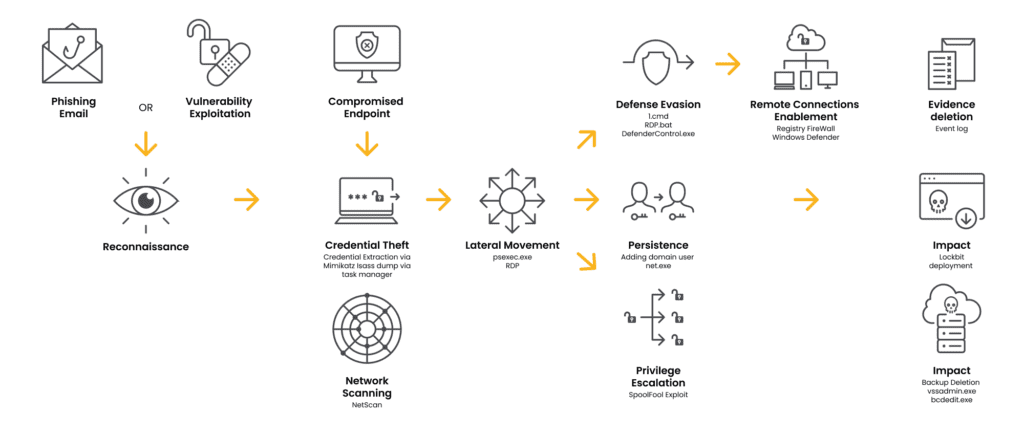

Les activités de LockBit

Après avoir obtenu un accès initial aux réseaux, les affiliés de LockBit déploient divers outils pour étendre leur accès à d’autres systèmes. Ces outils impliquent des récupérateurs (dumpers) d’identifiants comme Mimikatz, des outils d’élévation de privilèges tels que ProxyShell, des outils utilisés pour désactiver les produits de sécurité et divers autres processus tels que GMER, PC Hunter et Process Hacker, des scanners de réseau et de port pour identifier les contrôleurs de domaine Active Directory, des outils d’exécution à distance comme PsExec ou Cobalt Strike pour les mouvements latéraux. Les activités impliquent également l’utilisation de scripts PowerShell et batch obfusqués ainsi que de tâches planifiées malveillantes pour établir la persistance.

Une fois déployé, le ransomware LockBit peut également se propager à d’autres systèmes via des connexions SMB en utilisant les identifiants collectés ainsi que les stratégies de groupe d’Active Directory. Une fois exécuté, le ransomware désactivera les clichés instantanés de volumes Windows et supprimera divers logs liés au système et à la sécurité.

Le malware collecte ensuite des informations système telles que le nom d’hôte, les informations du domaine, la configuration du lecteur local, les partages distants et les périphériques de stockage montés, puis commence à chiffrer toutes les données sur les périphériques locaux et distants auxquels il peut accéder. Après avoir chiffré tous les fichiers, LockBit change également l’icône du fichier en utilisant son propre icône.

Une fois l’entrée de registre créée, l’icône de “C:\ProgramData” est chargée dans la valeur de registre. Lorsque le processus de chiffrement des fichiers est terminé, les icônes de ces derniers sont remplacées par l’icône présente dans la clé de registre mentionnée ci-dessus.

Cependant, il ignore les fichiers qui empêcheraient le système de fonctionner. Finalement, il dépose une demande de rançon en changeant le fond d’écran de l’utilisateur avec des informations permettant de contacter les attaquants.

Nous analysons plus en détail, dans le rapport ci-joint, les comportements des acteurs malveillants et les tactiques, techniques et procédures (TTP) qu’ils ont déployées en utilisant des analyses statiques et dynamiques. Nous avons découvert plusieurs fichiers, domaines et réseaux botnet qui sont toujours actifs sur le terrain. Tous les artefacts sont fournis sous forme de listes et les alertes associées peuvent être téléchargées avec la dernière version de Logpoint, ainsi que via notre centre de téléchargement.

Le Service ‘Emerging Threats Protection’ de Logpoint fournit aux abonnés des playbooks d’investigation et de réponse personnalisés, adaptés à leur environnement. Vous pouvez contacter l’équipe Global Services ici.

Le rapport contenant l’analyse, la chaîne d’infection, la détection et l’atténuation en utilisant Logpoint SIEM et SOAR peut être téléchargé à partir du lien ci-dessous.

![[🇫🇷 WEBINAIRE A LA DEMANDE] – Logpoint pour les centres hospitaliers](https://www.logpoint.com/wp-content/uploads/2025/05/logpoint-santexpo-2025-500x383.webp)

![[🇫🇷 WEBINAIRE] – Je découvre Logpoint après Forum InCyber 2025](https://www.logpoint.com/wp-content/uploads/2025/03/webinaire-forum-incyber-2025-500x383.jpg)