Le secteur de la cybersécurité doit faire face à une pénurie massive de professionnels qualifiés, tandis que la montée des cybermenaces et les nouveaux cadres réglementaires exercent une immense pression sur des ressources déjà mises à rude épreuve. Ce contexte pèse lourd sur de nombreux analystes SOC, 60 % d’entre eux envisageant un changement de carrière en raison d’un risque de burnout. Mais il n’est pas nécessaire d’en arriver jusque-là.

Ainsi, de plus en plus d’organisations de taille moyenne ont recours aux MSP et MSSP pour externaliser leurs opérations de sécurité. Mais celles-ci connaissent elles aussi des problématiques similaires et se voient impliquées dans une démarche visant à offrir un meilleur retour sur investissement à leurs clients pour rester compétitifs.

Go To Section

Maximiser les efforts et les investissements en matière de cybersécurité est crucial à la fois pour les organisations de taille moyenne qui gèrent tout en interne mais aussi pour les MSSP. De plus, pourquoi ne pas permettre aux équipes de cybersécurité de travailler plus intelligemment, et non plus durement ? La dernière version de Logpoint leur permet de découvrir des ressources dans des domaines critiques tels que la conformité, les investigations d’incident et la réponse aux incidents. De cette façon, les organisations peuvent optimiser leurs ressources existantes, que ce soit en termes de temps, d'expertise et de compétences, ou de besoins matériels.

Une intégration plus rapide pour un time-to-value plus court

La mise en place d’une solution SEIM nécessite d’allouer suffisamment de temps et de ressources pour en assurer le succès. Notre dernière version de Logpoint SIEM est livrée avec un processus d'intégration simplifié, plus simple et plus intuitif. Le time-to-value est essentiel pour les partenaires, les distributeurs et les MSSP, qui peuvent rapidement réduire les coûts opérationnels avec moins de temps et moins de ressources nécessaires pour prendre en charge l'intégration de leurs clients.

Les clients peuvent choisir entre une configuration avancée (Custom Configuration, Collector et Syslog Forwarder) ou une configuration standard. Dans ce dernier cas, les clients bénéficient d'un package de conformité préconfiguré et il leur suffit de sélectionner les référentiels à partir desquels les tableaux de bord et les widgets obtiendront les données : pare-feu, services Cloud, réseau, applications et serveurs.

Ensuite, ils seront redirigés vers la page Log Source pour commencer à créer leurs sources de log. Cette possibilité réduit le temps et permet aux MSSP d’intégrer rapidement les clients standards avec un processus qui fonctionne comme la solution idéale en matière de conformité.

Plus de flexibilité pour se conformer, dès le départ, aux cadres réglementaires

L’une des tâches les plus gourmandes en ressources pour les organisations est la conformité. Pourtant, une approche universelle face à des réglementations en constante évolution est vouée à l’échec, en particulier lorsque la plupart d’entre elles sont des recettes qui donnent plutôt des instructions mais pas d’ingrédients spécifiques. Les fournisseurs SIEM doivent rester flexibles pour garantir que leurs clients restent conformes et évitent les amendes et les sanctions économiques.

La dernière version de Logpoint SIEM offre aux clients nouvellement intégrés avec la configuration standard (Standard Configuration) une flexibilité totale sous la forme de trois tableaux de bord faciles à utiliser pour la gestion des accès, la gestion des incidents et la surveillance de la sécurité périmétrique. Cette possibilité leur permet de surveiller les informations pertinentes concernant plusieurs cadres de conformité.

En se concentrant sur les contrôles de conformité critiques, les professionnels de la sécurité réduisent les frais généraux associés à la surveillance des mêmes données au niveau de plusieurs tableaux de bord et la surcharge de travail lors des audits de conformité. Cette possibilité permet également aux organisations de rester flexible et adaptables aux nouveaux cadres.

Délai plus court pour investiguer et répondre aux incidents

Plus l’investigation des menaces est rapide et précise, moins elle peut causer de dommages à l’organisation, garantissant ainsi la continuité des activités ou respectant les réglementations en matière de conformité qui exigent une investigation rapide afin d’éviter des amendes et sanctions. Pour vous aider, la nouvelle version de Logpoint Case Management apporte une refonte complète au niveau de la convivialité.

Les analystes peuvent désormais accéder à la chronologie, aux artefacts, aux incidents et à la présentation graphique à partir d'un seul écran et ajouter facilement des artefacts ou travailler avec une labellisation. Ils peuvent également effectuer des actions rapides directement à partir du dossier sans ouvrir de playbook en mode exécution, réduisant ainsi le temps consacré à l'investigation et à la réponse.

Augmentation de la productivité des experts en réponse aux incidents

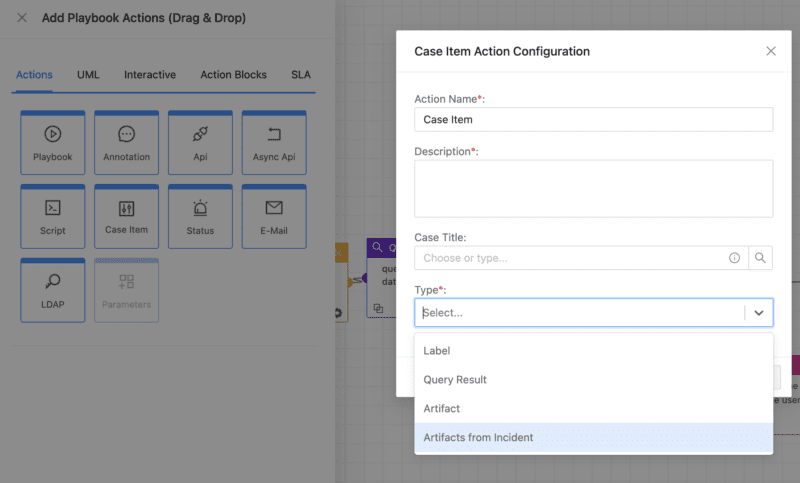

Les playbooks servent de modèles pour la priorisation et la réponse aux incidents automatisées. Par conséquent, les analystes doivent comprendre leurs dépendances et leurs paramètres d’entrée et de sortie pour des réponses plus efficaces et plus rapides. Notre dernière version résout ce problème.

En incluant des descriptions de playbook, nous aidons les analystes à clarifier les données attendues et les résultats que doit produire le playbook. Ce n’est pas seulement une question d’efficacité ; savoir précisément ce que fait un playbook permet sa réutilisation. Les utilisateurs peuvent cloner et adapter rapidement les playbooks en fonction de leur cas d'usage. Il facilite également la traçabilité dans le cas d'un audit des activités de réponse aux incidents pour des raisons comme la conformité, par exemple.

Cette version comprend également davantage d'actions de playbook pour favoriser l'efficacité et le gain de temps. Désormais, les utilisateurs peuvent encoder et décoder du HTML sans développer de script. Une autre action leur permet de mettre à jour le type de cas de menace à risque et vice versa. Enfin, les analystes gagnent du temps et de la clarté en ajoutant automatiquement des incidents en tant qu'artefacts aux dossiers pour voir quel incident a déclenché un playbook.

Économisez sur les coûts matériels et tirez le meilleur parti de ceux existants

Les exigences matérielles représentent une grande partie des coûts que les organisations doivent assumer lorsqu'elles utilisent des solutions de cybersécurité. Le scénario idéal combine une meilleure sécurité, plus de stabilité et moins de coûts matériels, c’est exactement ce que propose la dernière version de Lopgoint.

L'amélioration des performances signifie une stabilité accrue, et une réduction des coûts d'exploitation qui compensera toujours les autres coûts de votre organisation. C'est pourquoi, dans cette version de Logpoint SIEM, nous avons réussi à réduire la charge et l'utilisation du processeur et, ce faisant, à réduire également les exigences matérielles, telles que le serveur et le stockage.

Les clients de Logpoint peuvent désormais obtenir davantage pour le même prix, leur permettant ainsi de gérer des ensembles de données plus volumineux, d'augmenter le nombre de sources de log et d'améliorer leur sécurité à mesure que l'organisation se développe.

Réflexions finales sur la dernière version de Logpoint

La rationalisation des efforts en matière de conformité et la réduction de la complexité permettent des investigations et des réponses plus ciblées au niveau des menaces. Cette possibilité permet de gagner un temps précieux et de réduire le risque de violations de données coûteuses ou de sanctions financières en cas de non-conformité.

De plus, l’optimisation de l’utilisation des ressources peut conduire à des économies significatives en termes de matériel informatique, libérant ainsi des fonds pour d’autres investissements critiques pour l’entreprise.

En fin de compte, la maximisation des ressources en matière de cybersécurité protège les données sensibles et améliore l’efficacité opérationnelle et la résilience de manière globale.

Pour en savoir plus sur la dernière version de Logpoint, contactez votre représentant Logpoint.

![[🇫🇷 WEBINAIRE A LA DEMANDE] – Logpoint pour les centres hospitaliers](https://www.logpoint.com/wp-content/uploads/2025/05/logpoint-santexpo-2025-500x383.webp)

![[🇫🇷 WEBINAIRE] – Je découvre Logpoint après Forum InCyber 2025](https://www.logpoint.com/wp-content/uploads/2025/03/webinaire-forum-incyber-2025-500x383.jpg)