Sécurisez votre entreprise manufacturière contre les cybermenaces

L’interconnectivité a été l’un des principaux piliers du secteur manufacturier moderne, entraînant des transformations massives et créant des opportunités incroyables. Mais ces progrès s’accompagnent de nouveaux défis.

L’interconnectivité offre aux acteurs malveillants une zone d’attaque plus vaste et un accès plus large pour exploiter votre infrastructure à la recherche d’informations précieuses. Avec l’Internet des Objets (IoT) qui connecte les appareils non seulement les uns aux autres mais aussi à Internet, garder ces menaces à distance devient une priorité absolue.

Se conformer à la directive NIS2 avec Logpoint

La directive NIS2 entre en vigueur et vise à renforcer la protection des infrastructures critiques de l’UE contre les cybermenaces. Elle introduit des exigences en matière de sécurité plus strictes, des obligations de déclaration et une nécessité de mise en œuvre pour un plus grand nombre de secteurs. L’incapacité à se conformer à la directive pourra entraîner des amendes allant jusqu’à 2 % du chiffre d’affaires global.

Menaces

La plupart des attaques contre les entreprises manufacturières sont ciblées et rarement des actes aléatoires de cyber-vandalisme. L’intention est le plus souvent de voler votre propriété intellectuelle.

Même si les menaces rôdent certainement en dehors de votre infrastructure, il est tout aussi important d’identifier les abus de privilèges grâce auxquels vos employés tentent d’exfiltrer vos données sensibles et à forte valeur. Dans 61% de toutes les failles de sécurité, des identifiants valides étaient impliqués. Les attaques internes (provenant d’insiders) peuvent être difficiles à identifier car les contrôles de sécurité établis ne s’appliquent pas ou peuvent être facilement contournés

POURQUOI LOGPOINT :

Ne laissez aucune faille vous échapper

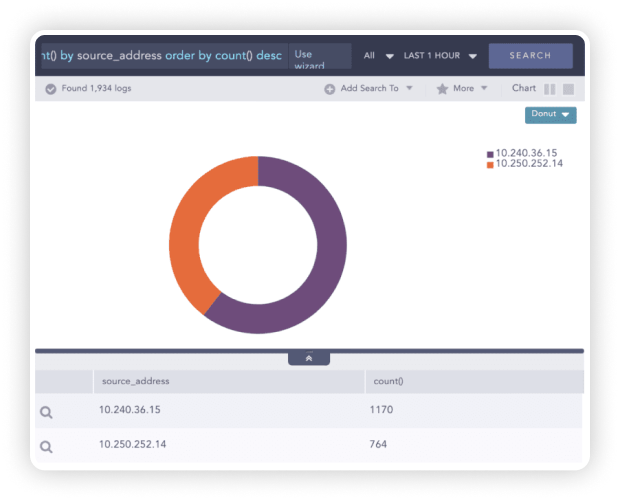

Logpoint assure une surveillance de bout en bout au niveau de l’ensemble de votre infrastructure et signale de manière transparente les schémas suspects, en temps réel. Nos tableaux de bord intuitifs offrent un aperçu global, quelle que soit l’étendue de votre paysage IT ou la densité de vos données.

Détecter les cyber-infiltrations et les exfiltrations peut prendre du temps et demander beaucoup de travail. Gagnez du temps grâce à l’automatisation et assurez-vous qu’aucune faille ne vous aura échappé.

POURQUOI LOGPOINT :

Détecter et répondre efficacement aux problèmes compromettant la sécurité de vos systèmes

Les listes dynamiques collectent et stockent des valeurs spécifiques à partir d’événements, permettant ainsi des mises à jour dynamiques par le biais de messages de log. En permettant aux analystes de définir des listes et des tableaux dynamiques, les entreprises peuvent réduire le MTTD et réagir plus efficacement aux menaces.

POURQUOI LOGPOINT :

Détectez les signes précurseurs d’une potentielle violation grâce aux analyses avancées.

Logpoint aide les analystes en sécurité à détecter des comportements suspects en temps réel grâce à des analyses puissantes. En utilisant une corrélation avancée au niveau de diverses sources de données, nous pouvons détecter des comportements anormaux qui passent habituellement inaperçus.

Les listes dynamiques peuvent être utilisées pour effectuer des corrélations avancées afin d’identifier les exploitations potentielles d’une vulnérabilité par une source de menace.

POURQUOI LOGPOINT :

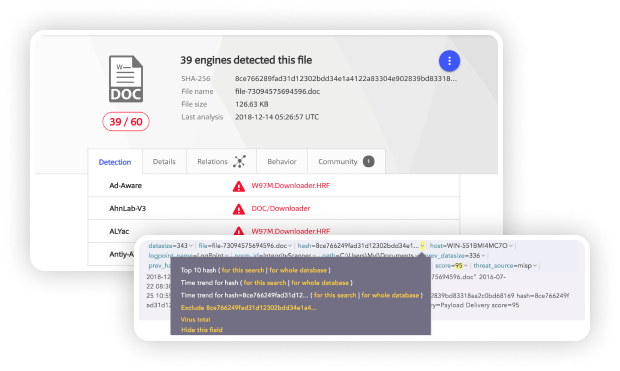

Identification des indicateurs de menace associés à une charge virale de malware active

Le FIM de Logpoint est un outil efficace pour surveiller la création de nouveaux fichiers ou la modification de l’extension d’un fichier indiquant l’exécution d’une charge virale malveillante. La valeur de hachage donnée par le Moniteur d’Intégrité (IntegrityMonitor) peut être comparée à la base de données Virus total, identifiant ainsi la menace associée.

Cas d’usage :

Comment Logpoint aide Engelbert Strauss à garder une longueur d’avance en matière de cybersécurité et à surveiller les anomalies dans l’infrastructure IT ?

L’entreprise allemande de vêtements de travail Engelbert Strauss utilise Logpoint pour collecter et analyser les logs d’une infrastructure IT diversifiée. La solution Logpoint SIEM offre au service informatique une vue d’ensemble centralisée, l’aide à garder le contrôle et à répondre en temps réel aux cybermenaces potentielles.

L’utilisation de Logpoint change fondamentalement la manière avec laquelle vous travaillez avec les données de log au sein de votre infrastructure. Avec Logpoint, ces données deviennent un outil utile. Elles nous permettent de prendre le contrôle et d’obtenir un résultat significatif et constant, nous permettant ainsi de détecter les problèmes potentiels et de réagir rapidement et avant que ces derniers ne se transforment en véritable menace.

Tenez-vous au courant de l’actualité

Le blog de Logpoint !