Cybersécurité pour les organismes de soins et les entreprises pharmaceutiques

Protection des données de patients

Les organismes de soins et les entreprises pharmaceutiques sont particulièrement vulnérables et ciblés par les cyberattaques, car ils possèdent une mine d’informations et de renseignements à forte valeur marchande. Les données ciblées relatives aux patients comprennent des informations de santé (PHI : Protected Health Information), des informations financières comme les numéros de carte de crédit et de compte bancaire, des informations personnellement identifiables (PII) comme les numéros de sécurité sociale, et enfin la propriété intellectuelle liée à la recherche et à l’innovation médicales.

La protection des données sensibles contre toute utilisation abusive est essentielle pour répondre aux exigences du RGPD et garantir la conformité.

Se conformer à la directive NIS2 avec Logpoint

La directive NIS2 entre en vigueur et vise à renforcer la protection des infrastructures critiques de l’UE contre les cybermenaces. Elle introduit des exigences en matière de sécurité plus strictes, des obligations de déclaration et une nécessité de mise en œuvre pour un plus grand nombre de secteurs. L’incapacité à se conformer à la directive pourra entraîner des amendes allant jusqu’à 2 % du chiffre d’affaires global.

Pourquoi Logpoint ?

Le secteur de la santé et l’industrie pharmaceutique sont fortement numérisés et utilisent un large éventail d’applications et de systèmes propriétaires pour gérer les opérations quotidiennes. Par exemple, les systèmes d’information hospitaliers spécialisés tels que les systèmes DPI (Dossier Patient Informatisé), les systèmes d’aide à la gestion des pratiques, les systèmes informatisés de saisie des commandes, le système de stockage des fichiers, sans oublier les milliers de dispositifs qui composent l’espace des objets connectés (IoT), doivent également être protégés.

Il est difficile d’obtenir une visibilité complète sur les menaces et une compréhension contextuelle dans un paysage complexe. Le Converged SIEM est une plateforme de gestion unifiée des menaces qui vous aide à collecter, analyser et répondre efficacement aux cybermenaces au niveau de l’ensemble de vos systèmes, à partir d’une seule et même console.

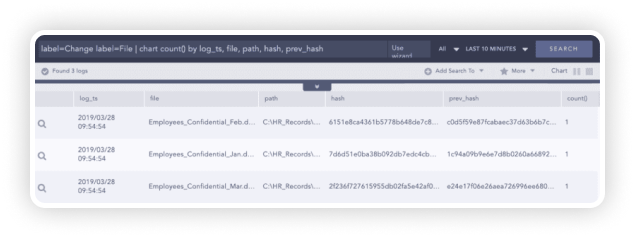

Surveillance de l’intégrité des fichiers (FIM : File Integrity Monitoring)

Surveillance de l’intégrité des fichiers (FIM : File Integrity Monitoring)

Être en conformité avec le HIPAA est une tâche complexe, mais la maintenir peut souvent être encore plus fastidieux. Le FIM natif de Logpoint calcule la valeur de hachage des fichiers, avant et après les modifications qui ont pu être apportées. Ainsi, vous gardez toujours le contrôle de vos actifs sensibles et êtes alerté dès qu’un nouveau répertoire ou fichier est créé, supprimé, renommé ou modifié au niveau de son contenu. De plus, le FIM surveille également toute création ou suppression de fichiers et répertoires.

Détection de l’accès aux systèmes

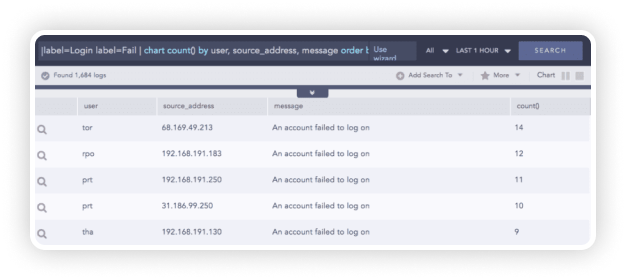

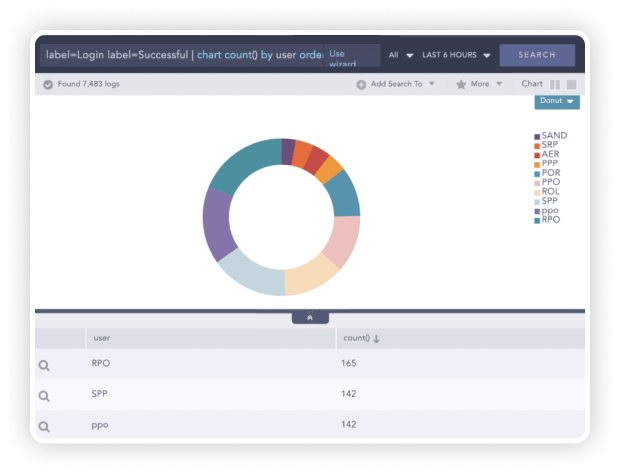

Avec Logpoint, vous pouvez facilement détecter les utilisateurs et les systèmes qui accèdent à d’autres systèmes, et obtenir aussi d’autres informations contextuelles importantes telles que les actions effectuées, le statut final ou bien les autres entités utilisées, comme par exemple les adresses IP. La surveillance du contrôle d’accès permet de vérifier les utilisateurs qui consultent les systèmes et les ressources. Logpoint peut détecter des activités telles que les connexions ayant échoué ou réussi, les diverses tentatives de connexion, les utilisateurs verrouillés ou déverrouillés. Découvrez d’autres cas d’usage ici.

Contrôle d’authentification et de transmission

Logpoint détecte automatiquement les activités telles que les communications par email, HTTPS ou VPN pour faciliter l’audit des contrôles de transmission. De par sa conception, Logpoint applique un contrôle d’authentification et de transmission pour la sécurité des données, maintenu localement dans Logpoint ou par le biais d’un serveur d’authentification à distance tel que le LDAP et Radius. De même, pour les contrôles de transmission, Logpoint utilise des canaux de communication sécurisés pour l’interaction entre un objet externe et une instance Logpoint ou bien entre plusieurs instances Logpoint.

Cas d’usage :

Logpoint pour la région Värmland

Avec Logpoint, la Région Värmland a :

- garanti la protection de l’intégrité du patient.

- réduit les faux positifs.

- respecté les exigences en matière de conformité avec la Swedish Patient Data Act.

En enregistrant (logging) les consultations de dossiers médicaux, Logpoint a aidé la région de Värmland à garantir la protection des données des patients et à fournir un rapport détaillé contenant les consultations avec une absence de relations de soins.

La force de la solution Logpoint est que nous ne perdons plus de temps à investiguer les faux positifs et nous vérifions ainsi tous les logs. Pas seulement des logs choisis au hasard. De cette façon, nous nous conformons aux exigences légales en matière d’audit efficace des logs.

Tenez-vous au courant de l’actualité

Le blog de Logpoint !