Par Ivan Vinogradov, Solution Architect, et Bhabesh Rai, Associate Security Analytics Engineer, LogPoint

Une publication récente de la CISA (Cybersecurity and Infrastructure Security Agency) a regroupé un ensemble de vulnérabilités parmi les plus exploitées entre 2016 et 2020. La liste des vulnérabilités comprenait des descriptions détaillées, des indicateurs de compromission (IOC), des identifiants CVE (Common Vulnerabilities and Exposures) et leurs mitigations. Même si aucune nouvelle menace n’est mentionnée dans la publication de la CISA, elle fournit des informations précieuses concernant les domaines à prioriser et les éléments à traiter le plus rapidement possible. Sur la base des conclusions de la CISA, LogPoint a mis en œuvre un ensemble de solutions pour aider les entreprises à traiter ces vulnérabilités.

Les principales vulnérabilités mentionnées par la CISA ont les codes CVE suivants ::

- CVE-2017-11882

- CVE-2017-0199

- CVE-2017-5638

- CVE-2012-0158

- CVE-2019-0604

- CVE-2017-0143

- CVE-2018-4878

- CVE-2017-8759

- CVE-2015-1641

- CVE-2018-7600

- CVE-2019-11510

- CVE-2019-19781

Etant donné l’année qui apparait dans ces identifiants, il est clair qu’aucun des problèmes n’est nouveau. Il est en effet courant que des acteurs malveillants profitent des mêmes vulnérabilités en recherchant la facilité et en évitant les approches trop compliquées et non testées. Ces derniers réutilisent donc volontiers les mêmes vulnérabilités, car les entreprises hésitent à mettre fréquemment à jour les logiciels et à déployer de nouvelles technologies en raison du coût. Il est difficile de quantifier le risque lié à la mise à jour d’une technologie par rapport aux coûts réels nécessaires pour maintenir et remplacer les solutions existantes.

La réponse de LogPoint aux conclusions de la CISA

Pour vous aider à traiter les vulnérabilités mentionnées par la CISA, LogPoint a développé trois axes de vigilance pour mieux appréhender ces vulnérabilités.

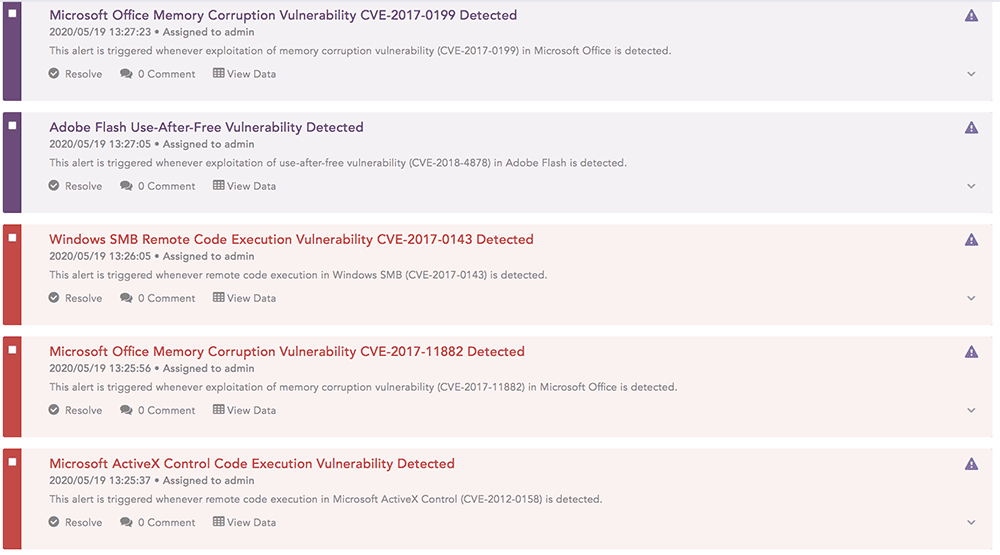

- Un ensemble de règles d’alerte adaptées à la détection des techniques utilisées par les acteurs malveillants, que nous avons vérifiées avec nos alertes existantes.

- Des tableaux de bord personnalisés qui offrent une surveillance des menaces en temps réel.

- Une approche basée sur ATT&CK, dans laquelle nous avons mappé chacune des alertes en les connectant à des domaines, techniques et tactiques spécifiques répertoriés par MITRE pour aider les entreprises à relier les vulnérabilités à leur stratégie en matière de sécurité globale.

LogPoint a développé 15 nouvelles requêtes et cinq nouveaux tableaux de bord pour traiter ces vulnérabilités. Vous pouvez lire la suite de cet article pour obtenir davantage d’explication sur les requêtes et la logique derrière chacune d’entre elles.

Les requêtes de détection générale

Parmi les nouvelles requêtes, trois sont dédiées aux détections générales qui traitent plusieurs vulnérabilités à la fois. La première est la plus simple et détecte la reconnaissance automatisée des CVE par d’autres solutions, surtout la gestion des vulnérabilités, dont les données sont requises pour que cette requête fonctionne. Plus important encore, la requête peut fonctionner comme un excellent correctif de première nécessité pour obtenir au moins une visibilité de surface la plus élémentaire sur la présence des vulnérabilités.

La requête est la suivante :

norm_id=VulnerabilityManagement cve_id IN MOST_EXPLOITABLE_CVE

où «MOST_EXPLOITABLE_CVE» doit contenir la liste des identifiants des vulnérabilité CVE. La prochaine alerte approfondit la détection, utilisant cette fois des informations réelles et la reconnaissance des IOC. Si des IOC sont disponibles, l’alerte peut fonctionner pour les détecter dans les logs correspondants qui sont transmis à LogPoint. Pour rechercher des éléments spécifiques qui indiqueraient que des acteurs malveillants exploitent effectivement des vulnérabilités, utilisez la requête suivante :

norm_id=* (url IN MOST_EXPLOITABLE_DOMAINS OR domain IN MOST_EXPLOITABLE_DOMAINS OR hash IN MOST_EXPLOITABLE_HASHES) host=*

où les caractères en majuscules sont des listes contenant des IOC. Notez que la requête nécessite que vous disposiez de renseignements sur les menaces et que vous vous connectiez à partir de nombreuses sources différentes, comme les pare-feu, les serveurs Web, Sysmon et l’antivirus. De plus, la requête nécessite un niveau de base en matière de renseignements sur les menaces tels que les hachages, les domaines malveillants, les adresses email, etc. Si vous en manquez, ils sont disponibles en open source, à partir du site Web de LogPoint ou du framework MITRE. La dernière requête de détection générale vous aide à repérer les caractéristiques de communication de type CnC (Command and Control) concernant les acteurs malveillants mentionnés dans le rapport CISA.

norm_id=* (destination_address in MOST_EXPLOITABLE_IPS OR receiver IN MOST_EXPLOITABLE_EMAILS) | process eval("IoC=if(receiver) {return "CnC using email communication"}) | process eval("IoC=if(destination_address) {return "CnC using traffic connection"}) | rename source_address as source, destination_address as destination, sender as source, receiver as destination

Pour utiliser cette requête, l’analyste ou tout autre personnel technique compétent doit avoir une bonne compréhension de la topologie du réseau local, ainsi que du comportement de l’environnement et des flux de données. Les ensembles de données capitalisés doivent être basés sur la connaissance de vos propres ressources, et même si vous ne pouvez pas mitiger les vulnérabilités immédiatement, vous pourriez être en mesure d’introduire un niveau de surveillance plus élevé pour les systèmes vulnérables. La requête est également basée sur l’hypothèse que le CnC sera opérationnel au niveau de certains canaux. Encore une fois, tous les cas d’utilisation ne seront pas nécessairement concernés, mais cette approche permet d’améliorer de manière significative votre posture en matière de sécurité tout en n’utilisant aucune ressource externe, uniquement le serveur de messagerie interne et les logs du pare-feu.

Les requêtes pour rechercher l’exploitation de vulnérabilités spécifiques

Nous allons maintenant passer en revue les requêtes qui vous aideront à rechercher des signes d’exploitation de vulnérabilités spécifiques. Les requêtes sont applicables à la surveillance, mais nous vous conseillons de développer un effort en matière de chasse aux menaces, même s’il n’est que temporaire. Vous pouvez utiliser les requêtes dédiées à la recherche de menaces jusqu’à ce que vous puissiez traiter les vulnérabilités à un niveau plus fondamental.

La mitigation que nous proposons pour CVE-2019-0604, SharePoint Remote Execution, est la suivante :

norm_id=* request_method=GET url='*layouts*picker.aspx*'

et tire parti des renseignements concernant l’utilisation classique de cet exploit. Il ne nécessite, au minimum, que les logs d’un serveur proxy.

Vient ensuite la requête qui détecte une traversée au niveau du VPN Citrix ADC : CVE-2019-19781. Elle repose essentiellement sur une surveillance plus étroite de l’activité qui peut parfois paraître normale :

norm_id=* label=Access resource IN ['*vpns*', '*/../*']

Notez que les exigences de journalisation sont spécifiquement les logs d’accès Apache de Citrix ADC. Si vous obtenez des résultats que vous percevez comme peu utiles, vous devez concentrer la requête sur ce type de logs et voir ensuite si le résultat s’améliore.

La prochaine vulnérabilité, CVE-2019-11510, exploite Pulse Secure, qui n’est souvent pas mise à jour en raison de la complexité et des complications potentielles qui découlent des modifications apportées au logiciel du centre de données. De toute évidence, la requête nécessite que vous ayez une couverture en matière de journalisation de toutes les ressources Pulse Secure que vous pouvez avoir dans l’environnement.

norm_id=* url IN ['*dana*guacamole*', '*lmdb*data.mdb*', '*data*mtmp/system*']

CVE-2018-7600 concerne une exécution de code arbitraire dans Drupal. Ce type d’attaque est également souvent observé dans d’autres systèmes de gestion de contenu, tels que WordPress. L’attaque est souvent due à l’incapacité de l’hébergeur à configurer correctement le système ou à son manque de volonté de le maintenir et de le mettre à jour. Ce type d’attaque continue à être largement utilisé étant donné l’importante quantité d’informations disponible à son sujet. Afin de mitiger cette attaque à l’aide de LogPoint, veuillez utiliser la requête suivante :

norm_id=* label=Access request_method=POST resource='*ajax_form*drupal*ajax*'

Les logs du serveur Web de Drupal sont requis pour la requête. Notez que les résultats pourront comporter un bruit important en fonction de l’activité, donc les politiques de réglage standard devront être appliquées si nécessaire pour tirer parti de cette requête.

La corruption de mémoire de Microsoft Office, CVE-2017-11882, est la première d’une longue série de vulnérabilités qui ont été introduites et qui perdurent du fait de la présence de produits Microsoft Office obsolètes sur le réseau. La seule mitigation fiable de cette vulnérabilité et d’autres vulnérabilités de ce type est l’installation de correctifs, non seulement dans ce cas isolé, mais aussi de manière générale. Si vous ne pouvez pas le faire, mais que vous disposez de LogPoint, vous pouvez utiliser la requête suivante :

norm_id=WindowsSysmon label="Process" label=Create parent_image='*EQNEDT32.EXE' parent_command='*EQNEDT32.EXE*-Embedding' image='*.exe'

pour détecter cette CVE en particulier. Nous devons souligner que les logs Sysmon sont requis pour la détection de la requête et de toutes les autres vulnérabilités Microsoft répertoriées dans cet article.

CVE-2017-5638 est une vulnérabilité Apache qui permet à un attaquant d’exécuter du code à distance. Cette vulnérabilité est généralement utilisée pour obtenir un premier accès à l’environnement de la victime. Les logs Apache Tomcat sont nécessaires pour que la requête fonctionne correctement :

norm_id=ApacheTomcatServer label=Content label=Invalid content_type='*multipart/form-data*#cmd=*'

CVE-2015-1641 est une vulnérabilité dans Microsoft Office, qui s’avère être la deuxième vulnérabilité dans MS Office basée sur une corruption de mémoire. Elle concerne une large gamme de produits Office, de 2007 à 2013, et s’étend de Word aux applications Web en passant par les serveurs SharePoint.

norm_id=WindowsSysmon label=Image label=Load source_image IN ['*WINWORD.exe', '*EXCEL.exe'] image='*MSVCR71.DLL'

La détection de CVE-2017-0199 nécessite l’accès à au moins un inventaire élémentaire de vos actifs, et de préférence aux données d’analyse de cette vulnérabilité, car elle repose sur une liste contenant les IP les plus exploitables.

norm_id=WindowsSysmon label=Network label=Connection image='*WINWORD.exe' destination_address IN MOST_EXPLOITABLE_IPS

CVE-2017-8759 est une vulnérabilité d’exécution de code à distance au niveau du framework .NET qui apparaît par intermittence entre les versions 2.0 et 4.7 du framework. Nous nous attendons à ce que cette vulnérabilité apparaisse également dans les futures versions, de sorte que l’entreprise concerné tirera très probablement parti de la requête ci-dessous en tant qu’élément de base intégré de manière permanente à l’environnement, quel que soit le niveau de maturité des politiques globales de correction.

norm_id=WindowsSysmon label="Process" label=Create parent_image='*WINWORD.exe' parent_command='*.rtf*' image='*csc.exe'

Une autre vulnérabilité repose sur le désormais tristement célèbre Adobe Flash. Le logiciel semble être sur le point d’être complètement arrêté, mais si vous en avez encore besoin, nous vous recommandons de le corriger. Sinon, vous pouvez dès maintenant le supprimer et interdire son installation et son utilisation au niveau de l’entreprise dans son ensemble. Pour surveiller la vulnérabilité CVE-2018-4878 dans LogPoint, utilisez la requête suivante :

norm_id=WindowsSysmon label=Image label=Load source_image in ["*winword.exe", "*excel.exe"] image='*Flash32*.ocx'

Comme pour les vulnérabilités de Microsoft, les entreprises devront déployer une version de Sysmon.

Windows SMB est une source de vulnérabilité relativement bien connue et CVE-2017-0143 a utilisé de longue date une méthode pour l’exploiter avec comme objectif de se déplacer latéralement au sein du réseau. La requête suivante recherche cette vulnérabilité dans LogPoint et, encore une fois, elle implique que vous ayez une idée des adresses IP les plus susceptibles d’être la cible de cet exploit, du moins dans les premières phases de la compromission.

norm_id=WindowsSysmon label=Detect label=Network label=Connection destination_port=445 rule=SMB source_address IN MOST_EXPLOITABLE_IPS

Enfin, nous avons une vulnérabilité d’exécution de code à distance ActiveX, CVE-2012-0158, qui, comme on peut le constater à partir du numéro de la CVE, s’avère être plutôt ancienne et activement exploitée par des acteurs largement connus, tels que Dridex. La vulnérabilité cible les produits Microsoft remontants à 2003, ce qui est surprenant étant donné que la publication CISA était censée se limiter aux années 2016-2020. D’une certaine manière, la vulnérabilité ActiveX illustre bien pourquoi la stratégie d’installation des correctifs est considérée comme essentielle à la sécurité d’une entreprise. Jusqu’à ce qu’une stratégie de correction soit développée et implémentée, vous pouvez utiliser la requête suivante pour corriger rapidement un problème :

norm_id=WindowsSysmon label=Key label="Map" label=Registry target_object='*Software\Microsoft\Office*Resiliency'

Utilisation de MITRE ATT&CK pour mitiger les risques

Prochainement, lorsque LogPoint déploiera l’ensemble des améliorations ci-dessus, avec un mapping MITRE ATT&CK complet, vous pourrez très rapidement atteindre vos objectifs en termes de mitigation des risques. De plus, les alertes prédéfinies seront fournies avec des renseignements sur les menaces et des tests de scénarios pour s’assurer que les problèmes soient résolus correctement en accord avec les capacités globales de LogPoint par défaut.

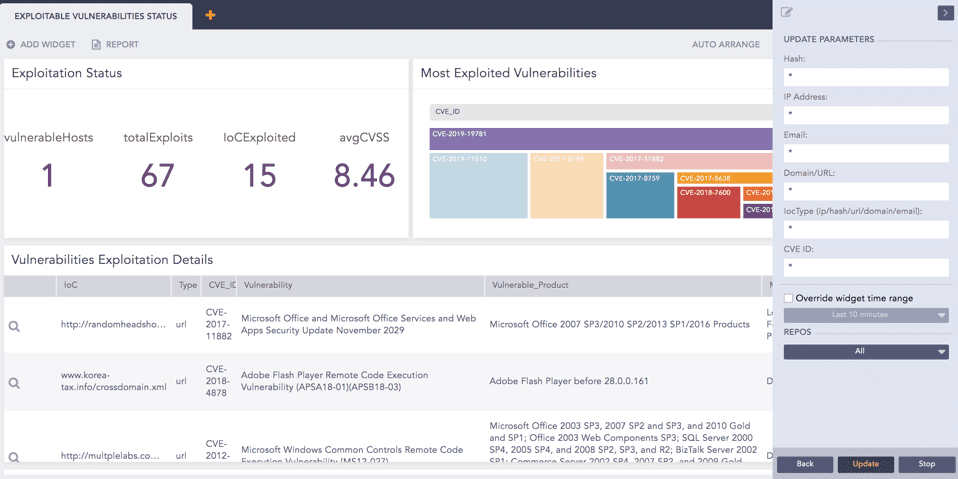

Un exemple d’alertes LogPoint dans la version à venir

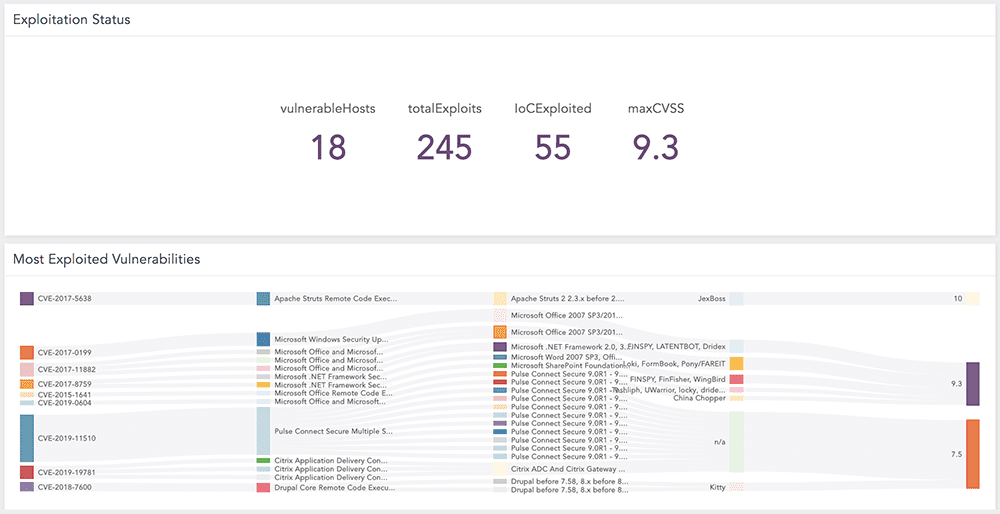

De plus, nous déployons une représentation graphique des menaces, afin d’avoir une visibilité et une compréhension immédiates des vulnérabilités à un niveau plus global.

Un exemple de représentation graphique couvrant ces vulnérabilités.

Les exigences de journalisation sont vitales pour atteindre le meilleur niveau de détection

Une mise en garde importante est que la journalisation doit être configurée avec soin pour prendre en charge les requêtes ci-dessus. Pour vous aider à obtenir une couverture complète pour un ensemble de menaces, nous avons compilé les exigences en matière de journalisation.

- Logs Sysmon Windows (détectent l’installation d’exécutables malveillants ainsi que l’accès aux fichiers et comparent les valeurs de hachage).

- Logs antivirus (détectent la présence de fichiers/exécutables malveillants).

- Logs du serveur proxy/Web (détectent toute communication avec des ressources malveillantes).

- Logs du pare-feu (détectent la communication avec l’IP du serveur CnC).

- Logs du serveur de messagerie (détectent toute communication par email avec des attaquants malveillants connus).

- Données de renseignement sur les menaces (enrichissement).

- Données de gestion des vulnérabilités (détectent la présence de ces vulnérabilités).

La publication CISA est un outil précieux pour vous aider à hiérarchiser vos décisions en matière de sécurité. La liste des types de log ci-dessus et l’aperçu des requêtes peuvent servir de référence très pratique pour obtenir la configuration optimale et traiter rapidement les problèmes. Contactez LogPoint pour découvrir comment vous pouvez bénéficier d’autres mises à jour axées sur des événements de sécurité récents, critiques et pertinents, ainsi qu’un ensemble de protections existantes facile à comprendre et bien documenté.