Par Christian Have, LogPoint CTO

La mission de LogPoint est de «créer le meilleur SIEM au monde», où «créer» fait référence explicitement à notre mantra qui est d’accélérer la détection et la réponse. Tout au long de l’année écoulée, et dans les années à venir, nous avons aidé et continuerons d’accompagner les entreprises pour qu’elles puissent détecter et réagir plus rapidement que jamais. À l’avenir, il semble évident que sans une base solide en matière de cybersécurité, même les meilleurs outils n’aideront pas les entreprises à détecter ou à réagir plus rapidement.

Retour sur l’année 2020

En 2020, nous avons publié de nombreux articles expliquant comment détecter les malwares et les activités malveillantes au niveau des réseaux. Nous avons également lancé plusieurs fonctionnalités et améliorations en matière de produit, notamment une couverture de source UEBA plus importante, des capacités de détection améliorées pour le Cloud et la prise en charge du framework MITRE ATT&CK (sans oublier l’alignement de l’ensemble du catalogue de détection avec la taxonomie ATT&CK).

En plus des fonctionnalités de produit et des articles, nous avons élargi notre équipe ‘customer success’ au sein de LogPoint. Cette équipe facilite et accélère l’adoption par les clients de nouvelles fonctionnalités en les guidant et en leur proposant plus de contenu, comme la configuration des appareils et la documentation pour l’intégration de MITRE. Lorsque nos clients utilisent les dernières fonctionnalités, ils peuvent détecter et réagir plus rapidement aux attaques.

L’utilisation des dernières améliorations en matière de cybersécurité pour se protéger contre les attaques extérieures reste essentielle. Comme le mentionne la NSA dans son bilan annuel intitulé : NSA Cybersecurity 2020 year in review, de nombreux acteurs sont disposés et capables de lancer des cyber-opérations perturbatrices sur des infrastructures critiques, de mener une véritable guerre de désinformation et enfin de voler la propriété intellectuelle afin de faire progresser leurs économies et leurs armées. En détaillant davantage, le rapport d’investigation Verizon 2020 sur les violations de données révèle que les acteurs externes commettent 70% des attaques et que 86% de toutes les attaques sont motivées financièrement.

Quel que soit l’acteur malveillant que votre modèle de menace identifie comme étant prioritaire, accélérer la détection et la réponse reste indispensable. En effet, l’accélération est l’élément fondamental de votre défense. Nous constatons une amélioration au niveau de nos clients en matière de détection et contrôle des violations. Qu’il s’agisse des nombreuses attaques de ransomwares de haut niveau et à fort impact, de l’attention accrue portée sur la réglementation ou du fait que davantage de clients recherchent l’expertise et la capacité de détection des MSSP, la tendance est toujours là et reste la même : à savoir que les délais de détection et de réponse diminuent.

En route vers 2021

Dans notre équipe R&D, nous nous concentrons sur les étapes et les défis chronophages associés au triage et sur la compréhension des preuves associées à un incident donné. De même, nous développons une structure analytique qui couvre différentes capacités de détection et d’analyse afin de fusionner et condenser les observations, les alertes et les incidents. Nous introduirons ces capacités tout au long de 2021 et 2022. En s’extrayant de l’univers R&D et en regardant où se déplacent nos utilisateurs, nous sommes capables d’anticiper plusieurs tendances.

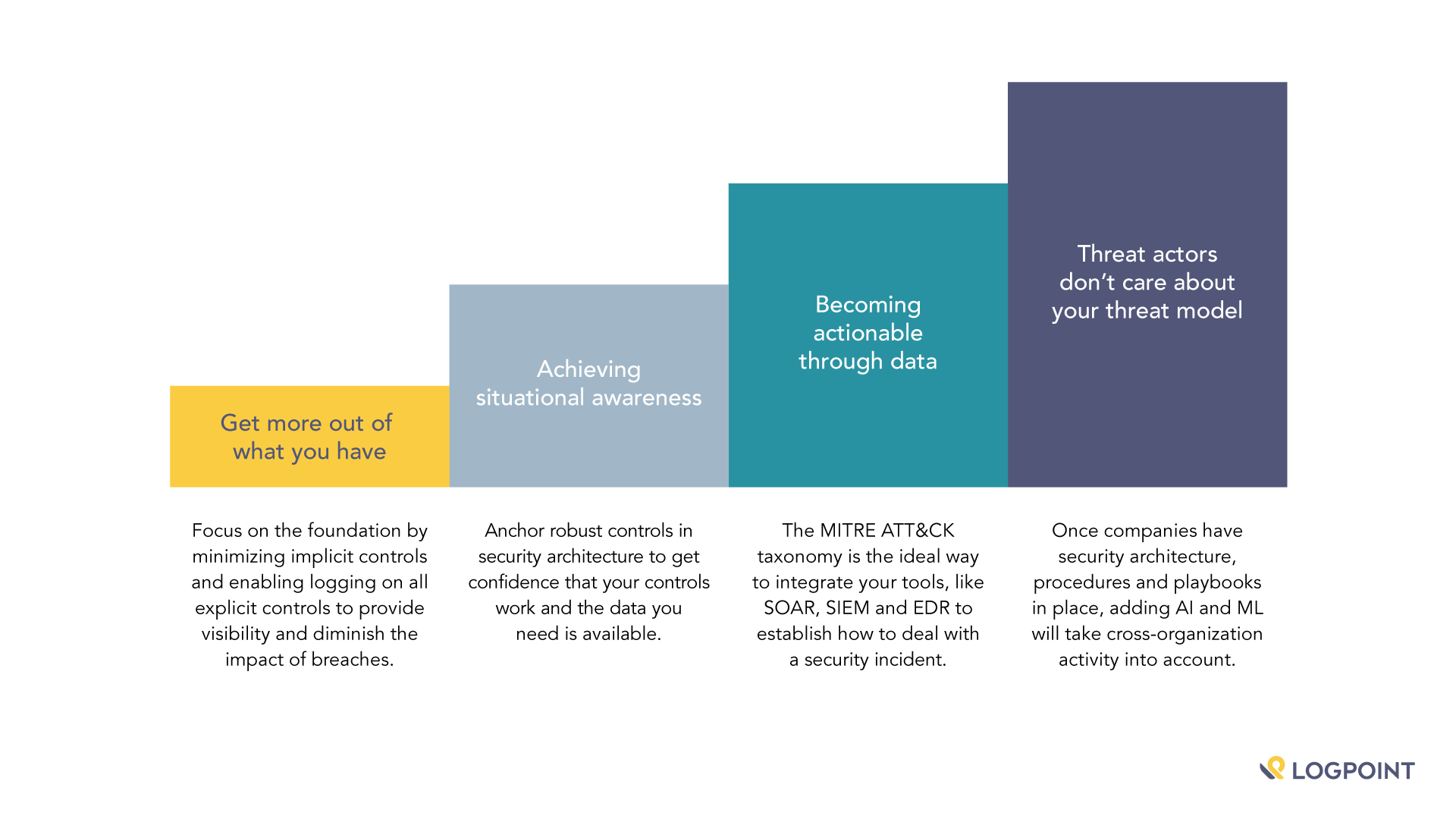

Exploitez au maximum vos capacités existantes

Commençons par définir le terme « rasoir » en cybersécurité : à savoir, la solution la moins sexy à un problème complexe est souvent la plus percutante. L’ajout de technologies de cybersécurité supplémentaires peut ajouter de la complexité et ne débouche pas forcément sur un système plus sûr. Aussi trivial que puisse paraître le Contrôle d’Accès Obligatoire (MAC : Mandatory Access Control), l’approche zero-trust connait un regain d’intérêt sous la forme d’un MAC revisité, et ce pour une bonne raison. En effet, la gestion du flux d’informations représente un ensemble de concepts fondamentaux mais encore sous-utilisé, qu’il s’agisse de s’assurer que les paquets ne puissent pas traverser les zones de sécurité du réseau sans passer par un pare-feu ou un produit d’inspection de contenu ou bien que les flux d’exécution soient correctement compris.

Se débarrasser des contrôles implicites et mettre en œuvre des contrôles explicites au niveau des paquets réseau ainsi que des comportements explicites des systèmes d’exploitation ou des applications diminue considérablement la probabilité ou l’impact des violations. L’activation de la journalisation au niveau des contrôles explicites fournit la visibilité sur les évènements en cours. Elle permet le suivi des performances au niveau de l’efficacité de l’architecture de sécurité dans son ensemble ainsi qu’un contrôle spécifique détaillé.

Conclusion : nous nous attendons à ce que davantage d’entreprises examinent attentivement leur architecture existante. Plutôt que de mettre en œuvre un grand nombre de nouvelles technologies, elles seront amenées à trouver des moyens d’adopter des mesures simples qui limiteront l’impact des violations.

Avoir conscience de la situation

Lorsqu’une alerte se déclenche, vous commencez alors le triage en tant qu’analyste en sécurité : faut-il une action immédiate, une action urgente ou une action retardée ?

Pour gérer efficacement une alerte, vous devez avoir confiance dans l’infrastructure, le périphérique responsable du déclenchement de l’alerte et enfin les données doivent effectivement être disponibles. Pour résumer, vous devez savoir que vos contrôles fonctionnent et que les données dont vous avez besoin seront accessibles.

Supposons que vous ayez votre « rasoir » de cybersécurité en place. Dans ce cas, vous n’aurez pas à vous soucier des faux positifs car les contrôles sont explicites et le trafic réseau débouche sur des proxys ou des pare-feu. De quoi avez-vous besoin pour assurer un triage efficace ?

Vous pourriez vous poser les questions suivantes :

- A quel modèle de risque avons-nous affaire ?

- À quel groupe de risque notre appareil, source de log, message de log, groupe d’utilisateurs, ID de technique ATT&CK appartiennent-ils ?

- Conseil de Pro : dans LogPoint, vous avez la possibilité de déployer automatiquement des listes statiques et dynamiques et de les référencer, de manière croisée, dans le cadre de la création de l’alerte.

- Avez-vous les preuves justificatives en votre possession pour trancher et prendre une décision ?

- L’UEBA a-t-il identifié comme malveillant un utilisateur ou une entité au niveau du réseau associé à l’alerte ?

- À quelle fréquence cette alerte s’est-elle déclenchée auparavant ?

- Pour cet utilisateur ?

- Pour cette IP ?

- Quelles autres alertes ont été déclenchées pour cet utilisateur, ou pour un autre utilisateur ou système ?

- Votre flux de Threat-Intel MISP ou STIX a-t-il signalé un message de log associé ?

- Votre infrastructure Windows a-t-elle utilisé Sysmon et une configuration organisée (curated configuration) ?

- Le système impliqué est-il en retard sur les mises à jour de sécurité ?

- Votre Malware Sandbox, EDR ou XDR a-t-il fourni des preuves justificatives ?

- À quel groupe de risque notre appareil, source de log, message de log, groupe d’utilisateurs, ID de technique ATT&CK appartiennent-ils ?

Après avoir répondu à toutes ces questions, il est évident que la technologie seule ne pourra pas tout résoudre. Vous devez d’abord mettre de l’ordre dans votre sécurité de base.

Conclusion : des contrôles robustes intégrés dans le cadre d’une architecture de cybersécurité permettront aux analystes de se concentrer sur l’essentiel : à savoir les modèles de risque et la collecte de preuves justificatives pour un triage efficace.

Devenir exploitable grâce aux données

La collecte de données télémétriques à partir des systèmes, la consommation de flux TI, l’enrichissement des données avec des informations contextuelles provenant des CMDB, de l’AD, de la gestion des vulnérabilités et des scores comportementaux des utilisateurs/entités sont des étapes essentielles pour faire face à un incident de sécurité.

Décider des actions et, par conséquent, du type de playbook ou du type d’intensification et de procédure d’organisation à invoquer est vital. Il est essentiel de veiller à ce que l’attention et la priorité appropriées soient bien mises en œuvre, et il est tout aussi essentiel de s’assurer que la classification et la remédiation soient elles aussi appropriées.

Les analystes doivent tenir compte de plusieurs facteurs pour la réponse et la remédiation :

- Quelle est la gravité de l’impact au stade actuel de la violation ?

- Un confinement minutieux est-il une approche faisable à ce stade ?

- Si vous utilisez une approche zero-trust, la compartimentation des services et la micro-segmentation, est-il alors possible de maîtriser la violation tout en permettant à la majeure partie de l’infrastructure de rester opérationnelle ?

- Avec la compréhension actuelle de la couverture de détection et de contrôle, avec une connaissance des TTP utilisées par l’acteur malveillant et avec une bonne compréhension des risques encourus, quelle est la probabilité de cibler la réponse de manière trop étroite ?

- Les personnes, les processus et la technologie sont-ils disponibles et testés afin d’automatiser et d’orchestrer ?

- Une fois les données d’événements, les données contextuelles, les données des acteurs malveillants et la connaissance de la situation actuelle, l’entreprise est-elle prête à potentiellement verrouiller des centaines de comptes, isoler les systèmes sur le réseau, valider l’intégrité des systèmes d’exploitation et des applications et, de manière contrôlée, amorcer un retour contrôlé à la normale au niveau des opérations ?

L’adoption d’outils d’orchestration et d’automatisation de la sécurité (SOAR : Security Orchestration, Automation and Response) semble prometteuse. Le SOAR aide les équipes de sécurité à automatiser les tâches répétitives à grande échelle, à orchestrer des séquences de tâches automatisées et à répondre via des règles et des boucles de rétroaction aux entrées des outils SIEM et EDR/NDR. Avec le framework MITRE ATT&CK, une taxonomie du comportement des acteurs malveillants permet à des technologies hétérogènes d’échanger des informations sur les TTP et la télémétrie. Nous voyons la taxonomie MITRE ATT&CK comme un moyen d’intégrer les outils SIEM, SOAR, EDR, NDR, Sandbox et IAM via des API ouvertes et bien définies.

Conclusion : pour pouvoir mettre en œuvre les capacités d’automatisation ou d’orchestration de la cybersécurité, les équipes de sécurité doivent affiner l’architecture et les contrôles de sécurité, ou bien courir le risque que les systèmes manquent ou n’agissent pas suffisamment correctement pour gérer la violation, donnant ainsi un faux sentiment de sécurité aux équipes qui s’appuient pourtant sur ces capacités.

Les acteurs malveillants ne se soucient pas de votre modèle de menace ou de votre complexité organisationnelle

Les attaquants évoluent selon un graphique et les défenseurs évoluent, quant à eux, via des solutions ponctuelles. Les acteurs malveillants utiliseront le moyen le plus simple d’atteindre une cible, dépensant le moins d’énergie et générant le moins de bruit possible. Ces derniers pourront atteindre leur but ou objectif de plusieurs façons différentes. Par conséquent, pour une entreprise, le retour sur investissement en matière de technologies de cybersécurité diminue relativement rapidement.

Par exemple, si votre entreprise utilise une plateforme EDR, l’acteur malveillant vous attaquera via cette plateforme ERP. En général, à mesure que le nombre de contrôles de sécurité augmente, la complexité, les coûts et la surface d’attaque étendue, qui reflètent ces nouveaux contrôles, augmente également, entraînant ainsi un gain net, en termes de sécurité, qui avoisine zéro.

Nous voyons également des solutions ponctuelles telles que l’approche zero-trust pour SAP et le Cloud, laquelle représente une véritable valeur pour les entreprises ayant des playbooks en ordre, des procédures de triage et des principes d’architecture de sécurité de base bien en place. Cependant, il existe de meilleurs endroits où investir et des moyens plus efficaces pour obtenir une visibilité globale.

Une surveillance continue des déploiements dans le Cloud, des plateformes ERP et CRM et des applications métier avec une détection spécifique des domaines, des alertes mappées ATT&CK ainsi qu’une gestion intégrée des incidents seront de bien meilleurs choix pour la plupart des entreprises que la simple utilisation de solutions ponctuelles. En fusionnant les données de ces applications et en utilisant les capacités ML et AI d’un SIEM, avec l’UEBA et le SOAR, non seulement les entreprises pourront utiliser, par exemple, l’UEBA sur les données du système ERP, mais aussi créer un graphique de détection qui prendra en compte l’activité du réseau, des endpoints et des applications.

Conclusion : le graphique d’attaque est réel, et les solutions ponctuelles ajoutent plus de complexité sans améliorer véritablement la cybersécurité au final, à moins que les bases et l’architecture ne soient fermement définies et correctement mises en œuvre.

Pour résumer : certes, vos outils vous aideront, mais vous serez toujours aux commandes !

En 2021, le secteur de la cybersécurité présentera l’automatisation et l’orchestration des incidents comme une panacée. L’automatisation et l’orchestration sont pertinentes, et nous voyons de plus en plus d’éditeurs ajouter ces capacités à des produits existants et nouveaux. Pour accélérer encore plus la détection et la réponse, ces produits affirmeront qu’ils utilisent le ML et l’IA pour réduire la charge de travail de l’analyste.

En observant où les décisions critiques sont prises pendant le triage et la réponse et en regardant comment la détection est réalisée, l’IA et le ML ont leur place sans aucun doute, tout comme l’automatisation. Mais les bases restent le point le plus important. Les équipes de cybersécurité doivent avoir l’assurance que la connaissance de la situation est complète, avec des informations contextuelles indiquant que les contrôles et les hypothèses formulées lors de la remédiation ciblent correctement les TTP.

Chez LogPoint, nous développons des capacités pour découvrir avec précision comment l’attaquant évolue sur le chemin de la moindre résistance. Nous offrons une visibilité quel que soit le chemin emprunté par l’attaque avec une détection et une investigation à chaque étape. C’est ce que nous appelons une détection et une réponse accélérées.