Sicherstellung der NIS2 Compliance mit Logpoint

Die NIS2-Richtlinie tritt in Kraft und zielt darauf ab, den Schutz kritischer Infrastrukturen in der EU vor Cyberbedrohungen zu verbessern. Sie führt strengere Sicherheitsanforderungen, Meldepflichten und Durchsetzungsanforderungen für eine breitere Palette von Sektoren ein. Bei Nichteinhaltung können Geldstrafen von bis zu 2% des weltweiten Umsatzes verhängt werden.

Compliance ist zeitaufwendig und teuer

Unterschiedliche Systeme in Ihrer IT-Umgebung erzeugen Protokolle in verschiedenen Formaten und an unterschiedlichen Orten, was die Einhaltung von Compliance-Anforderungen kostspielig und kompliziert macht. Doch die Kosten der Nichteinhaltung sind noch höher. Geldbußen, Rechtskosten und Reputationsschäden machen die Nichteinhaltung von Vorschriften fast dreimal so teuer wie die Kosten für die Einhaltung der Vorschriften.

Vereinfachen Sie die Einhaltung von Vorschriften mit zentraler

Sicherheitsplattform und integrierte Berichte

Einhaltung der Vorschriften demonstrieren

Dank der Unterstützung für alle wichtigen regulatorischen Bereiche ist es einfach, die Einhaltung der Vorschriften zu dokumentieren und nachzuweisen.

Verbessern Sie die Sicherheit Ihres Unternehmens

Sammeln und analysieren Sie Daten in einer zentralen Sicherheitsplattform, um die Ursache von Verstößen zu ermitteln.

Vorhersehbare Kosten für die Einhaltung der Vorschriften

Sofort verfügbare Unterstützung für alle wichtigen gesetzlichen Bereiche zu einem festen Preis, der sich mit der Nutzung nicht erhöht

SICHERHEITSANALYSTEN:

Automatisierte Erkennung und Analyse zur Einhaltung von Vorschriften

Logpoint bietet Compliance für alle wichtigen regulatorischen Bereiche, einschließlich Schrems II, HIPAA, GDPR, PCI-DSS und SOX. Mit zentraler Protokollierung und Berichterstattung erleichtert Logpoint die Einhaltung von Sicherheitsrichtlinien wie NIS2, CERT-In, SOC 2 Typ II und ISO27001.

Mit der konvergenten Plattform von Logpoint können Sie auch Zugriffsverletzungen, Datenlecks und den Missbrauch sensibler Daten in geschäftskritischen SAP-Systemen erkennen und verwalten.

SICHERHEITSANALYSTEN:

Verbessern Sie die Sicherheitslage in der gesamten Infrastruktur

Logpoint sammelt und analysiert Ereignisdaten, die von jedem Gerät, jeder Anwendung oder jedem Endpunkt innerhalb Ihrer Infrastruktur erzeugt werden, und kennzeichnet potenziell nicht konforme Aktionen sofort.

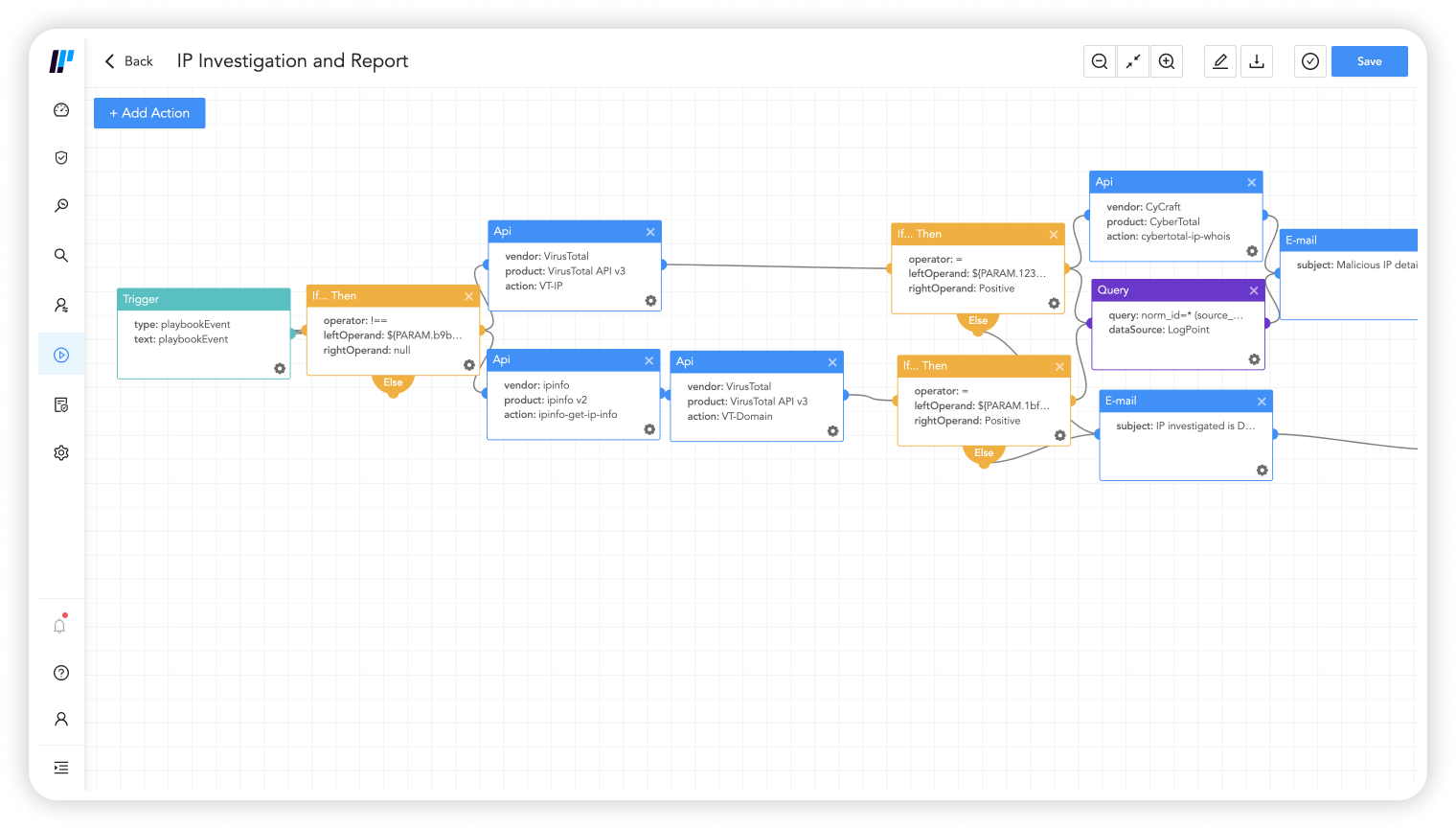

Mit Playbooks und Analysen in einer zentralen Plattform wird problematisches Verhalten schnell erkannt und die entsprechende Reaktion eingeleitet.

Es ist einfach, forensische Analysen und Untersuchungen durchzuführen, so dass Sie Beweise für die Einhaltung von Vorschriften vorlegen und die Ursache von Verstößen ermitteln können.

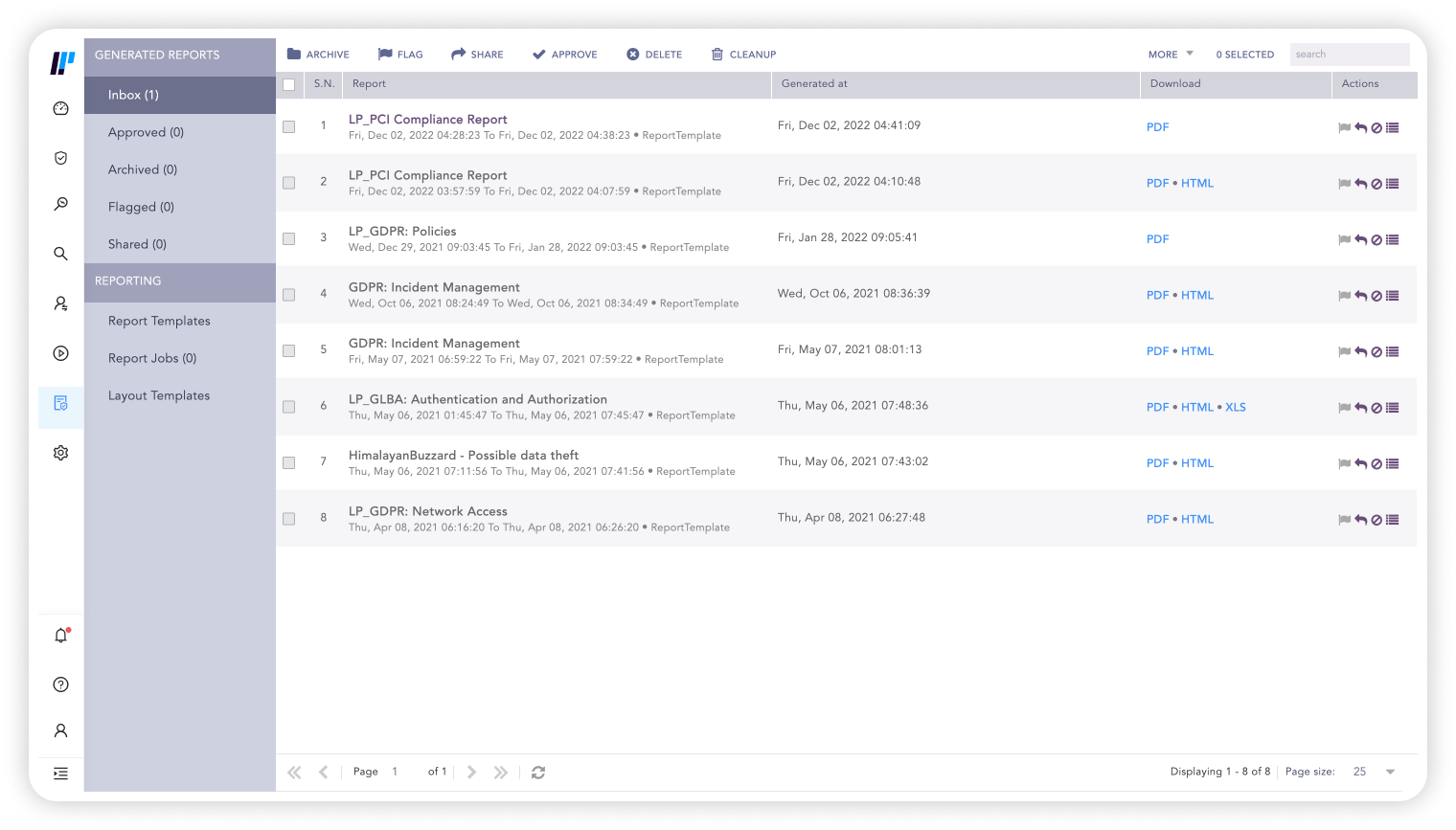

SICHERHEITSANALYSTEN:

Reduzieren Sie den manuellen Aufwand für die Einhaltung von Vorschriften

Automatisieren Sie die Einhaltung von Vorschriften mit sofort einsatzbereiten Berichten, Prüfprotokollen über alle Änderungen am System und historischen Analysen. Es ist ganz einfach, vollständige Vorfallsberichte zu erstellen und weiterzugeben. Erstellen Sie auch Ihre eigenen Berichte, um alle Compliance-Vorschriften zu erfüllen.

Unser integriertes Fallverwaltungssystem macht es einfach, die Untersuchung und Reaktion auf einen Compliance-Verstoß zu automatisieren und Berichte zu erstellen, um die Abhilfe von Vorfällen zu dokumentieren.

Unterm Strich können wir mit Logpoint die Einhaltung einer Vielzahl von Standards dokumentieren und gleichzeitig die Sicherheit erhöhen. Mit der SIEM-Lösung können wir unseren Kunden einen besseren Service und Support bieten.

Als Finanzdienstleistungsunternehmen ist es unerlässlich, dass wir jederzeit eine starke Sicherheitslage aufrechterhalten. Wir sind auch mit einer Vielzahl von Industriestandards wie PCIDSS, GDPR, SOC 2 und Punkt-zu-Punkt-Verschlüsselung konfrontiert. Durch den Einsatz von Logpoint können wir einen sehr detaillierten Überblick über unsere Protokolle behalten und jede ungewöhnliche Aktivität leicht identifizieren.

Lesen Sie das Neueste im

Logpoint Blog!