Mangelnde Sichtbarkeit macht es schwierig

um die Sicherheit des Unternehmens zu gewährleisten

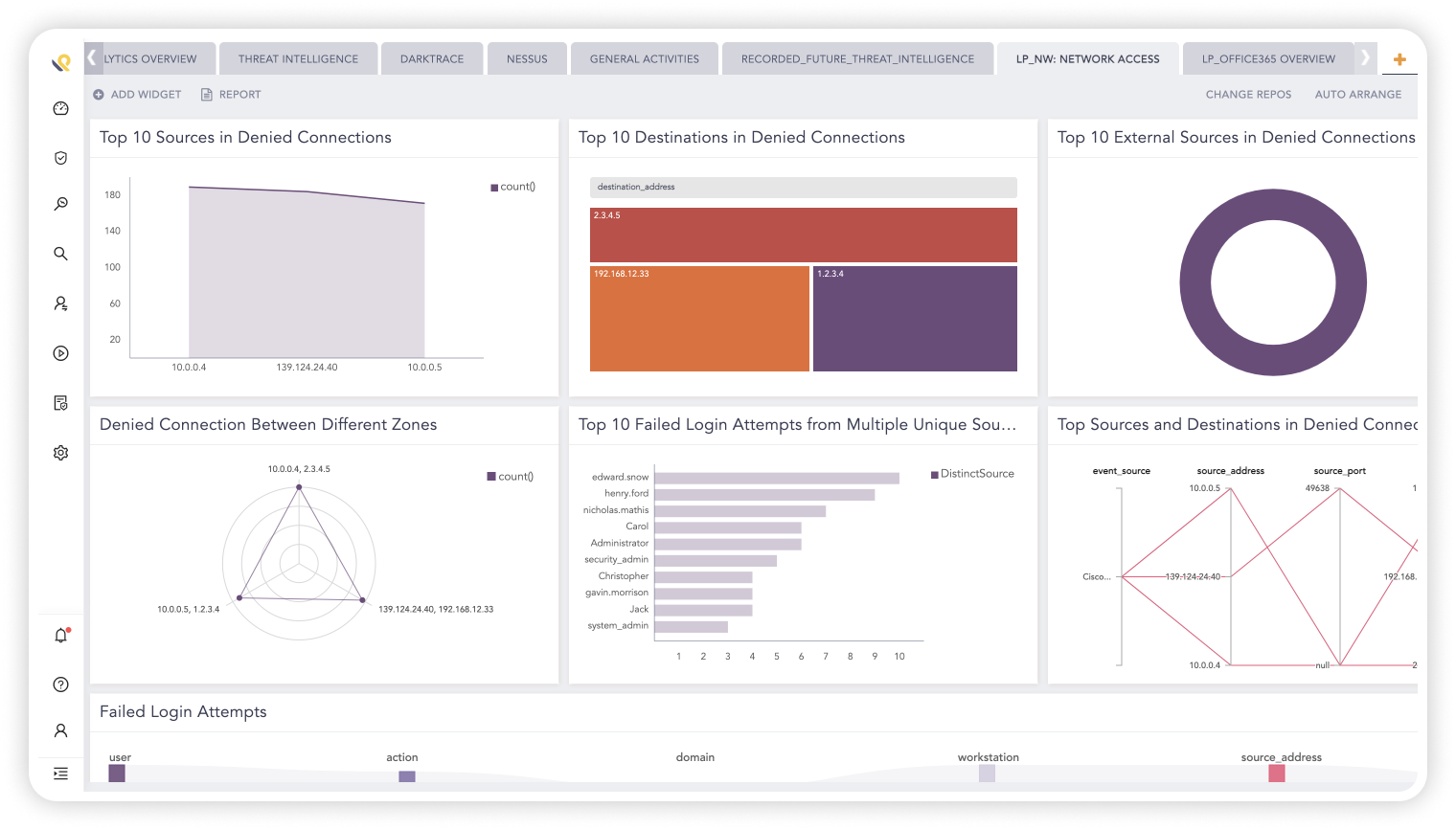

Ohne genaue und gründliche Transparenz ist es äußerst schwierig, gültige, sinnvolle Sicherheitsentscheidungen zu treffen und letztlich zu wissen, ob das Unternehmen sicher ist. Mangelnder Einblick in den Netzwerkverkehr und in Cloud-Umgebungen ist die häufigste Ursache für ineffektive Sicherheitsmaßnahmen.

Eine konvergierte Sicherheitsoperation

Plattform schützt das gesamte Unternehmen

Verbessern Sie die Effizienz im Internet

Einfache Integration mit Netzwerken, Servern und Cloud-Anwendungen, um Transparenz und Effizienz zu erreichen

Reduzieren Sie die Komplexität der Sicherheit

Zentralisierte Überwachung kombiniert mit Automatisierung, Workflows und Fallmanagement in einem einzigen Tool

Erhalten Sie die neueste Sicherheitsberichterstattung

Keine Notwendigkeit, die Lösung zu implementieren oder zu warten, so dass die neueste Sicherheitsabdeckung immer verfügbar ist

SICHERHEITSANALYSTEN:

Verschaffen Sie sich einen Überblick über den gesamten Tech-Stack, um Verteidigungsfähigkeiten aufzubauen.

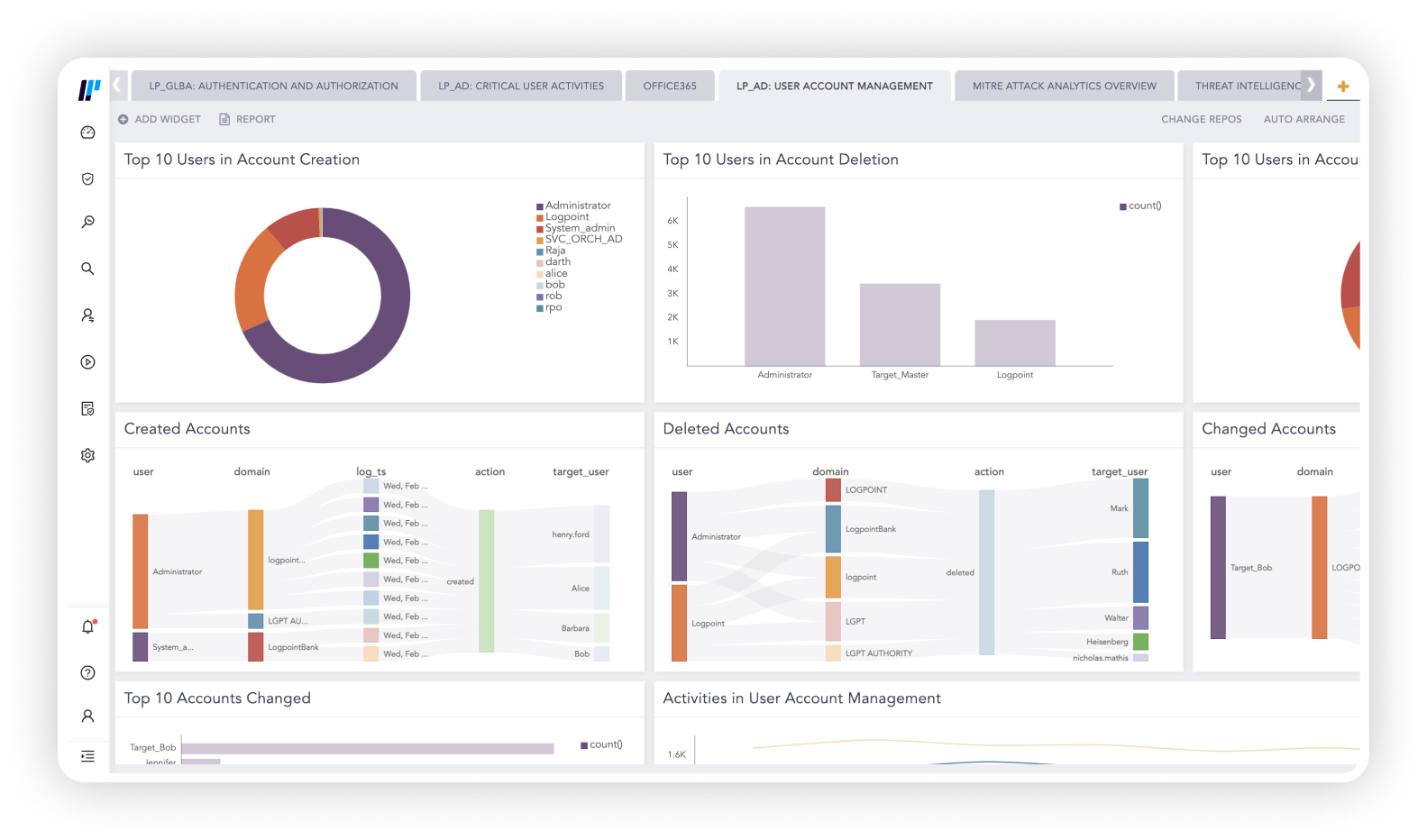

Mit einer konvergenten Plattform für Sicherheitsoperationen können Sie Telemetriedaten zusammenführen und Reaktionen über den gesamten Technologiebereich des Unternehmens hinweg automatisieren – von Clients, Servern, Netzwerksystemen, Cloud-Workloads und geschäftskritischen Anwendungen.

Mit einer einzigen Taxonomie garantieren wir, dass alle unsere Sicherheitslösungen zusammenarbeiten, und wir können die Integration von Drittanbietern sofort und mit geringem Aufwand für den Kunden bereitstellen.

SICHERHEITSANALYSTEN:

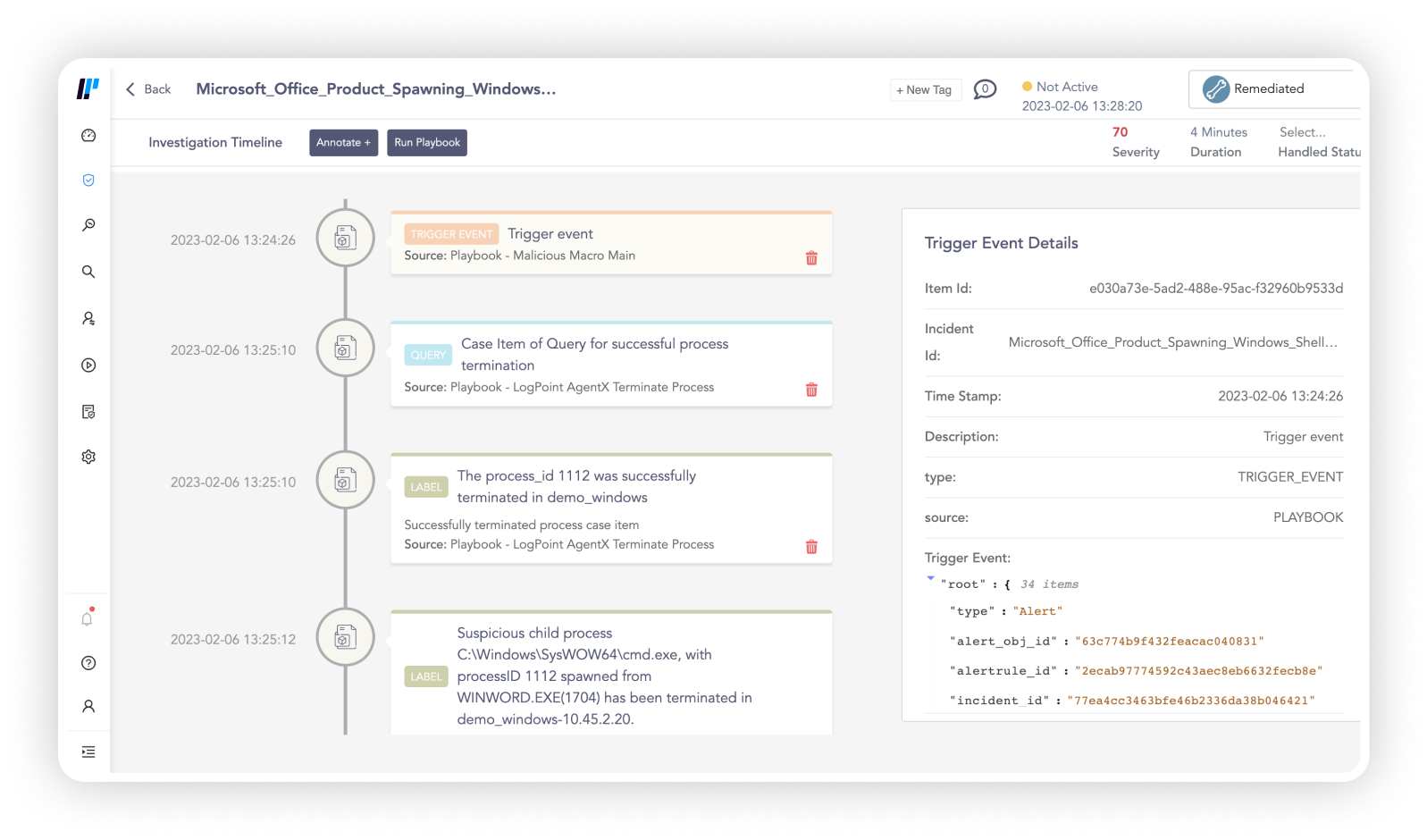

Verwalten Sie Cyber-Bedrohungen und reduzieren Sie Geschäftsrisiken

Unsere konvergente All-in-One-Plattform liefert alle notwendigen Daten zur Unterstützung der Sicherheitsergebnisse.

Logpoint zeigt hochwertige True Positives an, die einen Bedrohungskontext liefern, um die Effizienz der gesamten Sicherheitsinfrastruktur zu optimieren.

Mit ausgefeilter maschineller Lern- und Erkennungslogik fusionieren Sie schwache Signale und nutzen die Automatisierung, um kontextbezogene Informationen aus Bedrohungs- und Schwachstellenquellen bereitzustellen, um Cyberrisiken in der gesamten IT-Umgebung zu verwalten.

SICHERHEITSANALYSTEN:

Einfache und kostengünstige Wartung und Verwaltung

Da die Budgets für Cybersicherheit oft begrenzt sind, unterstützen wir Unternehmen bei der Einführung einer Cloud-First-Strategie mit unserer einfach zu verwaltenden SaaS-Plattform.

Beseitigen Sie die Probleme, die mit der Implementierung und Wartung einer fortschrittlichen Plattform für Sicherheitsoperationen verbunden sind, wie z.B. Bereitstellung, Architektur, Produktaktualisierungen und Wartung der Rechenzentrumsfunktionen, einschließlich der Speicherung.

Wir ziehen Protokolle von Endpunkt-Clients und Cloud-Anwendungen, insbesondere von Office365. Es ist unglaublich einfach, Office365-Protokolle in Logpoint zu integrieren, und es bietet oft eine einfachere Möglichkeit, nicht standardisierte Daten abzufragen als im nativen Office365-Administratorportal.

Logpoint SIEM ermöglicht es uns, den Zustand unserer Infrastruktur kontinuierlich zu überwachen und gibt Warnmeldungen aus, wenn etwas Ungewöhnliches passiert. Darüber hinaus bietet es uns die notwendigen Werkzeuge, um einen Vorfall genauer zu untersuchen und festzustellen, ob es sich um ein technisches Problem, einen Benutzerfehler oder eine tatsächliche Sicherheitsverletzung handelt.

Lesen Sie das Neueste über die

Logpoint Blog!