von Anish Bogati & Nilaa Maharjan, Logpoint Global Services & Security Research

Zusammenfassung

- LockBit gilt als die aktivste Ransomware und war im Vergleich zu anderen Ransomware-Varianten an den meisten Angriffen beteiligt.

- LockBit trat im September 2019 als Ransomware-as-a-Service (RaaS) auf.

- Seitdem hat sich LockBit 2.0 als Variante der ursprünglichen LockBit-Ransomware entwickelt.

- In dieser Zeit starteten die Cyberkriminellen auch mit dem Modell der doppelten Erpressung.

- Die Ransomware-Gruppierung nutzt derzeit den Namen LockBit 3.0 oder LockBit Black und zielt aktiv auf mehrere Branchen ab, vor allem auf Banken, Finanzdienstleistungen und Versicherungen (BFSI: Banking, Financial Services and Insurance).

- LockBit verhält sich ähnlich wie MegaCortex und LockerGoga: Die Ransomware verbreitet sich selbst, ist zielgerichtet und verwendet ähnliche Tools.

- Der größte Fall von LockBit betraf das Unternehmen Accenture im August 2021. Die Cyberkriminellen stahlen sechs Terabyte an Daten und forderten 50 Millionen US-Dollar Lösegeld.

- Die LockBit 3.0-Gruppierung kündigte ihr eigenes Bug-Bounty-Programm an, um Sicherheitsanalysten wie auch Hackern die Möglichkeit zu geben, Schwachstellen in ihren Projekten und Infrastrukturen zu finden, die im Dark Web gehostet werden.

Was ist LockBit?

LockBit ist eine Ransomware-as-a-Service-Malware (RaaS) und war bisher bekannt als „ABCD“-Ransomware – aufgrund der Konvertierung verschlüsselter Dateien mit der Erweiterung „.abcd“. Die Bedrohungsakteure haben die Funktionen und Leistungsmerkmale dieser Ransomware aktualisiert, seitdem diese erstmals im September 2019 entdeckt wurde. Cyberkriminelle behaupten zudem, dass diese Ransomware die schnellste zur Verschlüsselung von Dateien ist. Sie weist einige Ähnlichkeiten mit der Ransomware Darkside/BlackMatter auf, verwendet Passwörter, um wie Blackcat/aplhv zu agieren und gehört vermutlich zur LockerGoga- und MegaCortex-Familie.

Die Ransomware-Familie LockBit ist dafür bekannt, sich selbst zu verbreiten, hat es jedoch auf Unternehmen abgesehen, die in der Lage sind, ein hohes Lösegeld zu zahlen.

Die Entwickler von LockBit bieten anderen Hackern, sogenannten Affiliates, Zugang zu diesem Ransomware-Programm und seiner Infrastruktur. Diese Affiliates dringen in Netzwerke ein, installieren die Software auf Systemen und erhalten dafür einen Anteil von bis zu 75 Prozent des von den Opfern gezahlten Lösegelds. LockBit nutzt – wie die meisten RaaS-Gruppierungen – eine doppelte Erpressungstaktik, bei der die Cyberkriminellen Daten aus den Unternehmen exfiltrieren und damit drohen, diese online zu veröffentlichen.

Laut einer Untersuchung von Coveware, einem Ransomware-Incident-Response-Provider, war LockBit für 15 Prozent der Ransomware-Angriffe im ersten Quartal 2022 verantwortlich – und lag damit nur knapp hinter Conti mit 16 Prozent. Gemäß einer neueren Einschätzung der NCC Group im Mai 2022 war LockBit für 40 Prozent der Ransomware-Angriffe verantwortlich, gefolgt von Conti.

Obwohl die Gesamtzahl der Ransomware-Vorfälle in den vergangenen Monaten zurückgegangen ist, wird der Prozentsatz, der auf LockBit entfällt, vermutlich steigen. Dies liegt daran, dass die Conti-Operationen vermutlich eingestellt oder in kleinere Gruppierungen zersplittert wurden. Hinzu kommt, dass die LockBit-Gruppierung versucht, mehr Affiliates zu gewinnen und behauptet, bessere Konditionen als die Konkurrenz zu bieten.

Entstehung und Entwicklung

LockBit hat sich aus den Anfängen von ABCD entwickelt. Das RaaS-Affiliate-Programm wurde Anfang 2020 veröffentlicht, gefolgt von der Data-Leakage-Website und der zusätzlichen Data-Leakage-Erpressung im selben Jahr.

Im ersten Jahr des Bestehens spielte LockBit eine eher unbedeutende Rolle, während andere hochkarätige Gruppierungen – Ryuk, REvil, Maze und andere – erfolgreicher waren und im Rampenlicht standen. Mit der Veröffentlichung von LockBit 2.0 und nachdem einige der anderen Gruppierungen ihre Aktivitäten aufgrund zu großen Drucks eingestellt hatten, gewann die LockBit-Ransomware in der zweiten Hälfte des Jahres 2021 an Bedeutung.

Laut den Experten der Unit 42 von Palo Alto Networks war LockBit 2.0 „die wirkungsvollste und am weitesten verbreitete Ransomware-Variante, die bei allen Ransomware-Vorfällen im ersten Quartal 2022 beobachtet wurde, wenn man sowohl die Daten der Leak-Site als auch die Daten der von den Incident-Respondern der Unit 42 bearbeiteten Fälle berücksichtigt“. Die LockBit 2.0-Website der Gruppe, auf der sie Daten von Unternehmen veröffentlicht, deren Netzwerke sie infiltriert hat, nennt 850 Opfer. Jedoch behauptet die Gruppierung, bisher mehr als 12.125 Unternehmen erpresst zu haben.

Die Gruppe behauptet auch, dass die Ransomware LockBit 2.0 das schnellste Verschlüsselungsverfahren hat. Dies trifft laut Splunk-Analysten jedoch nur teilweise zu. LockBit 1.0 und das Ransomware-Programm PwndLocker scheinen schneller zu sein als LockBit 2.0. Der Verschlüsselungsprozess ist jedoch immer ziemlich schnell. Dies ist mitunter darauf zurückzuführen, dass diese Bedrohungen eine Teilverschlüsselung verwenden. LockBit 2.0 verschlüsselt beispielsweise nur die ersten 4 KB jeder Datei, wodurch sie unlesbar und unbrauchbar wird. Gleichzeitig wird der Angriff schnell abgeschlossen – noch bevor die Incident-Responder Zeit haben, die Systeme herunterzufahren und vom Netzwerk zu isolieren.

Analysten konnten Verbindungen zwischen der aktuellen LockBit-Ransomware-Variante und BlackMatter feststellen, einer umbenannten Form des DarkSide-Ransomware-Stamms, der im November 2021 eingestellt wurde.

LockBit 3.0, auch bekannt als LockBit Black, wurde im Juni 2022 veröffentlicht, einschließlich einer neuen Leak-Site und dem weltweit ersten Ransomware-Bug-Bounty-Programm mit der Kryptowährung Zcash als Zahlungsoption.

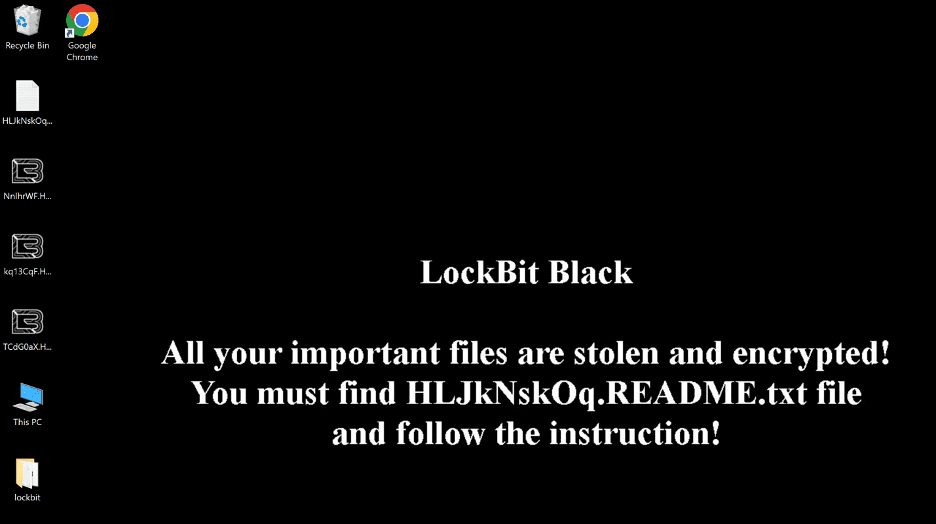

LockBit 3.0 verschlüsselt jede Datei mit der Erweiterung „HLJkNskOq“ oder „19MqZqZ0s“ und ändert die Symbole der gesperrten Dateien in die „.ico“-Datei, die vom LockBit-Sample abgelegt wird, um die Infektion einzuleiten.

Auf wen zielt LockBit ab?

Laut dem aktuellen „Ransomware Trend Report“ von BlackFog liegt der Schwerpunkt erneut auf schwächeren Zielen, wie beispielsweise dem Bildungswesen (33 Prozent Anstieg), den Regierungsbehörden (25 Prozent Anstieg) und der verarbeitenden Industrie (24 Prozent Anstieg).

Die Angriffe im Juni 2022 auf die Universität von Pisa (die ein Lösegeld in Höhe von 4,5 Millionen Dollar bezahlte), die Verwaltung von Brooks County in Texas (die ein Lösegeld in Höhe von 37.000 US-Dollar mit Steuergeldern bezahlte) und die regionalen Verkehrsbetriebe von Cape Cod belegen dies.

Insgesamt verzeichnete BlackFog im Juni dieses Jahres 31 öffentlich bekannt gewordene Ransomware-Vorfälle.

Matt Hull, der weltweit Verantwortliche für strategische Bedrohungsanalysen bei der NCC Group, wies auf „große Veränderungen“ in der Ransomware-Bedrohungslandschaft hin und fügte hinzu, dass es „offensichtlich ist, dass wir uns in einer Übergangsphase befinden“.

Matt Hull konstatiert: „Dies ist eine sich ständig verändernde Landschaft, die kontinuierlich bewertet werden muss.“

Gemäß den Informationen der Data-Leakage-Website von LockBit stammte fast die Hälfte der Opfer aus den Vereinigten Staaten, gefolgt von Italien, Deutschland, Kanada, Frankreich und dem Vereinigten Königreich. Nach Angaben eines LockBit-Mitglieds in einem Interview ist die Konzentration auf nordamerikanische und europäische Unternehmen darauf zurückzuführen, dass in diesen Regionen Cyber-Versicherungen weiter verbreitet sind und höhere Gewinne erzielt werden können. Freiberufliche und juristische Dienstleistungen, das Bauwesen, die Regierungsbehörden, der Immobiliensektor, der Einzelhandel, die High-Tech-Branche sowie die verarbeitende Industrie sind die am stärksten betroffenen Sektoren. Die Malware enthält auch Code, der die Ausführung auf PCs mit osteuropäischen Spracheinstellungen verhindert.

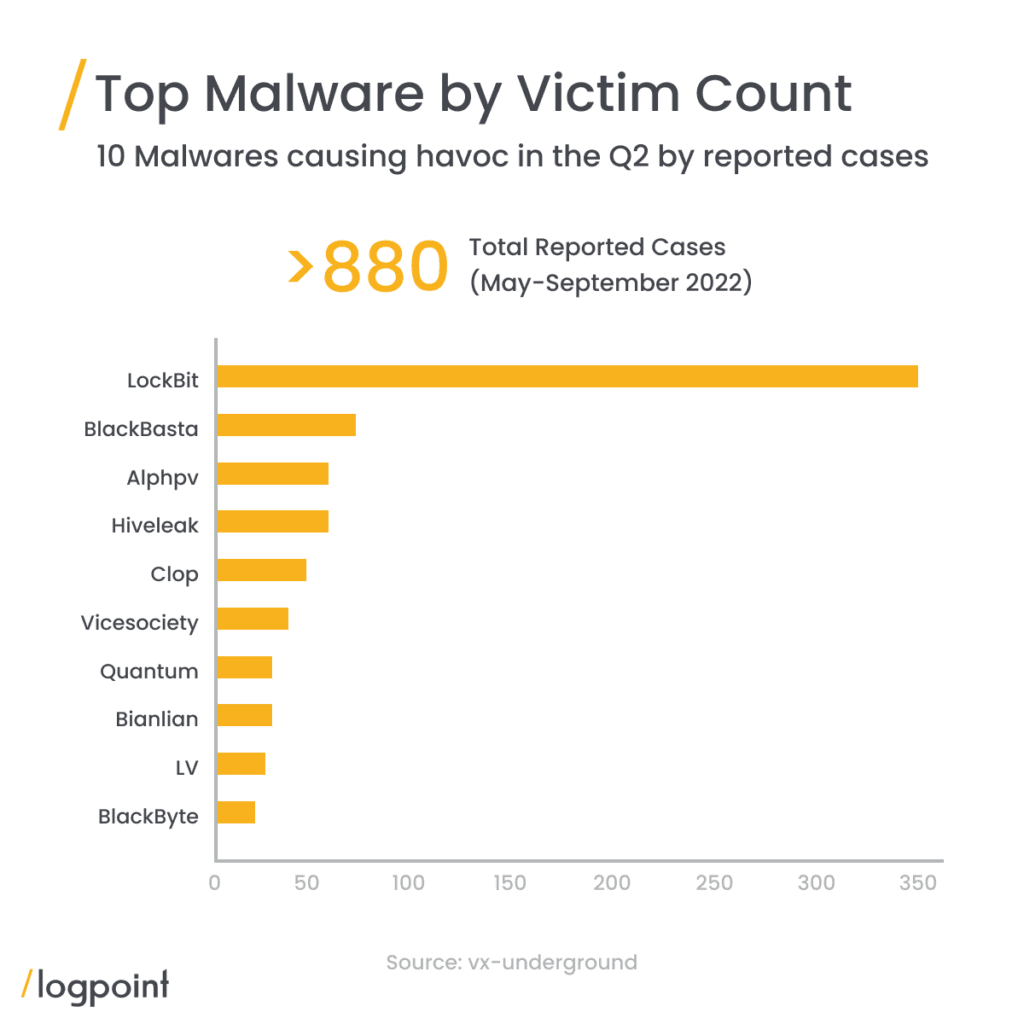

Basierend auf den Tweets des Twitter-Bots @VX-Underground @RansomwareNews vom 17. Mai bis 21. September 2022 war der Anteil von LockBit doppelt so hoch wie der der engsten Konkurrenten BlackBastaa, Aplhv/BlackCat, Hiveleak und clop.

Zudem hat die LockBit-Gruppierung eine separate Malware-Anwendung namens StealBit entwickelt, mit der sich die Datenexfiltration automatisieren lässt. Dieses Tool lädt die Daten direkt auf die Server von LockBit hoch, anstatt öffentliche File-Hosting-Sites zu nutzen, die die Daten als Reaktion auf Beschwerden der Opfer möglicherweise löschen könnten. Diese Gruppierung hat auch den LockBit Linux-ESXi Locker entwickelt, der Linux-Server und virtuelle VMware ESXi-Maschinen verschlüsseln kann.

LockBit-Angreifer verbrachten im vierten Quartal 2021 etwa 70 Tage innerhalb eines Netzwerks, bevor sie die Ransomware freisetzten, im ersten Quartal 2022 rund 35 Tage und im zweiten Quartal 2022 weniger als 20 Tage. Dies bedeutet, dass Unternehmen weniger Zeit haben, um Netzwerkangriffe in ihrem Anfangsstadium zu erkennen und die Verbreitung von Ransomware zu verhindern. Nach Angaben von Palo Alto Networks ist die Bereitschaft der Angreifer, zu verhandeln und die Lösegeldsumme zu verringern, ebenfalls gesunken. Noch im vergangenen Jahr waren die Angreifer bereit, die Lösegeldsumme um mehr als 80 Prozent zu senken. Derzeit können die Opfer im Durchschnitt nur noch mit einer Senkung des Lösegelds von 30 Prozent rechnen.

LockBit-Operationen

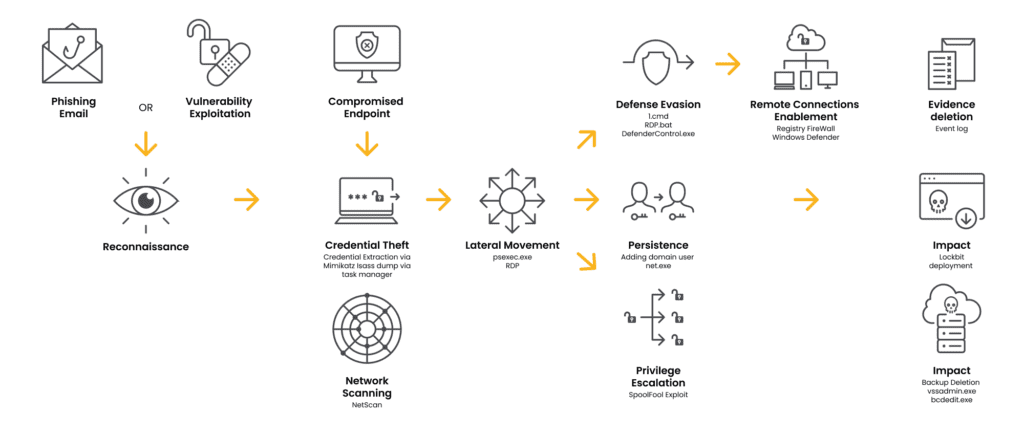

Nach dem ersten Zugriff auf Netzwerke setzen LockBit-Affiliates verschiedene Tools ein, um ihren Zugriff auf andere Systeme zu erweitern. Zu diesen Tools gehören Credential-Dumper wie Mimikatz, Privilege-Escalation-Tools zur Rechte-Erweiterung wie ProxyShell, Tools zur Deaktivierung von Sicherheitsprodukten und verschiedenen Prozessen wie GMER, PC Hunter und Process Hacker sowie Netzwerk- und Port-Scanner zur Identifizierung von Active-Directory-Domain-Controllern und Remote-Execution-Tools wie PsExec oder Cobalt Strike für die Ausbreitung im Netzwerk (Lateral Movement). Diese Aktivitäten umfassen auch die Nutzung von verschleierten PowerShell- und Batch-Skripten sowie schadhafte Scheduled-Tasks für die Persistenz.

Nach der Bereitstellung kann sich die LockBit-Ransomware mithilfe gesammelten Anmeldeinformationen auch über SMB-Verbindungen sowie über Active Directory-Gruppenrichtlinien auf andere Systeme ausbreiten. Nach der Ausführung deaktiviert die Ransomware Windows Volume Shadow Copy und löscht verschiedene System- und Security-Logdaten.

Die Malware sammelt dann Systeminformationen wie Host-Namen, Domain-Informationen, lokale Laufwerkskonfiguration sowie Daten zu Remote-Shares und Storage-Devices. Dann beginnt die Malware, alle Daten auf den lokalen und Remote-Geräten zu verschlüsseln, auf die sie zugreifen kann. Nach der Verschlüsselung aller Dateien tauscht die Ransomware LockBit auch das Datei-Symbol durch ihr eigens Symbol aus.

Nachdem der Registry-Eintrag erstellt ist, wird das Symbol von „C:\ProgramData“ in den Registry-Wert geladen. Ist der Verschlüsselungsprozess einer Datei abgeschlossen, wird das Datei-Symbol durch das bereits erwähnte Symbol im Registry-Key ausgetauscht.

Dabei überspringt LockBit die Dateien, die für die Funktionstüchtigkeit des Systems erforderlich sind. Am Ende hinterlässt die Ransomware eine Lösegeldforderung, ändert den Desktop-Hintergrund des Benutzers und zeigt Informationen an, wie das Opfer die Angreifer kontaktieren kann.

In dem unten aufgeführten Report sowie den durchgeführten statischen und dynamischen Analysen gehen wir ausführlich auf die Vorgehensweise der Bedrohungsakteure sowie deren Taktiken, Techniken und Verfahren (TTPs: Tactic, Techniques, Procedures) ein. Wir haben mehrere Dateien, Domains und Bot-Netze entdeckt, die immer noch aktiv sind. Alle Artefakte stellen wir in Form von Listen zur Verfügung. Die zugehörigen Warnmeldungen können Sie als Bestandteil von Logpoints aktuellem Release sowie im Logpoint Download Center herunterladen.

Der Logpoint Emerging Threats Protection Service stellt Anwendern, die unsere Services nutzen, Playbooks für Investigation & Response (die Untersuchung und die Reaktion) zur Verfügung, die auf Ihre Umgebung zugeschnitten sind. Hier können Sie das weltweite Service-Team kontaktieren.

Unser Bericht umfasst eine detaillierte Analyse, die Beschreibung der Infektionskette sowie Erläuterungen zu den Methoden für die Erkennung und die Schadensbegrenzung mithilfe von Logpoint SIEM und SOAR. Laden Sie sich den Report herunter: