von Nilaa Maharjan, Security Research

Inhaltsverzeichnis

Zusammenfassung:

- IcedID, auch bekannt als BokBot, ist ein Banking-Trojaner, der verschiedene Male weiterentwickelt wurde und nun als Initial Access Broker eingesetzt wird.

- IcedID ist eine der schnellsten und am weitesten verbreiteten Ransomware-Bedrohungen und wird von mehreren Bedrohungsakteuren wie Conti und REvil, aber auch als Einfallstor für andere Malware wie XingLocker verwendet.

- Die Kampagnen zur Verbreitung von IcedID haben mit Phishing-E-Mails, Kontaktformularen und gefälschten Rechnungen rapide zugenommen und zielten während des Ukraine-Konflikts auf dort ansässige Unternehmen ab.

- Nach der initialen Ausführung der IcedID-Payload verwenden die Bedrohungsakteure Cobalt Strike und RDP, um sich im Netzwerk auszubreiten, WMI und PsExec zu nutzen und um weitere Ransomware zu installieren.

- Es ist schwer zu sagen, wie profitabel IcedID war. Es haben jedoch zahlreiche Ransomware-Gruppierungen diesen Trojaner genutzt – und damit ist offensichtlich, dass diese Bedrohung ernst zu nehmen ist.

Die Bedrohungsanalysten von Logpoint haben die Aktivitäten im Zusammenhang mit IcedID verfolgt. In vielen Fällen verbreiteten sie sich über mehrere initiale Zugriffsmethoden. Wir befassen uns in diesem Blog-Beitrag und einem zusätzlichen Report mit diesen Angriffen und behandeln dabei zwei spezielle Fälle: Zum einen missbrauchen Angreifer die auf Websites veröffentlichten Kontaktformulare, um E-Mails mit gefälschten rechtlichen Drohungen und schadhaften Links an Unternehmen zu senden, zum anderen nutzen sie gefälschte Rechnungen. In beiden Fällen werden die Empfänger der E-Mails dazu aufgefordert, auf einen Link zu klicken, um vermeintliche Beweise für ihre Behauptungen zu überprüfen. Stattdessen führt der Link jedoch zum Download von IcedID, einer Malware, die Informationen stiehlt.

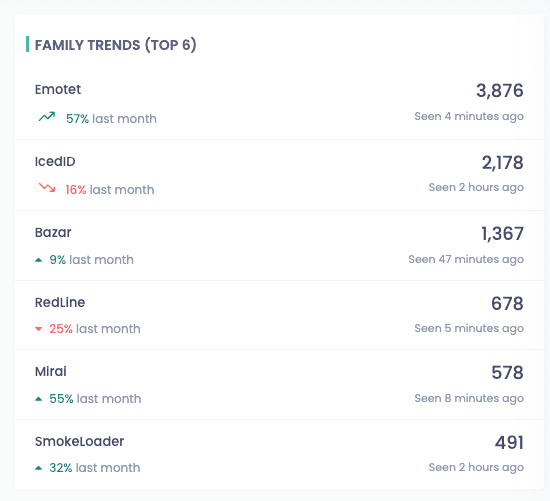

Aktuelle Entwicklungen zeigen zwar einen Rückgang von IcedID, aber die Instanzen sind immer noch signifikant.

Abbildung 1: Die Entwicklung dieser Ransomware-Familie im Vergleich zum vorangegangenen Monat (Quelle: OVTracker)

In dieser Ausgabe des Berichts „Emerging Threat Protection“ untersuchen wir diesen Malware-Angriff und wie die Techniken es Angreifern ermöglichen, neue Wege zur Infektion von Computern zu finden. Wir haben in Zusammenarbeit mit Partnern Alerts, Suchvorlagen und Playbooks veröffentlicht, um diese neuen Bedrohungen schnell zu erkennen.

Warum ist diese Bedrohung so beachtenswert?

- Die Angreifer nutzen legitime Infrastrukturen aus. Ein einfaches Kontaktformular auf einer Website kann ziemlich harmlos erscheinen, aber die Angreifer nutzen es, um Sicherheitsmaßnahmen zu umgehen – und damit ist diese Bedrohung unausweichlich. Zudem verwenden die Angreifer gültige URLs, in diesem Fall Google-URLs, bei denen sich die Opfer mit ihren Google-Zugangsdaten anmelden müssen.

- Die mit dem Kontaktformular verknüpften E-Mails werden dazu genutzt, um den IcedID-Virus zu verbreiten. Dieser dient zur Erkundung und Datenexfiltration und kann zu weiteren Malware-Payloads wie Ransomware führen.

- Angreifer sind ständig auf der Suche nach neuen Wegen, um Netzwerke zu infiltrieren. Sie haben es häufig auf Services abgesehen, die an das Internet angebunden sind. Organisationen sollten deshalb sicherstellen, dass sie ausreichend geschützt sind.

Obwohl diese spezifische Kampagne die IcedID-Malware verbreitet, kann die Übermittlungsmethode auch zur Verbreitung einer Vielzahl anderer Viren genutzt werden. So entstehen immer neue Gefahren für Unternehmen.

Als Banking-Trojaner hat sich IcedID zu einem Einfallstor für raffiniertere Angriffe entwickelt, wie beispielsweise von Menschen gesteuerte Ransomware. Der Trojaner verbindet sich mit einem Command-and-Control-Server und lädt weitere Implantate und Tools herunter, die es Angreifern ermöglichen, Hands-on-Keyboard-Angriffe (nicht automatisierte Angriffe) auszuführen, Zugangsdaten zu stehlen und sich in anfälligen Netzwerken auszubreiten (Lateral Movement), um andere Payload zu verteilen.

Ice-breaker #1. Übermittlung von IcedID über Kontaktformulare

Kontaktformulare werden auf Websites häufig verwendet, um Website-Besuchern die Möglichkeit zu geben, mit den Website-Betreibern zu kommunizieren, ohne Angst haben zu müssen, ihre E-Mail-Adressen an potenzielle Spammer weiterzugeben.

Während dieser Malware-Kampagne konnten wir jedoch einen Anstieg von missbräuchlich verwendeten Kontaktformularen und nachfolgenden E-Mails feststellen, die sich an Unternehmen richteten. Dies deutet darauf hin, dass die Angreifer möglicherweise eine Technologie verwendet haben, die diese Aktivität automatisiert und dabei die CAPTCHA-Sicherheitsvorkehrungen umgeht.

Abbildung 2: Beispiel eines Kontaktformulars, das Angreifer ausnutzen, indem sie schadhafte Inhalte einfügen, die an die Zielunternehmen übermittelt werden

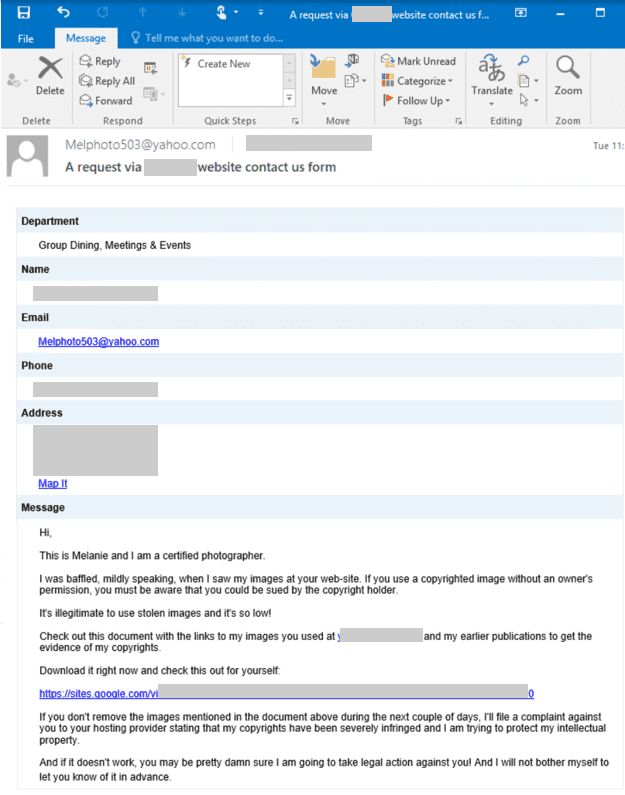

In dieser Malware-Kampagne erscheint die schadhafte E-Mail im Postfach des Empfängers als vertrauenswürdig, da sie angeblich von einem vertrauenswürdigen E-Mail-Marketing-System gesendet wurde.

Die Angreifer füllen das webbasierte Formular aus und senden es ab. Eine E-Mail mit der vom Angreifer erstellten Nachricht wird an den entsprechenden Empfänger des Kontaktformulars oder das Zielunternehmen geschickt. Die Nachricht verwendet nachdrückliche und dringliche Formulierungen („Laden Sie dies sofort herunter und prüfen Sie es selbst.“). Dies setzt den Empfänger unter Druck, schnell zu handeln und verleitet ihn dazu, auf die Links zu klicken, um vermeintliche rechtliche Schritte zu vermeiden.

Abbildung 3: Eine beispielhafte E-Mail, die über Kontaktformulare zugestellt wird und die schadhaften Inhalte der Angreifer enthält (Quelle: Microsoft)

Neben den gefälschten rechtlichen Drohungen in den Kommentaren enthält die Nachricht auch einen Link zu einer Seite von sites.google.com, auf der der Empfänger die angeblich gestohlenen Bilder ansehen kann.

Wenn der Empfänger auf den Link klickt, wird er auf eine Google-Seite weitergeleitet, wo er sich mit seinen Google-Zugangsdaten anmelden muss. Aufgrund dieser zusätzlichen Authentifizierungsebene können Erkennungsmethoden die E-Mail möglicherweise nicht vollständig als schadhaft identifizieren.

Nachdem der E-Mail-Empfänger sich angemeldet hat, lädt die Seite sites.google.com automatisch eine schadhafte ZIP-Datei herunter, die eine stark verschleierte .js-Datei enthält. Diese schadhafte .js-Datei wird über WScript ausgeführt, um ein Shell-Objekt zum Start von PowerShell zu erstellen und die IcedID-Payload (eine .dat-Datei) herunterzuladen. Ein abgelegter DLL-Loader entschlüsselt diese Payload. Zudem wird ein Cobalt Strike-Beacon in Form einer Stageless-DLL heruntergeladen. Dies ermöglicht es Angreifern, das kompromittierte Gerät remote zu steuern.

Ice-breaker #2. Verbreitung von IcedID über gefälschte Rechnungen

Spear-Phishing ist extrem schwer zu erkennen, wenn es Taktiken zur Informationssammlung und daraus generierte branchenspezifische Phrasen verwendet, um einen Empfänger dazu zu verleiten, eine Datei zu öffnen. Dies gilt insbesondere dann, wenn der Gegner weiß, wie ein Unternehmen arbeitet und welche Prozesse es abwickelt. Mit diesem Wissen können Angreifer einen Köder auslegen, der sich das Tagesgeschäft eines Unternehmens zunutze macht, wie beispielsweise die Abrechnung von Kraftstoff-Kosten.

Bei der Untersuchung von Cyberangriffstechniken, die gegen die Ukraine eingesetzt werden, entdeckten wir beispielsweise den Fall eines Mineralöl-Konzerns in Kiew. Das Unternehmen erhielt eine Spear-Phishing-E-Mail mit einer angehängten gefälschten Rechnung eines anderen Kraftstoff-Anbieters. Wir haben uns bereits im April eingehend mit diesen Fällen befasst.

Es gibt verblüffende Strategien für die Bereitstellung, wie beispielsweise die Verwendung des ISO-Formats, das sofort als Datenträger in Windows eingebunden wird. ISO-Dateien können auch zur Erstellung bootfähiger CD-ROMs sowie zur Installation eines Betriebssystems oder einer virtuellen Maschine verwendet werden. Sie können auch eine LNK-Datei (Shortcut-Datei/Verknüpfungsdatei) zum Start einer DLL (Dynamic-Link-Library) enthalten.

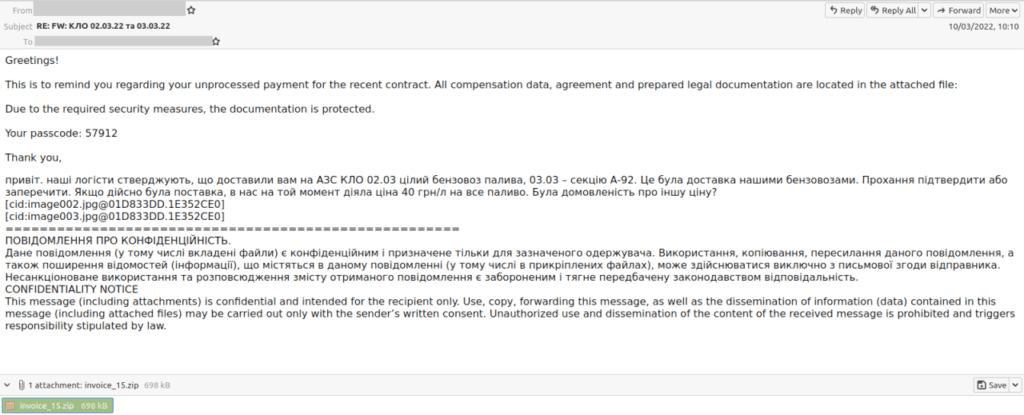

Sehen wir uns die E-Mail an, die von einer IP-Adresse 179[.]60[.]150[.]96 in Belize stammt. Sie fälscht die ursprüngliche E-Mail-Adresse, um den Anschein zu erwecken, dass sie von einem anderen ukrainischen Kraftstoff-Anbieter stammt. Die E-Mail enthält sowohl englische als auch ukrainische Abschnitte und erscheint angesichts der weiteren erwähnten Sicherheitsmaßnahmen für den Anhang plausibel.

Abbildung 4: Phishing-E-Mail (Quelle: Fortinet)

Dieser E-Mail-Nachricht ist eine Datei mit dem Namen „invoice_15.zip“ angehängt. Wird die Zip-Datei extrahiert, wird die Datei „invoice_15.iso“ abgelegt und die erste Phase der Infektion beginnt.

In beiden Fällen ist der Prozess nach dem Ablegen der ISO-Datei derselbe. Das Programm rundll32 lädt die heruntergeladene .dat-Datei und führt dann eine Reihe von Befehlen aus, die im Zusammenhang mit dem Informationsdiebstahl stehen:

- Erkennung der Maschine

- Abruf der AV-Informationen der Maschine

- Abfrage von IP- und System-Informationen

- Domain-Informationen

- Speicherung von SQLite für den Zugriff auf Anmeldeinformationen, die in Browser-Datenbanken abgelegt sind

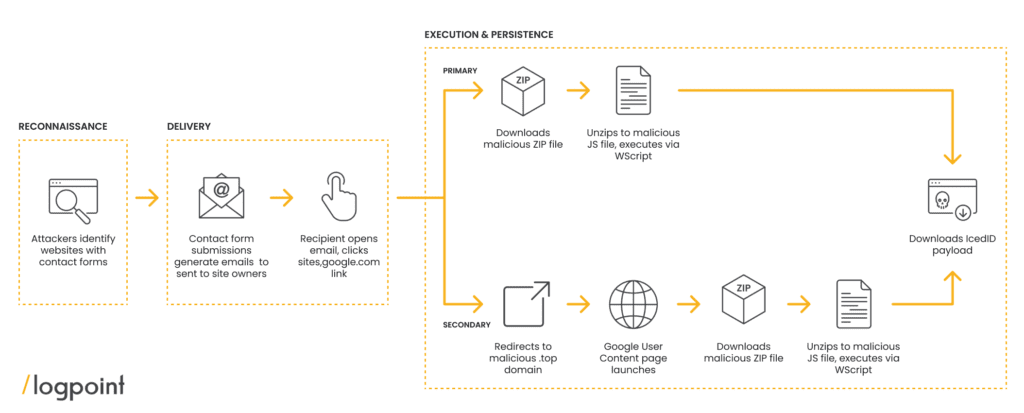

Später im Bericht gehen wir näher auf die Phasen nach dem initialen Angriff ein. Das unten stehende Diagramm (Abbildung 5) gibt Ihnen einen Überblick darüber, wie Angreifer diese schadhaften E-Mail-Kampagnen umsetzen – beginnend mit der Identifizierung der Kontaktformulare der Zielunternehmen und endend mit der Payload der IcedID-Malware.

In den Phasen der Ausführung und Persistenz haben wir eine primäre und eine sekundäre Angriffskette entdeckt. Die primäre Angriffskette folgt einem Angriffspfad, der mit dem Download einer schadhaften .zip-Datei von der Seite sites.google.com beginnt und mit der IcedID-Payload endet. Die sekundäre Angriffskette hingegen scheint ein Backup-Angriffsverlauf zu sein – für den Fall, dass die Seite sites.google.com der ursprünglichen Angriffskette bereits abgeschaltet wurde.

In der sekundären Angriffskette werden die Nutzer zu einer .top-Domäne geleitet und nutzen unbeabsichtigt eine Google User-Content-Page, die die schadhafte .zip-Datei herunterlädt. Weitere Untersuchungen ergaben, dass die Formulare schadhafte sites.google.com-Links enthalten, die die IcedID-Malware automatisch auf die Geräte der Opfer heruntergeladen haben.

Wird IcedID gestartet, stellt die Malware eine Verbindung zu einem Command-and-Control-Server her, um Module herunterzuladen, die es ihr ermöglichen, ihre Hauptaufgabe zu erfüllen: die Sammlung und Exfiltration von Bank-Passwörtern und weiteren Informationen. IcedID sorgt durch geplante Aufgaben für Konsistenz. Zudem lädt der Trojaner Implantate wie Cobalt Strike und andere Tools herunter, die es Angreifern remote ermöglichen, schadhafte Aktivitäten auf dem kompromittierten System auszuführen, wie beispielsweise neue Anmeldeinformationen zu sammeln, sich im Netzwerk auszubreiten und sekundäre Payloads zu übermitteln.

Rechtliche Drohungen ergänzen Social-Engineering-Taktiken

Diese Malware-Kampagne ist so erfolgreich, da sie gültige Kontaktformular-E-Mails einsetzt und der Inhalt der Nachricht so aussieht wie die Empfänger es erwarten würden. Dies erhöht die Wahrscheinlichkeit, dass die Angreifer diese E-Mails erfolgreich an die entsprechenden Postfächer zustellen können, da sie als „sichere“ E-Mails zugelassen und zugestellt werden und nicht als Spam herausgefiltert werden.

In den von uns untersuchten Fällen haben die Angreifer auch rechtliche Drohungen als Einschüchterungstaktik genutzt. Sie behaupteten, dass die Empfänger ihre Fotos oder Grafiken ohne ihre Erlaubnis verwendet hätten und rechtliche Schritte gegen sie eingeleitet würden. Die E-Mail vermittelt auch ein Gefühl der Dringlichkeit, mit Formulierungen wie „Sie könnten verklagt werden.“ und „Das ist nicht legal.“. Alles andere in dieser E-Mail wirkt echt und seriös – und das ist in der Tat ein cleverer und hinterhältiger Ansatz.

Wir entdeckten auch weitere E-Mails, die Angreifer über verschiedene Kontaktformulare mit ähnlichen Formulierungen und rechtlichen Drohungen verschickten. Diese Mitteilungen enthalten fast immer einen Urheberrechtsanspruch, der von einem angeblichen Fotografen, Illustrator oder Designer erhoben wird und zu einem Klick auf den Link sites.google.com auffordert.

Koordinierte Verteidigung gegen hochentwickelte Angriffe

Angreifer sind nach wie vor motiviert, neue Wege zu finden, um schadhafte E-Mails an Unternehmen zu versenden ohne dabei entdeckt zu werden. Die von uns beobachteten Fälle geben einen guten Einblick in die Entwicklung raffinierter Strategien, um auch weiterhin Malware wie IcedID zu verbreiten. Die Nutzung von Online-Formularen ist für Angreifer deshalb so interessant, da die E-Mails nicht die üblichen Merkmale schadhafter Nachrichten aufweisen und authentisch erscheinen.

Dabei ist nicht nur die Übermittlungsmethode komplex, sondern auch die Malware selbst. Die bekannte Malware IcedID wird heute als Payload für den initialen Zugang eingesetzt und dies kann zu schweren, verheerenden Angriffen nach der Kompromittierung führen. Um die IT-Infrastruktur umfassend zu schützen, müssen wir den Bedrohungsakteuren einen Schritt voraus sein und mehrere Tools nutzen, die eng zusammenspielen. Firewalls, XDRs, Antivirus-Lösungen und Privilege Access Manager müssen aktiv eingesetzt, gepatcht und mit einem zentralen Monitoring-System mit effektiven Alerts, automatisierten Prozessen und Dashboards überwacht werden.

Die Lösung Logpoint Converged SIEM mit Funktionen für SOAR und maschinelles Lernen sowie die Expertise und Leistungen unserer Sicherheitsexperten, die die Bedrohungslandschaft auf neue Tools und Techniken der Angreifer überwachen, bieten hierbei eine optimale Unterstützung.

Angesichts der Übermittlungsmethode und der Art der schadhaften E-Mails ist eine Überwachung mithilfe von Experten besonders wichtig, um diese Malware-Kampagnen zu erkennen. Mit den Logpoint-Abfragen, den vorkonfigurierten Alerts, den Suchvorlagen und Playbooks, unserem ausführlichen Report sowie einer parallelen manuellen Suche in Logpoint können Unternehmen proaktiv agieren und Bedrohungen im Zusammenhang mit diesem Angriffsvektor aufspüren.

Wir empfehlen unseren Kunden zudem, die organisatorische Resilienz gegen E-Mail-Bedrohungen kontinuierlich auszubauen und Anwender über die Erkennung von Social-Engineering-Angriffen sowie die Verhinderung von Malware-Infektionen aufzuklären. Die Nutzung von unternehmensinternen Social-Engineering-Angriffsszenarien, Schulungen zur Sensibilisierung und Befähigung der Mitarbeiter, diese Angriffe zu erkennen und zu melden, sind entscheidende Schritte, um IcedID oder andere Ransomware-Angriffe effektiv zu stoppen.

Was IcedID betrifft, so gehen wir in unserem Report sehr ausführlich auf die Vorgehensweise der Bedrohungsakteure und ihre Taktiken, Techniken und Verfahren (Tactics, Techniques and Procedures: TTPs) ein. Wir haben mehrere Dateien, Domänen und Botnetze aufgedeckt, die immer noch aktiv sind. Wir stellen Ihnen alle Artefakte in Form von Listen zur Verfügung. Die zugehörigen Warnmeldungen können als Teil von Logpoints aktuellem Release im Logpoint Download-Center herunterladen.

Der Logpoint Emerging Threats Protection Service bietet Service-Abonnenten maßgeschneiderte Playbooks für die Untersuchung und Reaktionsmaßnahmen, die auf Ihre Umgebung zugeschnitten sind. Hier können Sie das Global Services Team kontaktieren.

Über den unten stehenden Link können Sie den Bericht, der die Analyse, die Infektionskette, die Erkennung und die Eindämmung mithilfe von Logpoint SIEM und SOAR enthält, herunterladen.