Mit LogPoint ist es sehr einfach, Threat-Intelligence-Quellen zu integrieren, die Ihr Unternehmen dabei unterstützen, Schwachstellen zu verstehen und Bedrohungen zu priorisieren. Es gibt zahlreiche kostenfreie und kostenpflichtige Threat-Intelligence-Plattformen und -Feeds, die Sie nutzen können, darunter auch MISP. MISP ist eine Open-Source-Plattform, die Bedrohungsinformationen wie Schwachstellen, Indikatoren für eine Kompromittierung (bei zielgerichteten Attacken) oder auch Finanzbetrug sammelt, weitergibt und korreliert. Sie können Bedrohungsplattformen und Feeds wie MISP als Quelle in LogPoints Threat-Intelligence-Anwendungintegrieren, um Logdaten abzurufen und zu analysieren. Analysten können diese Daten nutzen, um Sicherheitsverletzungen, die Anfälligkeit für Angriffe sowie Hinweise auf Bedrohungen oder geplante Attacken auf ihre Ressourcen zu prognostizieren.

In der folgenden Anleitung erfahren Sie am Beispiel eines MISP-Feeds, wie einfach der Einstieg in Threat Intelligence ist.

Installieren Sie die Threat-Intelligence-Anwendung

Gehen Sie in das LogPoint Help Center. Hier finden Sie unsere Threat-Intelligence-Anwendung.

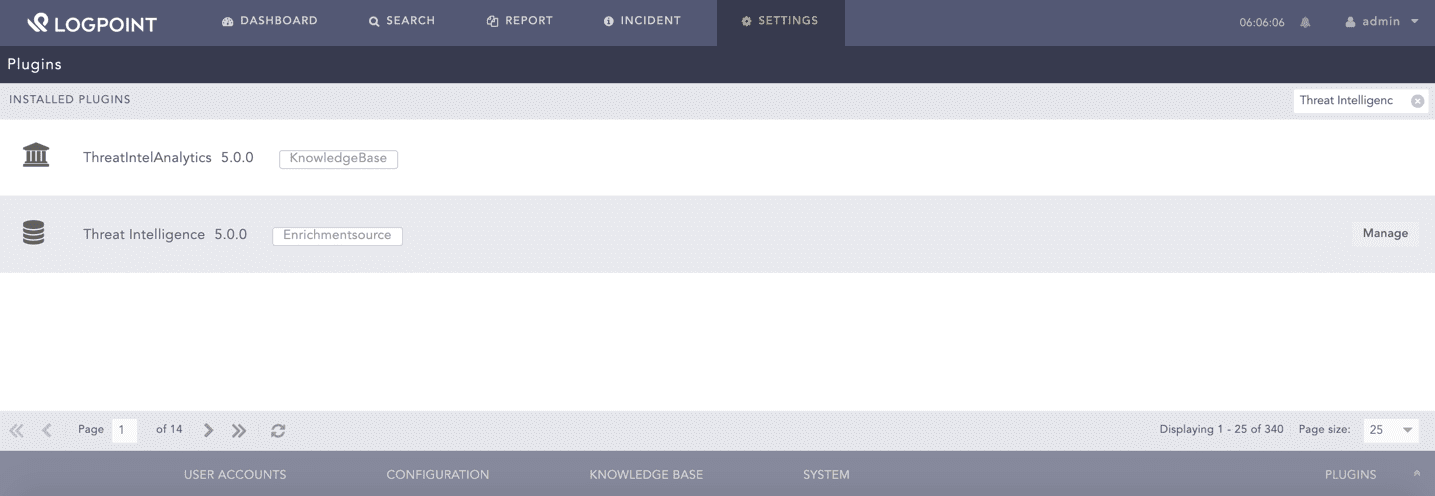

Nachdem Sie die Anwendung heruntergeladen und installiert haben, können Sie die Anwendung auf der Seite „Plug-ins“ verwalten.

Sie können alle Ihre Plug-ins auf dieser Seite sehen.

Konfigurieren Sie die Threat-Intelligence-Plattform

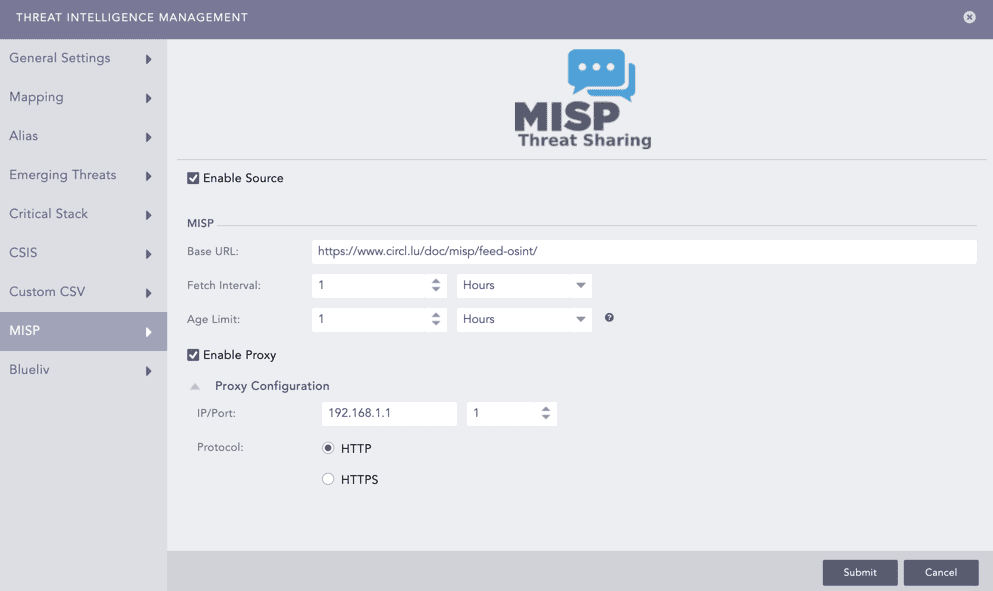

Wählen Sie „MISP“ im Panel „Threat Intelligence Management”. Die Option „Enable Source“ ist standardmäßig aktiviert.

Wählen Sie die Option „Enable Proxy“, um die MISP-Quelle über einen Proxy-Server anzubinden. Geben Sie die IP-Adresse und die Port-Nummer des Proxy-Servers ein, und wählen Sie das HTTP- oder HTTPS-Protokoll an. Klicken Sie dann auf „Submit“.

Sehen Sie sich die Threat-Intelligence-Ergebnisse an

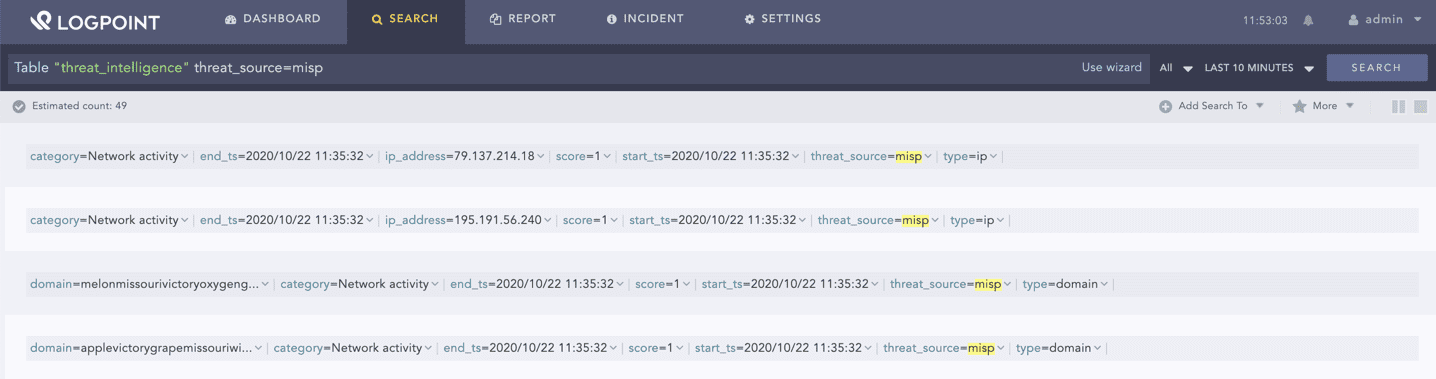

Nach der Konfiguration können Sie nach den MISP-Logdaten in der Threat-Intelligence-Tabelle suchen.

Geben Sie die folgende Abfrage ein, um nach Logdaten zu suchen:

Table "threat_intelligence" threat_source=misp

Reichern Sie Logdaten mit Bedrohungsinformationen an

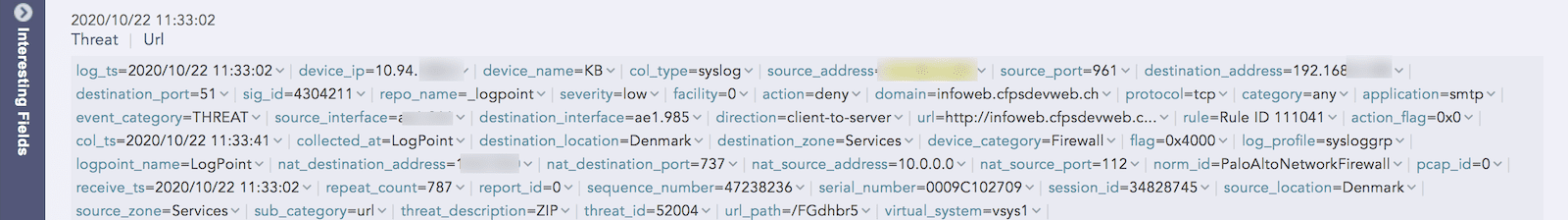

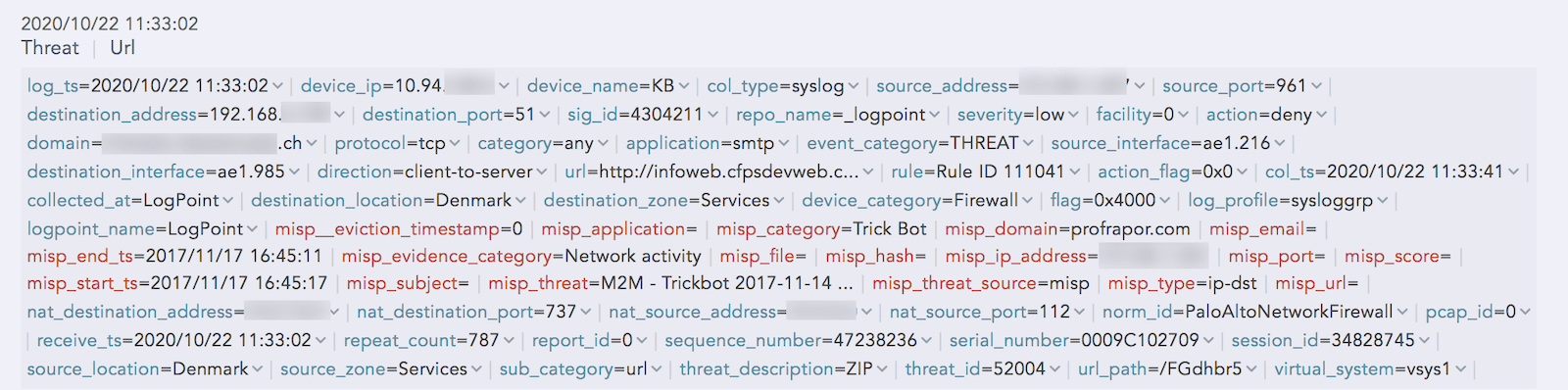

Die folgenden Beispiele zeigen, wie ein Threat-Intelligence-Feed wie MISP Ihre Logdaten mit Kontextinformationen anreichert, um Rohdaten in aussagekräftige Erkenntnisse zu verwandeln. Der Kontext der Feeds unterstützt Analysten dabei, das Grundrauschen herauszufiltern und Bedrohungen mit hohem Risiko zu priorisieren.

Werden die Logdaten nicht mit zusätzlichen Informationen angereichert, ist es schwierig für die Analysten, eine Bedrohung zu priorisieren.

Beispiel: Logdaten einer Threat-Intelligence-Anwendung ohne angereicherte Daten.

Die Datenanreicherung ergänzt die Logdaten um kontextbezogene Informationen, sodass Analysten mehr Informationen für die Untersuchung erhalten. Ein Threat-Intelligence-Feed liefert den Analysten Informationen über den Bedrohungstyp sowie eine Bedrohungsbewertung, sodass sie den Schweregrad der Bedrohung besser einschätzen können.

LogPoint zeigt die angereicherten Daten als roten Text an.

Verschaffen Sie sich einen Überblick über alle Bedrohungen

Die LogPoint Threat-Intelligence-Anwendung wird mit einem sofort einsatzbereiten Threat Intelligence-Analytics-Paket geliefert, das allgemeine Warnmeldungen, Regeln und Dashboards für Threat Intelligence enthält. Eine Übersicht unterstützt Analysten dabei, die kritischen Bedrohungen zu identifizieren und zu verstehen, worauf sie ihre Ressourcen konzentrieren müssen.

Warnmeldungen

LogPoint bietet die folgenden Alert-Pakete, die eine Vielzahl von Feeds in einer einzigen Datenbank zusammenfassen, um die Analyse zu vereinfachen.

- Verbindungen mit verdächtigen Domänen – Die Informationen zu den Domänen, die von den Threat-Intelligence-Feeds als verdächtig eingestuft werden, werden in LogPoint integriert.

- Interne Maschine stellt Verbindung zu mehreren IOCs her – Eine interne Maschine stellt entweder eine Verbindung zu mehreren verdächtigen Ressourcen im Web her (beispielsweise IPs, URLs) oder zu bestimmten anderen Ressourcen wie Dateien, die auf gängigen Diensten gehostet werden.

- Übermäßig häufig abgelehnte Verbindungsversuche von IOCs – Das Alert-Paket sendet eine Warnmeldung, wenn der Threat-Intelligence-Feed viele abgelehnte Verbindungsversuche erkennt.

- Erlaubte Verbindungen von verdächtigen Quellen – Das Alert-Paket sendet eine Warnung, wenn der Threat-Intelligence-Feed mehrere erlaubte Verbindungsversuche von verdächtigen Quellen feststellt.

- IOCs verbinden sich mit mehreren internen Maschinen – Das Alert-Paket sendet eine Warnung, wenn der Threat-Intelligence-Feed ein Element als verdächtig markiert.

Dashboards

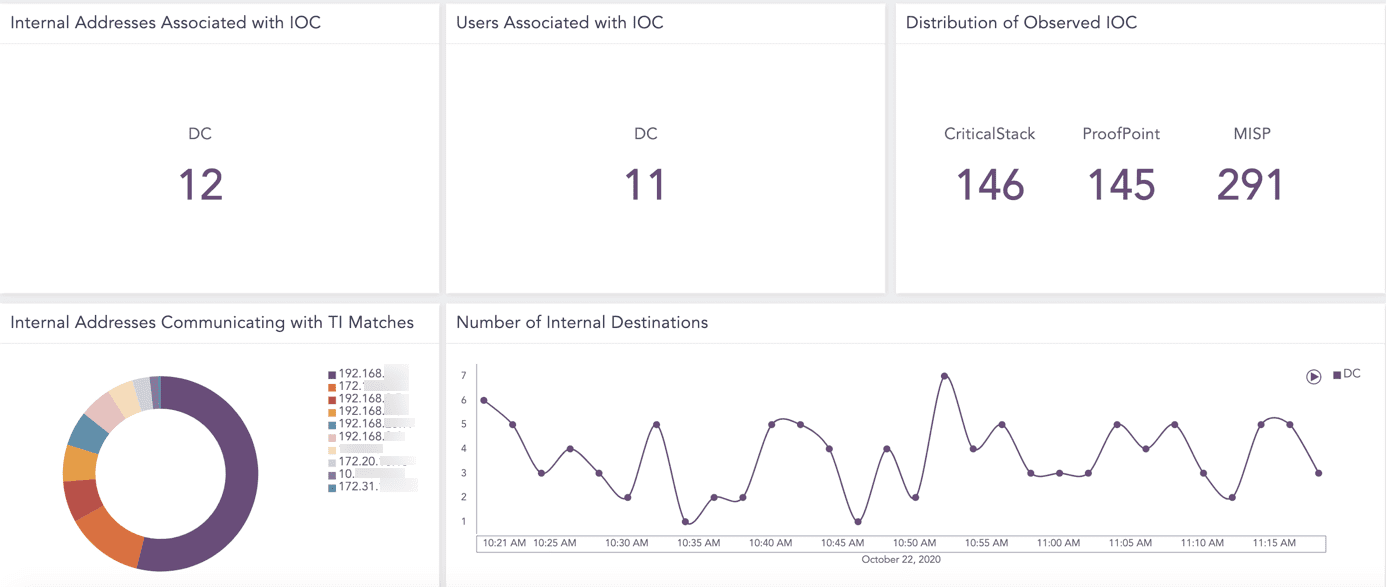

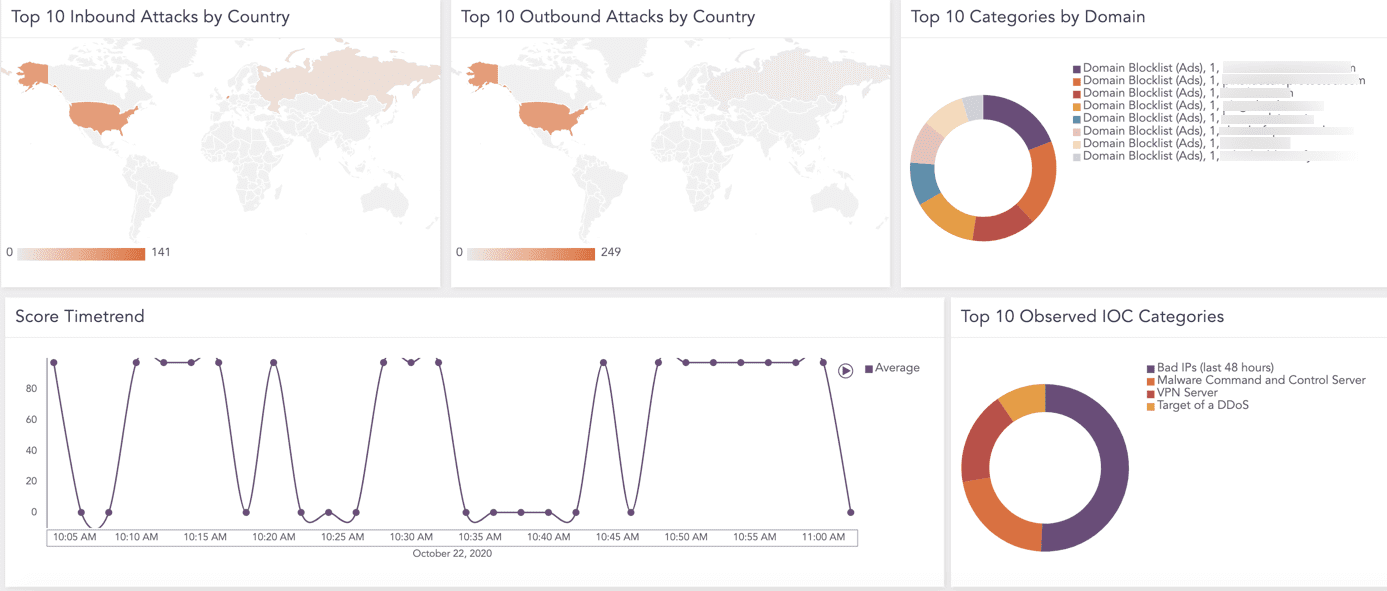

Analysten können sich mit den folgenden Dashboard-Widgets einen Überblick über alle integrierten Bedrohungsinformationen verschaffen.

- Top-10-Warnungen vor nach innen gerichteten Angriffen nach Ländern

- Top-10-Warnungen vor nach außen gerichteten Angriffen nach Ländern

- Top-10-Kategorien nach Domänen

- Auswertung der zeitlichen Entwicklungen

- Top 10 der beobachteten IOC-Kategorien

- Interne Adressen, die mit IOCs assoziiert werden können

- Benutzer, die mit IOCs assoziiert werden können

- Verteilung der beobachteten IOCs

- Interne Adressen, die mit TI-Treffern kommunizieren

- Anzahl der internen Ziele

Die Dashboard-Widgets bieten Analysten einen visuellen Überblick über die Bedrohungslage.

Sie möchten noch mehr zu diesem Thema erfahren?

Falls Sie weitere Fragen zur Integration von Threat Intelligence mit LogPoint haben, wenden Sie sich an Ihren lokalen LogPoint-Ansprechpartner. Hier können Sie uns eine Nachricht senden und unsere Kontaktdaten einsehen.