SIEM definition – What is SIEM?

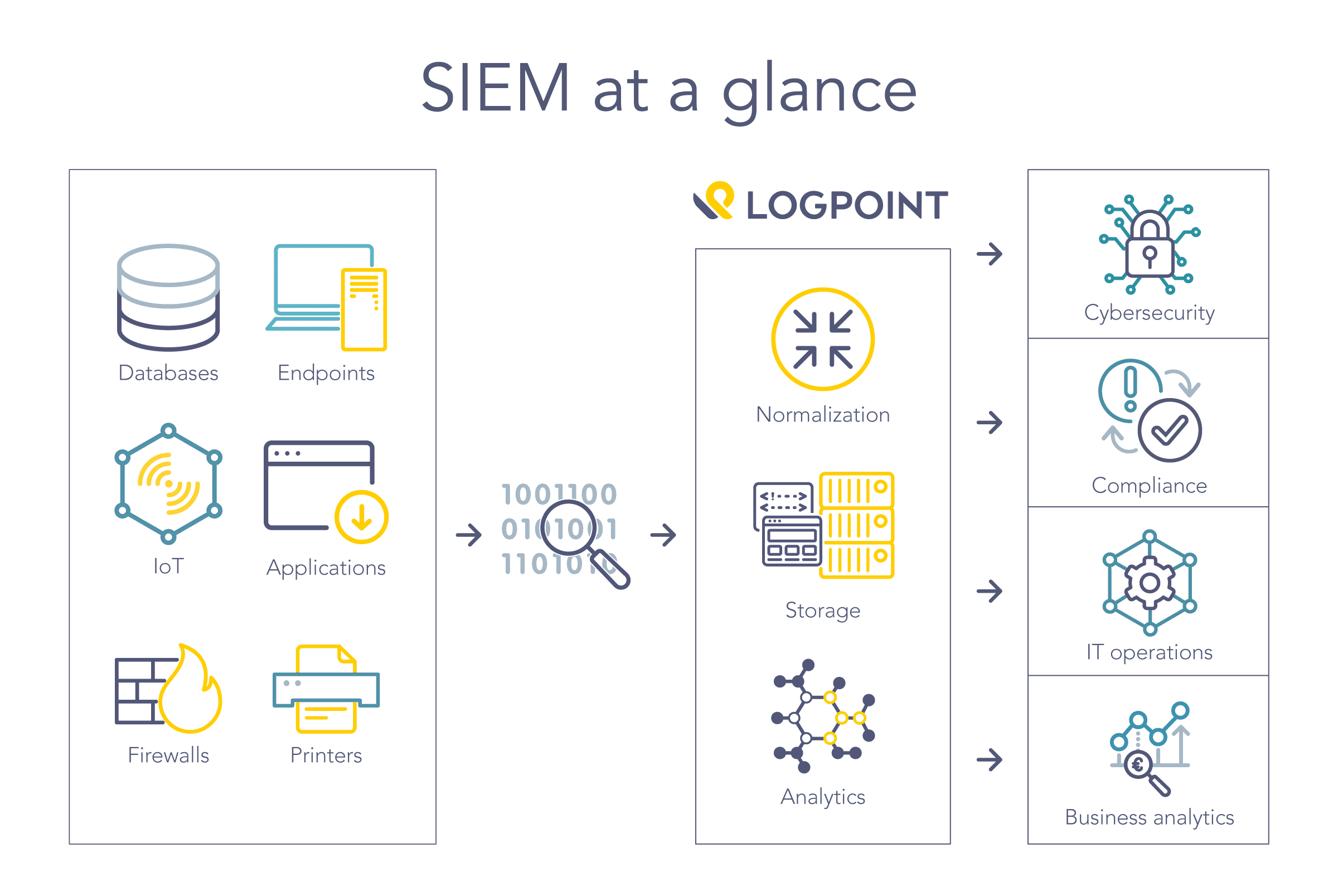

SIEM stands for – Security Information & Event Management – and is a solution that combines legacy tools; SIM (Security Information Management) and SEM (Security Event Management). Modern SIEM solutions also include technology such as SOAR to automate threat response and UEBA to detect threats based on abnormal behavior. Together they provide accelerated detection and response to security events or incidents within an IT environment. It provides a comprehensive and centralized view of the security posture of an IT infrastructure and provides cyber security professionals with insights into the activities within their IT environment.

How does SIEM work?

SIEM software collects and aggregates log data generated throughout the entire IT infrastructure, from cloud systems and applications to network and security devices, such as firewalls and antivirus. SIEM then identifies, categorizes, and analyzes incidents and events. SIEM analytics delivers real-time alerts, dashboards, and reports to several critical business and management units. Modern SIEMs also apply unsupervised machine learning to enable anomaly detection (User and Entity Behavior Analytics) to the collected log data.

.

What is a SIEM tool utilized for?

Enterprises must monitor and guard their data to protect themselves from increasingly advanced cyber threats in the digital economy. The chances are that your company has more data to collect and analyze than ever before. With exploding data volumes and increasing complexity, as IT infrastructures converge towards hybrid deployments between cloud and on-prem, it is increasingly important to have a central security solution to track behavior and critical events.

SOC teams thrive when there is less of a burden on them to perform – they need clarity. Without SIEM, security analysts must go through millions of disparate and siloed data for each application and security source. In short, SIEM can accelerate detection and response to cyber threats – making security analysts more efficient and accurate in their investigations.

SIEM software aids speed and accuracy in response to security incidents and provides centralized collection, classification, detection, correlation, and analysis capabilities. This makes it easier for teams to monitor and troubleshoot IT infrastructure in real-time.

However, the industry’s lack of skilled resources means that security events can overburden analysts and Security Operation Centers (SOCs), resulting in alert fatigue and confusion about prioritizing the company’s security resources.

Limitations of traditional SIEM software

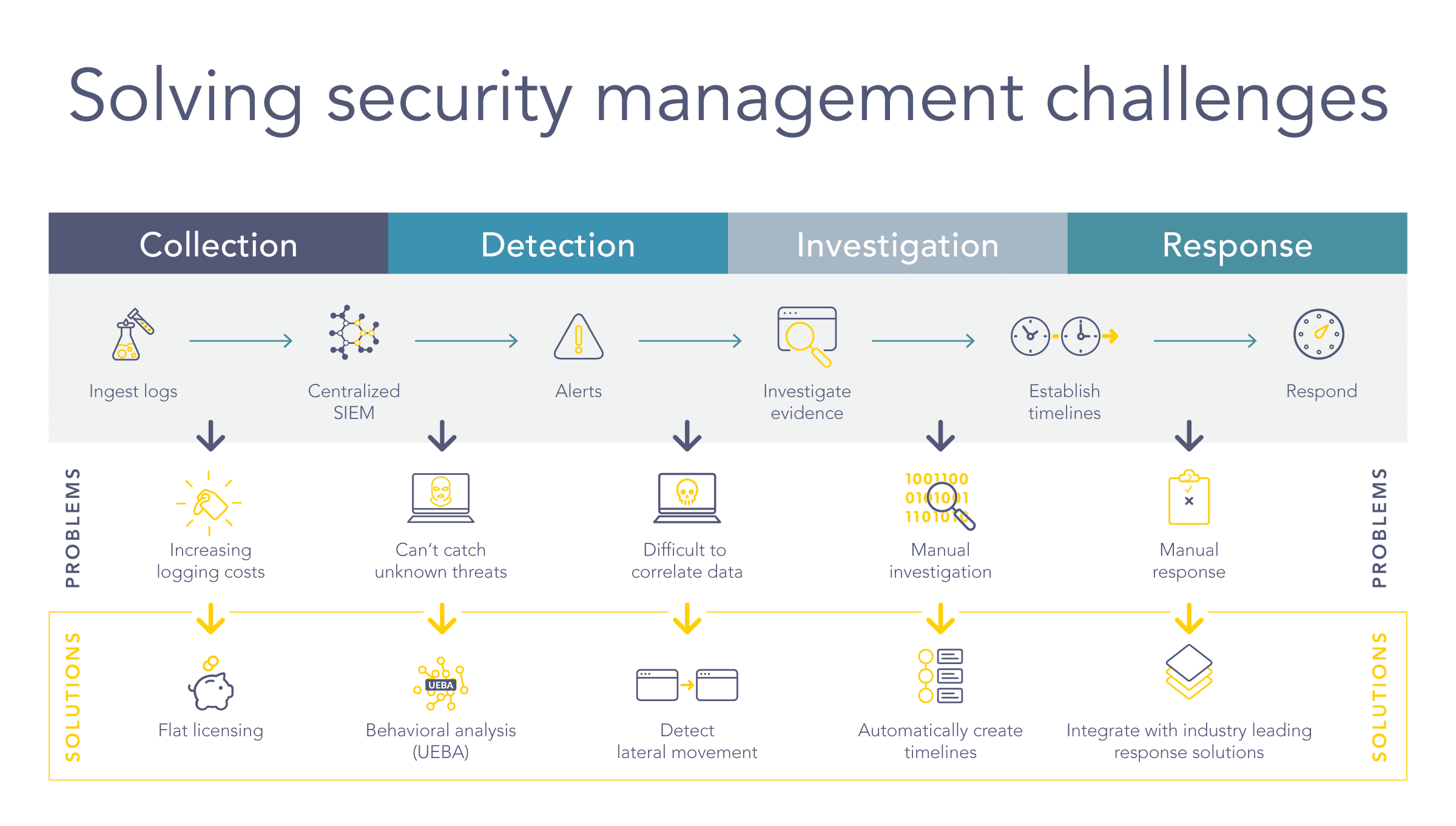

SIEM tools have been around since 2005, but the SIEM definition and the answer to “what is SIEM?” have evolved since then. Changes in the threat landscape have created a need to identify a wider variety of threats quickly. For years, SIEM solutions were implemented to help security and IT teams analyze security alerts in real-time. Still, many traditional SIEM solutions cannot gather and analyze substantial amounts of data from various sources.

Due to the exponential growth of data volume, many organizations face limited value at increasing costs. Those who use SIEM, where the licensing model is based on data volume, must select which data to ingest to not vastly exceed their budget. In the case of breaches, this can mean missing data you need or can leave your organization completely blind to abnormal behavior in critical systems.

At the same time, there is a shortage of security analysts available in the labor market. Security operations teams struggle to keep up with the deluge of security alerts from a growing arsenal of threat detection technologies while relying on rule-based manual procedures for operations. Fortunately, advanced analytics, investigation, and response tools combined with developments in machine learning create new efficiencies in SIEM solutions that help remedy the cybersecurity skills gap.

The critical role of SIEM

To provide monitoring, detection, and notification of security events or incidents within an IT environment. It provides a comprehensive and centralized view of the security posture of an IT infrastructure and provides cybersecurity professionals with insights into the activities within their IT environment.

Convergence

Converged SIEM helps SOC teams combine data sets from multiple sources. Instead of using multiple standalone products, they now have one single source of truth. Converged SIEM is the only unified platform that delivers SIEM+SOAR, UEBA, endpoint security, and BCS for SAP capabilities as a service directly to enterprises and MSSPs – all from a single plane of glass.

Automate for efficiency

SOAR is an innovative security orchestration, automation, and response (SOAR) solution that brings cybersecurity efficiency and effectiveness to businesses.

Pairing SIEM with SOAR combines security monitoring and incident response to help security staff quickly respond to and resolve incidents. A SOAR solution automates actions and responses, handling incidents that don’t need the security team’s attention.

Benefits of a modern SIEM solution

To establish a capable cybersecurity team, SIEM is a must-have for businesses of any size and in any industry. Today’s enterprises need a solution to centralize, simplify, and automate security workflows to enable better analytics and incident response procedures.

The seven key benefits of a Modern SIEM are:

1. Real-time collection and analysis of data from all sources

Organizations are generating more data than ever before. To keep up with the increase of data, SIEM tools must ingest data from all sources, including cloud and on-premises, to effectively monitor, detect, and respond to potential threats.

The more data an organization can provide its SIEM software, the more visibility analysts will have into the activities, and the more effective they will be in detecting and responding to threats.

2. It utilizes machine learning to add context and situational awareness to increase efficiency

Today’s attacks are becoming more sophisticated, meaning organizations need equally sophisticated tools. Attackers often rely on compromised credentials or the coercion of users into performing actions that damage their organization. To identify these threats quicker, SIEM tools should be equipped with machine learning capabilities that enable the monitoring of suspicious user behavior from internal and external threats like UEBA.

With UEBA, organizations will see a dramatic increase in their SIEM’s ability to track and identify threats. UEBA limits false positives, so analysts have better situational awareness before, during, and after a threat – increasing efficiency and enabling spending their limited time on real threats.

3. Its flexible and scalable architecture improves time to value

The amount of data produced by organizations has grown exponentially over the past few years, resulting in organizations needing big data architectures that are flexible and scalable and can adapt and grow as the business changes over time. Modern SIEMs can deploy in virtual environments, on-premises, or in the cloud with the ability to handle complex implementations. Some provide a short implementation time and minimal maintenance resource requirements, resulting in the SIEM value developing within days.

4. It provides enhanced investigation and incident response tools

Modern SIEMs go beyond essential security monitoring and reporting. They provide analysts with the clarity they need to improve decision-making and response time, innovative data visualization, and intelligent business context to help better interpret and respond to the instruction of the data. The incident response becomes more sophisticated, and better analytics means teams can efficiently manage incidents and improve their forensic investigations within a single interface.

5. It makes security analysts more productive from day 1

Once logs are collected, a SIEM system must provide use cases to help the security team detect and respond to threats immediately. For example, correlation rules, compliance standards, and detecting insider threats are all readily available use cases the SIEM provides across all applications immediately from implementation.

6. It reduces cybersecurity staff requirements

Today’s security teams are time-constrained, so enhanced automation frees analysts from manual tasks. It enables them to orchestrate responses to threats better. The best modern SIEMs utilizes machine learning to help ease the burden of overworked security analysts. This is done by automating threat detection, providing enhanced context and situational awareness (such as threat intelligence), and utilizing user behavior to gain better insights.

7. It comes with predictable pricing

SIEM licensing models based on data usage are outdated. Data volumes are continually increasing, and organizations shouldn’t be punished for that. Modern SIEM pricing models should instead be based on the number of devices sending logs, meaning organizations don’t have to worry about the impact on cost, allowing them to focus on scaling.

Make sure you analyze the total cost of ownership also for when the SIEM security needs to scale. Some vendors have added costs when increasing hardware capabilities or the number of employees that need access to the SIEM software.

How to choose a SIEM solution?

When choosing a SIEM solution, businesses should consider organizing a workshop internally or with a SIEM partner to define and agree on the project scope and timeline. To determine the organization’s scope and timeline, you must identify and, more importantly, prioritize an initial list of use cases to dictate what the necessary log sources may be. It is also essential to agree upon a timeline for deployment to ensure the SIEM security aligns with the business’ goals.

The four key questions to consider in the process of choosing a SIEM solution are;

- WHAT applications to focus on?

- HOW to respond when threats are detected?

- WHERE are the most critical threats to your environment?

- WHY are these the most critical threats, and what is the impact of a breach?

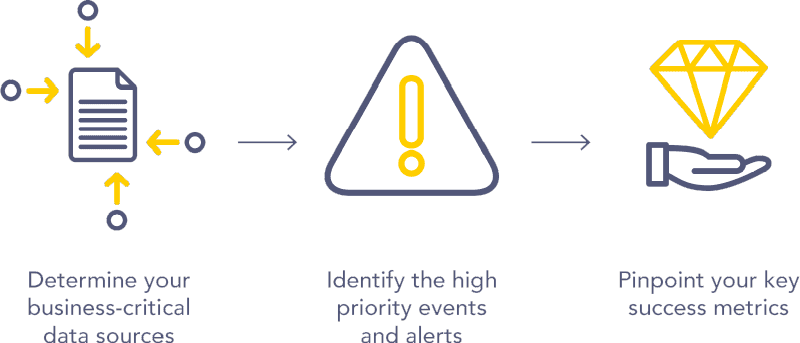

The three main steps in planning your SIEM project

Determine your business-critical data sources

Once you have a handle on the ideal project scope, you can then identify log sources within the scope to determine how to obtain the relevant data needed. For example, firewalls, intrusion detection systems, and antivirus software serve as prime data sources for SIEM security use cases. But there are many more, including routers, web filters, domain controllers, application servers, databases, and other digitally connected assets. You must prioritize the sources included to ensure the SIEM provides the desired data to support the selected use cases.

Identify the high priority events and alerts

When it comes to protecting an organization against insider and external threats, security teams face an ever-growing list of security events that need to be analyzed and acted upon. To break through the noise, SIEM software can be used to make events and data more insightful. Still, businesses must first determine their high-priority events and how to derive them from applications and devices within the infrastructure. This way, security teams can use the SIEM to spend more time on incidents and alerts that may be critical to the business and its data.

Pinpoint your key success metrics

A successful SIEM implementation aligns with your business goals. Key success metrics must be determined before deployment to ensure maximum ROI. For example, reducing data theft or improving how businesses detect potential breaches or insider threats may be metrics to establish. But there are many others. Companies must determine what success means for them and how SIEM security use cases can be used to achieve it.

Businesses collaborating with Logpoint for a Modern SIEM solution can expect:

Better threat detection and response

A Modern SIEM solution provides real-time data analysis, early detection of data breaches, data collection, secure data storage and accurate data reporting to improve threat detection and response times.

Fewer staff

The automation of functions frees security analysts from time-consuming manual tasks and enables them to better orchestrate a response to threats. The best Modern SIEM solutions utilize machine learning and user and entity behavior analytics (UEBA) to help ease the burden of overworked security analysts.

Less spend

A Modern SIEM solution with a simple and predictable licensing model enables businesses to spend less to keep their data secure, regardless of the amount of data they have and the number of sources from which data is logged.

Logpoint’s value proposition

We have a history of success in IT security and safeguarding businesses from risk and mitigating reputational and financial damage. By providing a simplified overview of your IT infrastructure you can make impactful business decisions.

By using, our advanced UEBA technology solution, based on machine learning, we give your security team an edge. We ensure less business downtime by enabling your team to respond and detect threats faster and more efficiently.

The SIEM solution integrates easily with all devices in your network, giving a holistic and correlated overview of events in your IT infrastructure.

Logpoint’s Modern SIEM solution translates all data into one common language, making it possible to compare events across all systems. This common language makes it very easy and efficient to search, analyze and report on the data. This helps accelerates the team’s detection and response rate to threats reducing workload.

For compliance initiatives, Logpoint enables automatic monitoring of relevant compliance parameters and alerts you to relevant risks as they happen. Our Modern SIEM solution is easy to use with a low learning curve for busy professionals. We also drive operational efficiencies by supporting a proactive approach to understanding your network, and by providing actionable, real-time insight into your IT infrastructure to drive business value.