Analysts are constantly swamped with alerts on a daily basis and that leads to repetitive, time-consuming, manual tasks. The over worked SoC analyst heads towards impending burn out, and with that, there’s a great potential for human error.

With that, SoCs need a solution that enables them to manage and prioritize their workflow efficiently by providing them with the ability to collect security threat data and alerts from multiple sources.

Previously, we identified the top use cases for SIEM. This time we have put together five common SOAR use cases that every organization should implement to reduce alert fatigue, overload and subsequently increase productivity in your SOC team.

01 Automated alert triage and enrichment

02 Endpoint malware mitigation

03 Automated Phishing Investigation and Response

04 Automated Threat Intelligence management

05 Ransomware mitigation

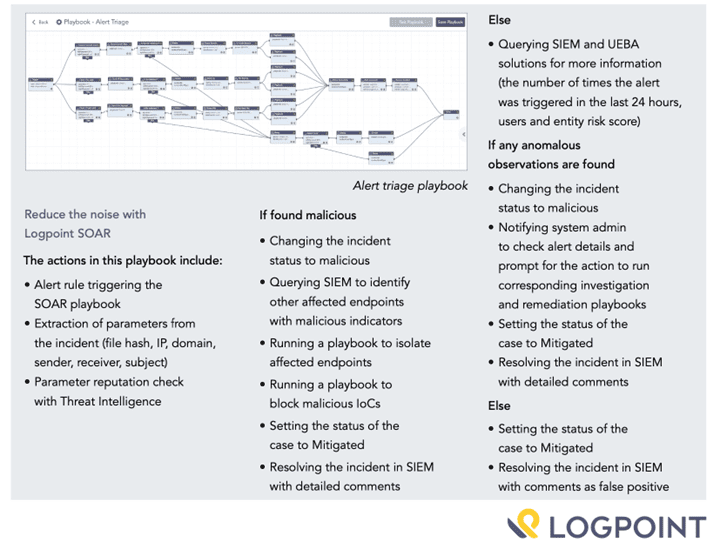

01 Automated alert triage and enrichment

Logpoint SOAR automates alert triage and enriches the alerts with additional information from multiple sources enabling analysts to focus on incidents requiring human intervention.

Usually, SOCs must deal with security alerts by manually reviewing and investigating all security alerts that lack additional context. That is a challenging and costly circumstance.

Logpoint SOAR integrates with many solutions, such as HR or travel systems. This functionality allows additional information to accompany the alert, which means the threat(s) are dealt with swiftly.

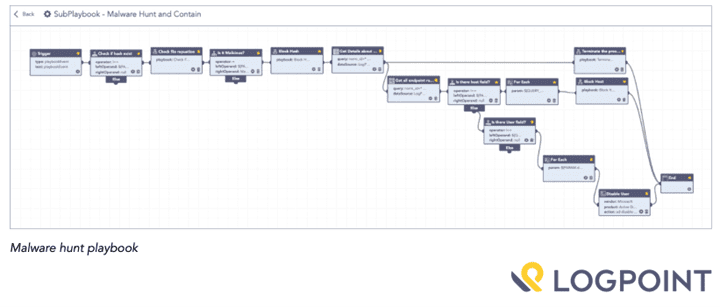

02 Endpoint malware mitigation

Endpoints are increasingly targeted by malware attacks, with the increase in usage of smartphones and laptops, they’re the most vulnerable targets. Occurrences in attacks are increasing due to the increase in hybrid and remote working and with that endpoints operating outside of the organizational network. These circumstances generate false positives or low severity cases, and addressing these manually results in long response times, thus increasing risk.

Within seconds Logpoint SOAR can orchestrate and automate actions to investigate and respond to the high volume of alerts and determine the severity and respond accordingly, ensuring that the security team prioritizes the most critical malware attacks, drastically minimizing risk.

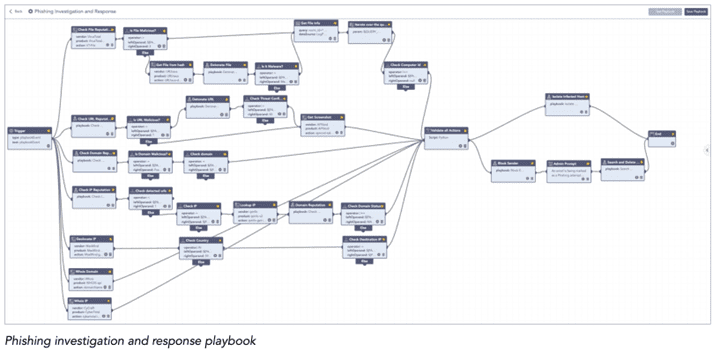

03 Automated Phishing Investigation and Response

Malware is not the only prevalent method. Phishing attacks are not going anywhere soon, and in fact, they too are on the rise.

Did you know that 36% of data breaches involve phishing attacks? Manually investigating a phishing alert can take hours or even days for the analysts and require multiple security tools.

Logpoint SOAR accelerates the phishing investigation and response time from hours to minutes with out-of-the-box and automated playbooks, which severely reduce time wastage and, in contrast, aid efficiency and productivity within SOC teams.

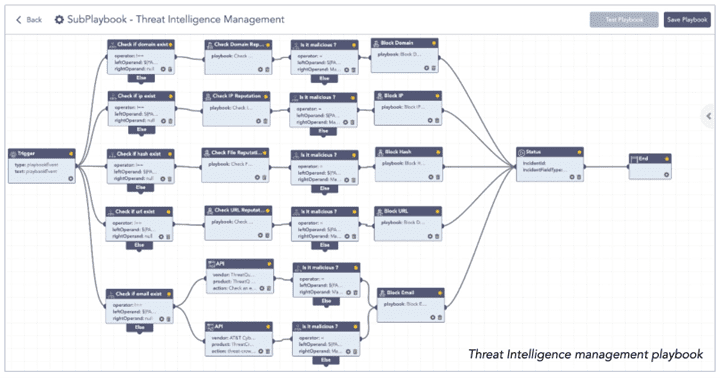

04 Automated Threat Intelligence management

Logpoint SOAR automatically collects and centralizes threat data from various threat intelligence sources, ensuring analysts can leverage the most current threat intelligence data and can use it to discover malicious indicators or to understand how different alerts are connected.

This enables faster response times to real threats and drastically minimizes risk.

Logpoint SOAR’s threat intelligence capabilities include the centralized collection of TI, a lower risk rating on a TI feed based on actual false positives found, and fusion and deduplication of TI feeds.

05 Ransomware mitigation

A considerable percentage of organizations were victimized by ransomware last year, and the attacks are on the rise, with variants constantly evolving.

Manual responses to these attacks are challenging as the techniques used are becoming more advanced, and more companies are willing to pay for their data to be recovered. Therefore, rather than constantly improving existing endpoint protection platforms, companies should use a solution that can successfully detect and respond to the attacks.

Here time is a critical factor. Logpoint SOAR acts quickly and automatically based on the classification of the alerts mapped to the MITRE ATT&CK framework. Detection, classification, investigation, and response are tied together, further expediting the incident investigation process.

Find out more about playbooks with the Logpoint Playbook Design Service. We can help you design, create, and implement playbooks that are catered for your own requirements and environment.